在11月2日上线后仅几个小时,AxionNetwork代币AXN的价格暴跌了100%。这次价格暴跌披露了其存在的漏洞,下文是CertiK安全审计团队针对此事件的完整分析。2020年11月2日北京时间晚上七时左右?,黑客利用AxionStaking合约的unstake函数设法铸造了约800亿个AXN代币。黑客随后将AXN代币在Uniswap交易所中兑换以太币,重复此过程,直到Uniswap中ETH-AXN交易对的以太币所被耗尽,同时AXN代币价格降至0。在攻击发生后的几分钟内,CertiK安全审计团队获知了该攻击事件,并即刻展开了调查。CertiK安全审计团队认为该攻击极大可能是内部操作造成的,该内部操作通过在部署代码时,对项目依赖的OpenZeppelin依赖项注入恶意代码。被恶意利用的智能合约函数不属于CertiK审核的范围内。在将Axion项目代码和OpenZeppelin依赖代码结合并进行部署时,该恶意代码随着OpenZeppelin依赖代码被注入到部署的项目中。攻击预谋

CertiK完成对蚂蚁集团可信执行环境HyperEnclave的先进形式化验证:金色财经报道,CertiK宣布完成对蚂蚁集团开放式跨平台可信执行环境(TEE)HyperEnclave的先进形式化验证。蚂蚁集团的可信原生技术团队开发了开放跨平台软件可信执行环境HyperEnclave,旨在提高蚂蚁集团隐私保护计算工作负载的效率和兼容性。CertiK通过其独有的先进形式化验证技术,验证了HyperEnclave核心组件的安全性和技术正确性。[2023/7/26 15:59:27]

黑客在发动攻击时使用的是前一天从tornado.cash?中获取的匿名资金?,说明这是一次有预谋的攻击。可能是以防攻击失败而节省一些资金,黑客账户在收到资金后,立即通过tornado.cash转出了2.1个以太币。作为本次攻击的准备工作的最后一步,黑客从Uniswap交易所购买了大约70万个HEX2T代币?。然而,这些资金最终没有参与到攻击中,而是为掩护攻击行为而放出的烟雾弹。攻击准备

CertiK:警惕推特上假冒AVAX空投的虚假宣传:金色财经报道,据CertiK官方推特发布消息称,警惕推特上假冒AVAX空投的虚假宣传,请用户切勿与相关链接互动,该网站会连接到一个已知的自动盗币地址。[2023/7/12 10:50:48]

在北京时间下午四时?,黑客先以数量为0和持续抵押时间为1天为参数调用stake函数,在AxionNetwork的抵押合同中创建“空”抵押。这为黑客创建了一个Session条目,其会话ID为6,数量为0,股价为0。此后,黑客预料到攻击将会成功,因此向Uniswap交易所预先授权了无限制的AXN。随后,他们批准了Axion的NativeSwap合约,以获取即将转换为AXN代币的资金额。黑客在大约北京时间下午五时?调用了NativeSwap合约的deposit函数,然而黑客并未调用该合约的withdraw函数来获取其交换得到的AXN,这在NativeSwap合约的swapTokenBalanceOf函数清晰可见。随后,他们在执行攻击前又调用了一次deposit函数,但是这次调用执行最终失败。攻击执行

Lancer Capital领投Matou Network为虚假消息:近日有投资者称名为Matou Network发表其项目获得Lancer Capital领投,经核实,Lancer Group 及Lancer Capital, Media,EDU等旗下其他业务机构均没有开展与Matou Network任何形式的合作。特此声明,望广大投资人注意风险。[2021/3/23 19:09:29]

以上提到的交易仅仅是黑客为了掩护真正unstake攻击的烟雾弹。由于黑客进行的交易未更改sessionDataOf映射,因此可以得出结论,这是一次多地址攻击。为了找到可能导致sessionDataOf映射受到影响的原因,CertiK安全审计团队在GitHub代码存储库中审查了项目方与CertiK共享的合约源代码。经过仔细验证,团队无法在stake函数之外检测到对其或其成员的任何修改操作,这使得我们怀疑该项目智能合约是否被正确的部署。攻击途径

Balancer社区投票同意将DEXG流动性挖矿上限提高至300万美元:刚刚,DeFi协议Balancer(BAL)官方宣布,针对提高DEXG流动性挖矿上限的投票已结束。投票结果显示,社区支持将DEXG流动性挖矿上限从100万美元提高至300万美元。[2021/1/18 16:24:52]

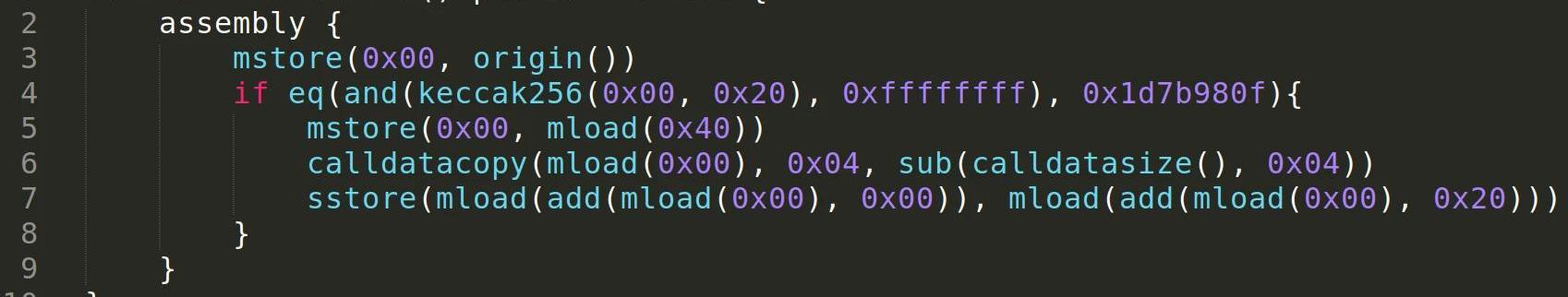

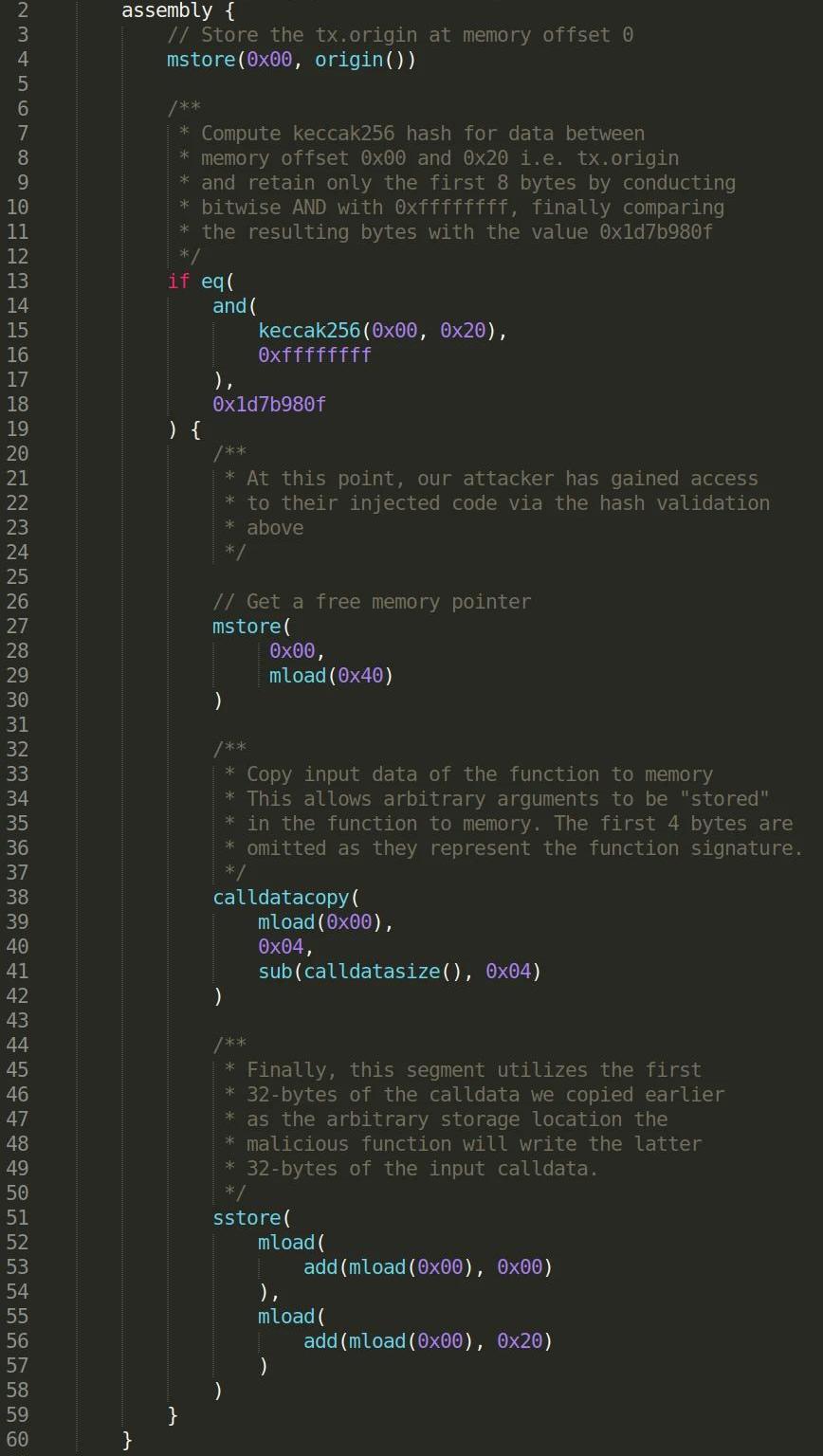

在分析了已部署的Staking合约源代码之后,CertiK安全审计团队在Staking合约的已部署的源代码?第665-671行发现了一处代码注入,该代码注入发生在被修改的OpenZeppelin库中的AccessControl智能合约。链接中的checkRole函数不属于OpenZeppelinv3.0.1的实现,而OpenZeppelinv3.0.1?在项目的GitHub代码存储库中被列为依赖项。在checkRole函数中,存在以下assembly模块:

动态 | 币安实验室向智能合约验证平台CertiK投资数百万美元:据Coindesk消息,币安实验室近日向智能合约验证平台CertiK投资,投资额达数百万美元。据悉,CertiK为初创型企业,其中两名创始人分别来自美国的耶鲁大学和哥伦比亚大学。[2018/10/8]

此函数允许特定地址通过底层调用根据其传入的参数对合约进行任意写入。带注释的assembly模块如下所示:

此函数是在合约部署时添加的,因为OpenZeppelin的AccessControl的实现中并不存在此函数,这意味着参与部署代币的AxionNetwork成员从中作梗。结论

此次攻击涉及到的代码,是在合约部署前被人为故意添加进去的。此次事件与CertiK完成的审计毫无关联,对这次攻击所负责的人应是参与了AxionNetwork合约部署的相关人员。在此CertiK也特别强调,为了保证审计报告的有效性,和对项目安全的保障,审计报告应包括已部署的智能合约地址。地址所指向的合约的代码应是和被审计过的源代码相同的。因此,请大家切勿因为看到项目“已审计”就不做任何背景调查而盲目跟进。CertiK安全预言机,作为一个链上可实时交互进行安全检测的工具,可以有效确保并验证已部署的智能合约匹配已被审计的版本。它可以从去中心化的安全运营商网络中检索一组安全评分,获得安全可靠的网络评估源代码,所有人都可以通过使用预言机来验证合约安全性。在基于区块链的生态系统中,提高安全性就必须将传统审计与链上安全性分析相结合。CertiK安全预言机将有效减少链上交易与实时安全检测之间的距离,致力于运用去中心化的方法来解决安全难点。

参考链接:?https://etherscan.io/tx/0xc2a4a11312384fb34ebd70ea4ae991848049a2688a67bbb2ea1924073ed089b4?https://tornado.cash/?https://etherscan.io/tx/0x86f5bd9008f376c2ae1e6909a5c05e2db1609f595af42cbde09cd39025d9f563/advanced?https://etherscan.io/tx/0x6b34b75aa924a2f44d6fb2a23624bf5705074cbc748106c32c90fb32c0ab4d14?https://etherscan.io/tx/0x5e5e09cb5ccad29f1e661f82fa85ed172c3b66c4b4922385e1e2192dc770e878?https://etherscan.io/tx/0xf2f74137d3215b956e194825354c693450a82854118a77b9318d9fdefcfbf875?https://etherscan.io/address/0xcd5f8dcae34f889e3d9f93f0d281c2d920c46a3e?https://github.com/OpenZeppelin/openzeppelin-contracts/blob/v3.0.1/contracts/access/AccessControl.so

编者按:本文来自Cointelegraph中文,作者:SAMUELHAIG,Odaily星球日报经授权转载。去中心化金融第三季度的爆发为与以太坊兼容的稳定币带来了显著增长.

1900/1/1 0:00:00编者按:本文来自Polkadot生态研究院,Odaily星球日报经授权转载。背景最近几天上海的“区块链周”正如火如荼的举行着,每天的活动像上海的海风一般迎面扑来,每天还需从早到晚跑几个不同的地方.

1900/1/1 0:00:002020年11月1日,比特币即将迎来12周岁的生日。12年前,一位匿名科学家,使用中本聪的名字发布了一篇名为《比特币,一种点对点的电子现金系统》的学术论文,首次提出了比特币的概念.

1900/1/1 0:00:00编者按:本文来自风火轮社区,作者:佩佩,Odaily星球日报经授权转载。这一周,市场还真没太受OK的影响,反而是自ok公告那天下跌后,一路走出了N连阳,本月到目前涨幅约22%,也就是如果你是国庆.

1900/1/1 0:00:00本文来自:哈希派,作者:哈希派分析团队,星球日报经授权转发。

1900/1/1 0:00:00据媒体报道,世界上最大的糖提炼厂AlKhaleej在迪拜经济开发区开通了在区块链上的糖的现货的通证的交易。糖通证的交易量可以从一公斤到一百万吨,交易费用为0.4%,托管费用是每年2.5%.

1900/1/1 0:00:00