北京时间9月29日,CertiK安全研究团队发现Yearn.finance的新项目Eminence.finance出现异常交易。有三笔共计价值约1.09亿人民币的资金,被从Eminence智能合约中转出,地址为:0x5ade7ae8660293f2ebfcefaba91d141d72d221e8。CertiK安全研究团队认为该事件是攻击者使用脚本程序,通过闪电贷flashloan借得初始资金,利用Eminence项目中的联合曲线模型,反复购买出售EMN和eAAVE来获得收益。技术细节分析

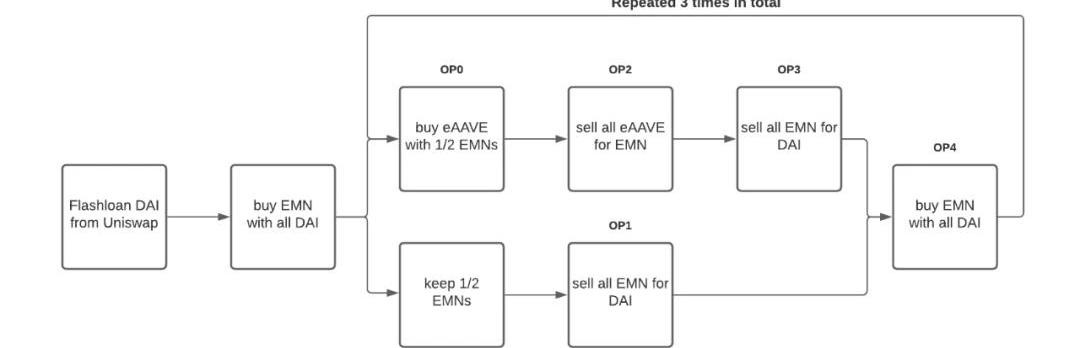

以下分析:https://etherscan.io/tx/0x3503253131644dd9f52802d071de74e456570374d586ddd640159cf6fb9b8ad8为例子,该笔交易流程图如下:

Balancer生态收益治理平台Aura Finance已上线Arbitrum:6月21日消息,Balancer生态收益治理平台Aura Finance宣布上线Arbitrum。此前消息,Aura Finance社区已经投票通过有关在Arbitrum上进行战略跨链部署的提案。[2023/6/21 21:52:01]

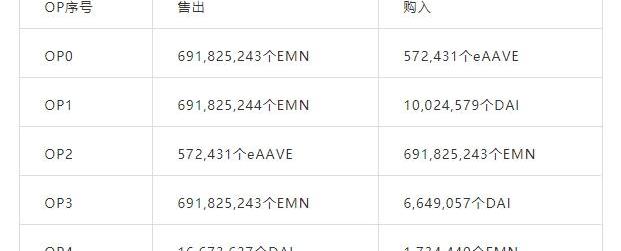

在该笔交易中,攻击者首先通过Uniswap中的闪电贷服务借得1500万个DAI,然后全部购买EMN代币,共购得约1,383,650,487个EMN代币。其中一半EMN,共约691,825,243个EMN代币,通过OP0步骤用于购买eAAVE代币,共获得约572,431个eAAVE代币。到当前为止,攻击者共持有1,383,650,487-691,825,243=691,825,244个EMN和572,431个eAAVE代币。接下来攻击者的脚本继续执行了OP0,OP1,OP2,OP3,OP4共5个内部交易(InternalTransactions),该5个内部交易产生的影响如下表:

DeFi协议Balancer将在NEAR可用:基于以太坊的去中心化金融(DeFi)协议Balancer将在NEAR可用。据悉,NEAR是以太坊的竞争对手,上周刚刚完全开放了其主网。该智能合约平台的团队承诺,与以太坊相比,将减少延迟和费用。Balancer Labs增长负责人Jeremy Musighi表示,除了专注于NEAR的工作之外,该团队还将继续专注于基于以太坊的开发。(The Block)[2020/10/27]

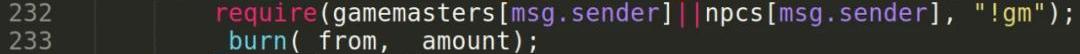

从OP4售出的DAI总数目为16,673,637,比攻击者通过闪电贷借得的DAI总数目1500万个要多出近170万。造成以上结果的原因是:在OP0使用EMN购买eAAVE的过程中,EminenceCurrency.sol智能合约第231行中claim函数被调用,随后第233行的_burn函数将用于交易的691,825,243个EMN进行了燃烧:

CertiK宣布完成对跨链DeFi平台Kava的CDP和拍卖模块的代码审计:区块链安全公司CertiK宣布完成对跨链DeFi协议Kava的CDP和拍卖模块的代码审计,并发布完整审计报告。报告显示,CertiK发现并修复了可能导致未经授权的访问、资金损失、级联故障等已知漏洞以及其他安全漏洞,最终审计结果为Kava交付代码具有非常高的置信度。整个审计过程历时6周。[2020/7/15]

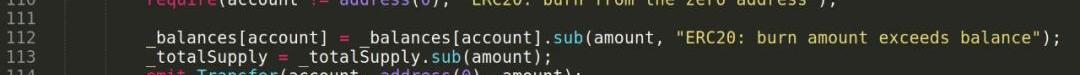

然而在下图_burn函数的定义中我们可以看到,仅仅只有EMN代币的数目被燃烧掉,而其对应的DAI数目并没有改变。这就造成了一个问题:EMN和DAI的比率由于EMN数目的减少,造成了DAI相对价格的降低,因此采用同样数目的EMN去购买DAI,可以获得的DAI数目更多。

现场 | Certik CEO Ronghui Gu:形式验证方法是实现计算机系统安全和隐私的可靠的方法:金色财经现场报道,NEO DevCon 2019开发者大会今日在西雅图举行,Certik CEO Ronghui Gu 做了以“建设可信的区块链生态”主题演讲。Ronghui Gu 表示,区块链目前是十分脆弱的,有许多执行上的漏洞。攻击区块链的受益也是巨大的,据统计截止到2017年已经有6.3亿美元的区块链资产被黑客盗取。智能合约对黑客开源,一旦执行很难去修改, 我们应该去避免区块链编程上的漏洞。程序的测试可以用于展示漏洞存在,但是它不能够去显示漏洞不存在。而形式验证的方法是目前唯一可靠的方法去实现计算机系统的安全和隐私,形式验证在数学上证明代码满足规范。[2019/2/17]

因此,当OP0完成后,EMN数目对DAI数目比率下降。攻击者通过OP1将剩余的一般EMN兑换成DAI,由于此时DAI相对价格低,因此购入的DAI数目相比正常情况多。完成OP1后,攻击者将持有的eAAVE通过OP2,OP3兑换回EMN,然后兑换到DAI。最终,当进行OP4之前,攻击者持有的DAI数目会高于从Uniswap中借得的数目。至此,攻击者通过漏洞完成一次获利。攻击者在同一次交易中重复三次利用了该漏洞。每次到达OP4时,会将获利后总共的DAI再次利用,进行攻击行为。当完成全部三次后,攻击者偿还了Uniswap的借款,将该次交易获利发送至其地址:0x223034edbe95823c1160c16f26e3000315171ca9攻击者总计执行了3次交易,交易地址如下:第一次:0x3503253131644dd9f52802d071de74e456570374d586ddd640159cf6fb9b8ad8第二次:0x045b60411af18114f1986957a41296ba2a97ccff75a9b38af818800ea9da0b2a第三次:0x4f0f495dbcb58b452f268b9149a418524e43b13b55e780673c10b3b755340317分析总结

该事件是一个典型的由于逻辑设计与实际智能合约代码实现不符而造成安全漏洞的案例。而且项目上线前,尚未经过安全审计。对于该种类型漏洞,传统的测试方法与测试工具均无法检查出该种逻辑漏洞。因此,CertiK提出以下建议:当前DeFi项目热潮持续不减,很多项目为了抓住热点与机遇,在未经严格测试和审计的情况下便匆忙上线。这些项目中,大部分的漏洞是无法通过常见的测试方法和工具来发现的。只有寻找专业的审计专家进行严谨的数学模型证明,才可以发现该漏洞。安全审计现在已经是高质量DeFi项目的标配。若项目没有被审计,对于用户来说,投资行为则要格外慎重;对于项目方来说,则需要找专业并且声誉好的审计公司进行审计。若项目被审计过,则需尽量了解审计公司背景以及其审计报告中的各项指标,其中包括但不限于:安全审计的范围,方法,及结论合约是否有漏洞或者安全隐患?如果有,需要了解这些问题的严重程度及可能影响合约整体的代码质量审计公司的专业性和独立性

编者按:本文来自巴比特资讯,作者:LiamFrost,编译:Kyle,星球日报经授权发布。根据公告,StoneRidge的加密货币子公司纽约数字投资集团今天透露,他们目前正在为其母公司托管着约1.

1900/1/1 0:00:00编者按:本文来自链捕手,作者:王大树,Odaily星球日报经授权转载。一年又一年,自14年发起的Filecoin主网在今天终于迎来了正式上线,带着其宏大的去中心化存储叙事来接受公众的实践检验,展.

1900/1/1 0:00:00编者按:本文来自Cointelegraph中文,作者:ANTóNIOMADEIRA,Odaily星球日报经授权转载.

1900/1/1 0:00:00编者按:本文来自链上观,作者:郝天,Odaily星球日报经授权转载。读过我过往文章的朋友都清楚,我会时不时就行业发展趋势做一些思考,尤其是在二级市场被一股聒噪情绪包裹的时候.

1900/1/1 0:00:00BTC历史波动率10d28%30d33%90d49%1Y80%期权持仓量14亿美元,期权成交量0.11亿美元.

1900/1/1 0:00:00“Uni空投一台iphone12,MEME空投了一套房“,这是近期MEME最能刺激大众的标题。因为MEME一个多月前还只是一个0成本的空投币,空投最高价值70万刀.

1900/1/1 0:00:00