PeckShield团队在上一篇文章《PeckShield:硬核技术解析,bZx协议遭黑客漏洞攻击始末》中分析了bZx于02月15日遭到黑客一次可组合资产流动性攻击,那是由于bZx合约对抵押品状态判断不完善导致的。02月18日,bZx再次遭遇了类似的攻击,这一次的攻击从技术原理与上一次不同,此次黑客是通过操纵Oracle价格对bZx合约进行了“蒙”。从攻击流程上来看,这一次与上次刚好相反,但整体上的套利手段还是一致的,根本原因主要是由于平台间共享流动性过小以及价格机制设计缺陷导致的。

Figure:FiveExploitationStepsWithOracleManipulation本文的初衷是希望通过分析此漏洞的一些攻击细节让大家能够更直观的了解此次攻击事件,并希望可以引起更深入的讨论。我们相信,这些讨论将对DeFi社区的完善和发展是十分有益的,特别是项目方在开发下一代的DeFi类产品时,可以有助于设计出更安全,更可靠的流动性共享模型。漏洞的攻击细节如下:此攻击事件发生在北京时间2020-02-1811:18:58。攻击者的交易信息可以在etherscan上查到。此攻击过程可以分为以下五个步骤:第一步:闪贷获取可用资产

PeckShield:7月价值约173万美元NFT被盗,环比下降31%:8月7日消息,PeckShield监测显示,2023年7月,价值约173万美元NFT被盗,环比下降31%。再165分钟内,半数被盗NFT在各大市场被抛售。最初在Blur上出售的被盗NFT占比67.3%,其次为OpenSea,占比19.63%。[2023/8/7 21:28:51]

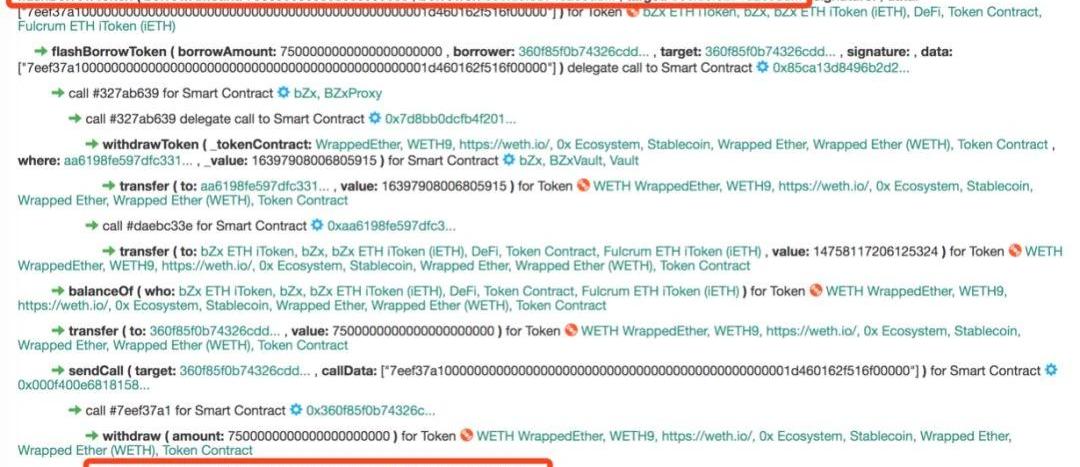

bZx合约有一个flashBorrowToken()接口,允许调用者可以“零成本”从bZx平台上借出资产参与DeFi活动,之后在完成这一笔交易的时候偿还这部分资产。且调用者在借出资产的同时,可以指定资产的接收方地址。

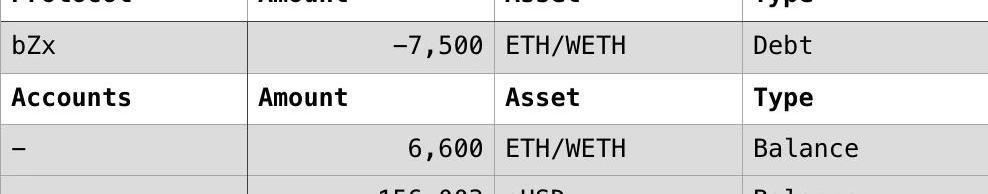

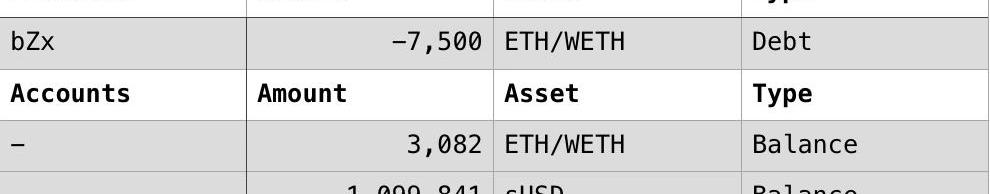

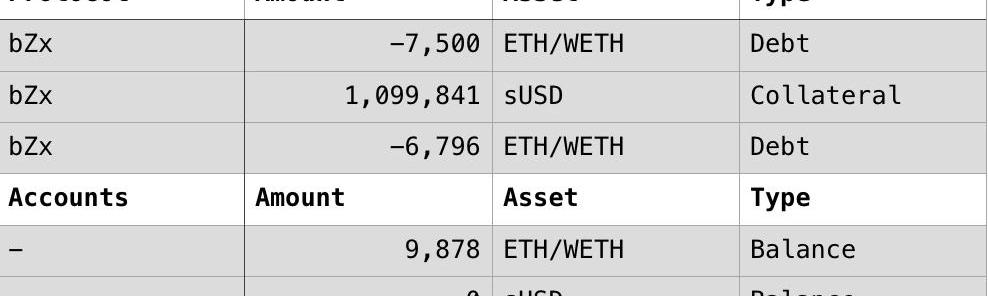

Figure1:FlashloanBorrowingFrombZx本次攻击者向bZx平台借出7,500ETH,并指定攻击者的合约为资产接收方地址,这部分是基本的借贷功能,此处不做进一步解释。当这一步操作过后,如下表中所示系统资产分布:

AIP-212提案通过,ApeCoin将推动Spotify电商支持APE代币显示:金色财经报道,根据Snapshot数据显示,AIP-212提案已经58.8%的赞成票比例获得通过,ApeCoin社区将推动Spotify电商支持APE代币显示,同时也将开发一个定制插件以将APE集成到 Shopify 产品页面上显示的货币中,未来还会将该插件的可用性扩展到其他电子商务平台。[2023/4/8 13:50:58]

第二步:拉升sUSD

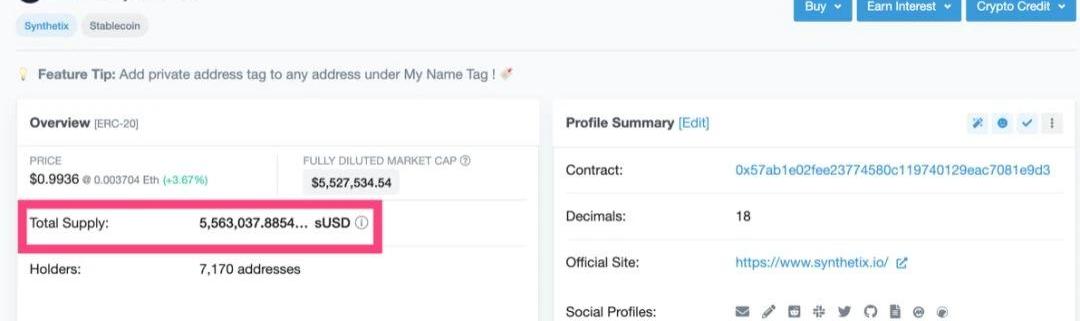

首先,我们介绍一下今天攻击者的最佳配角:sUSD,sUSD是由Synthetix项目方发行的稳定币,其币价正常情况下与1美元持平,总发行量为5,563,037枚。

ApeCoin社区发起提案AIP-222,拟推出Web3流媒体平台:金色财经报道,ApeCoin社区今日发起提案AIP-222,旨在推出一个类似于YouTube或Twitch但支持代币门控的流媒体平台,同时还将融合Web3元素,允许内容创作者可以在其中保留他们的知识产权并从广告中获得更多收益,并且将APE作为平台的支付手段,确保广告商可以直接向创作者和社区付款。据悉,AIP-222投票窗口已经开启,当前赞成票比例为66.55%,投票结束时间为4月13日。[2023/4/7 13:50:28]

通过第一步闪贷获得ETH后,攻击者分两批共900ETH通过KyberNetworkDEX换取成sUSD。其中第一次使用540ETH换取,攻击者得到92,419枚sUSD;第二批分18次,每次20ETH换取,,攻击者获得63,584枚sUSD,总共获得了156,003枚sUSD。

Horizen Labs发布ApeCoin质押技术文档:10月19日消息,据负责创建ApeCoin DAO质押系统的Horizen Labs官方发布了DAO质押系统技术文档(一共7个部分),以便第三方开发人员可以审查代码并将APE质押纳入他们的平台,同时激励ApeCoin DAO生态系统的参与度。该文档指出,ApeCoin质押合约部署在Goerli测试网络和以太坊主网上,Ape质押开始时将上线的四个质押池,分别是:

1. 一个普通的ApeCoin池,任何持有APE Token的人都可以加入;

2. 一个BAYC池,BAYC持有者可以在其中质押APE Token,每只Bored Ape可质押最高价值10,094枚APE Token;

3. 一个MAYC池,MAYC 持有者可以其中质押APE,每个Mutant Ape 最多质押 2,042 枚 APE Token;

4. 一个BAKC与BAYC Ape或BAKC与Mutant Ape组合质押的配对池。[2022/10/20 16:30:40]

Figure2:PumpingWithKyber(andUniswap)这两步骤也是正常的DEX币币交换的过程,在这两个批次操作之后sUSD对ETH的价格疯涨到了0.00899,是市场价的2.5倍。在这一步之后,使得sUSD价格被抬高了1.5倍,攻击者手里的资产还是正常与KyberNetwork交互,并没有实质性的攻击发生。然而,KybrNetwork内部通过Uniswap完成sUSD与ETH转换,这使得那些将Uniswap作为sUSD/ETHOracle的其它平台误认为当前sUSD价格的确有这么高,这才触发了后面的攻击事件。此时,系统的资产如下:

声音 | PeckShield: 零成本瘫痪EOS或\"稳赢\"所有竞猜DAPP:今晨,Block.one进行了主网升级,针对此前由区块链安全公司PeckShield披露的EOS主网致命拒绝服务漏洞(CVE-2019-6199)进行了修复,PeckShield也已通过媒体发布专栏文章进行技术详解CVE-2019-6199。

PeckShield认为:该漏洞最大的威胁在于,其不仅可以瘫痪主网,还会被被黑客用来大面积攻击现有其他竞猜类DApp,直接会影响现有几乎全部 EOS 竞猜类 DApp 的正常开奖,进而严重制约 EOS DApp 生态的发展。目前已经有EOS.Win、FarmEOS、影骰、LuckBet、GameBet、EOSDice、STACK DICE等多款游戏被攻击。

PeckShield再次发出提醒,目前EOS主网补丁还不能完全确保DApp免疫该漏洞,还需开发者进一步就随机数生成问题进行处理,并引入类似DAppShield安全盾这样的风控机制,减少或避免因阻塞攻击造成资产损失。[2019/1/16]

第三步:吸纳更多筹码

攻击者希望将手里的6,000ETH通过SynthetixexchangeEtherForSynths()接口全部换成sUSD。而Synthetix这边也没有足额的sUSD来促成这笔交易,只交换了其中的3,518枚ETH,并将剩余的2,482枚ETH返还给攻击者,攻击者获得了943,837枚sUSD。

Figure3:HoardingFromSynthetix到此为止,攻击者手里已经拥有的sUSD总量为1,099,841枚,占总发行量的19.7%。当前系统中的账本数据如下:

第四步:抵押借款

攻击者将手里拥有的1,099,841枚sUSD通过bZx的borrowTokenFromDeposit()接口全部抵押到bZx合约之中,按照sUSD/ETH正常价格的话,bZx应当借给攻击者3,928ETH,但是bZx从OracleKyber这边获取的价格偏高,使得借出了6,796枚ETH,多借了2,868ETH。

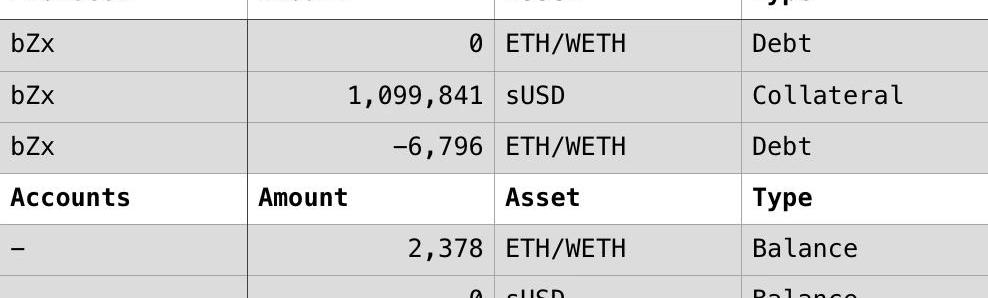

Figure4:CollateralizedBorrowingFrombZx到此为止,系统的账本信息如下:

第五步:闪贷还款

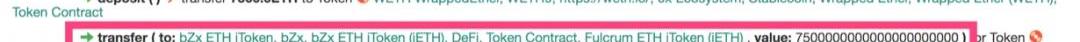

攻击者利用从bZx借到的6,796枚ETH以及手中剩余的资产一起还给之前从bZx借出来的7,500ETH,然后退场离开,完成闪贷操作。

Figure5:RepayTheFlashloanTobZx完成整个闪电贷流程之后,当前资产情况:

1)bZx平台对攻击者借出的6,796ETH;2)bZx平台持有1,099,841枚sUSD;3)攻击者手上还持有2,378枚ETH。最终攻击者手中持有的2,378ETH部分为其获利,合计$665,840;而bZx平台负债为2,868ETH,即$803,040。总结

这一次的攻击事件中,我们能看出DeFi产品在设计过程中几个明显的问题点:1)当引入第三方Token的时候,需要考察第三方Token的安全性,有没有可能被单方面市场操纵,从而引起价格波动;2)DeFi平台自身应当有价格容错与检验机制,使用第三方Oracle获取价格的时候,对他方的数据有尽可能多的验证;3)平台自身对于价格也应当设立止水阀机制。从第一次bZx被攻击损失1,271枚ETH,这一次又损失2,378枚,且这两次攻击之间只相差了3天时间,可见DeFi特别项目的安全问题非常严峻。由于各项目由不同团队开发,对各自产品的设计与实现理解有限,集成的产品很可能在与第三方平台交互的过程中出现安全问题,进而腹背受敌。PeckShield在此建议,DeFi项目方在上线之前,应当尽可能寻找对DeFi各环节产品设计有深入研究的团队做一次完整的安全审计,以避免潜在存在的安全隐患。

编者按:本文来自财经网链上财经,作者:陈以,Odaily星球日报经授权转载。2020年3月4日,中国裁判文书网公布了一份名为《詹克团、北京比特大陆科技有限公司因申请诉前财产保全损害责任纠纷其他民.

1900/1/1 0:00:00编者按:本文来自白话区块链,作者:JackyLHH,Odaily星球日报经授权转载。几乎每隔一段时间,便会传出量子计算机的“突破性进展”.

1900/1/1 0:00:00编者按:本文来自互链脉搏,作者:LauraStarita,翻译:雅棋,Odaily星球日报经授权转载。不管接不接受,每个个体,企业都在经历向数字经济转型。新旧更替,也会有很多过时的想法.

1900/1/1 0:00:00在多次重启无果后,他联系了当地的移动运营商,才得知SIM卡被报告“丢失或被盗”,并要求作者在另一张SIM卡上激活.

1900/1/1 0:00:00编者按:本文来自:Cointelegraph中文,作者:HelenPartz,Odaily星球日报经授权转载.

1900/1/1 0:00:00在新冠病肺炎疫情防控战役中,以湖北省红十字为例,所暴露出来的信息不公开、善款使用不透明、物资分发不及时、病员追踪不到位等种种问题引发社会关注。这次疫情是对我国治理体系和能力的严峻考验.

1900/1/1 0:00:00