北京时间2022年3月13日上午9:04,CertiK安全技术团队监测到Paraluni'sMasterChef合约遭到攻击,大约170万美元的资金通过多笔交易从该项目中被盗。

下文CertiK安全团队将从该项目的操作及合约等方面为大家详细解读并分析。

漏洞交易

攻击者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易实例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

矿企CleanSpark以4050万美元购买12500台比特大陆矿机:金色财经报道,根据周四的一份新闻稿,比特币矿企CleanSpark (CLSK)以4050万美元的价格购买了12500台比特币挖矿设备。这些机器将为CleanSpark增加1.76 exahash/s (EH/s)的算力,使它们更接近2023年底16 EH/s的目标。截至4月底,该公司的算力为6.7 EH/s。

新闻稿称,第一批6000台蚂蚁矿机S19 XP将在6月份由制造商发货,其余的将在8月份发货。[2023/6/1 11:52:55]

合约地址

Masterchef合约:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

Paradigm为审计DAO Code4rena提供600万美元代币购买资金:金色财经报道,加密风投公司Paradigm正在资助Code4rena DAO,该DAO通过600万美元的代币购买为寻找漏洞的独立审计人员提供激励。

据悉,Code4rena于去年成立,致力于通过众包任务并将人员与他们独特的专业领域相匹配来解决困扰传统审计模式的低效率问题。目前,DAO已经有3500名审计员(在平台上被称为“监督员”)参与了217次审计。Code4rena曾与OpenSea、Blur、zkSync、Aave、Trader Joe、Sushi和Chainlink等业内知名公司合作。[2023/3/17 13:09:04]

攻击流程

注意,这个攻击流程是以下面这个交易为基础的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

投资公司Spartan Group将成立5000万美元风险基金以投资DeFi:总部位于新加坡的数字资产投资公司Spartan Group今日宣布,将投资一只新的5000万美元的风险基金,该基金将投资于新兴的去中心化金融(DeFi)生态系统。Spartan Group基金的首轮融资已超过3000万美元,预计3月或4月将再融资2000万美元。(Coindesk)[2021/2/9 19:21:37]

准备阶段:

攻击者部署了两个恶意的代币合约UGT和UBT。

在UBT代币合约中,有两个恶意的函数实现:

1.在"transferFrom()"函数中,攻击者实现了对MasterChef的"deposit()"函数的调用,以存入LP代币。

ParaFi向DeFi贷款协议Aave投资450万美元:金色财经报道,硅谷DeFi风险投资公司ParaFi已向DeFi贷款协议Aave投资450万美元。[2020/7/9]

2.一个"withdrawAsset()"函数,将调用Masterchef的"withdraw()"来提取存入的LP代币。

攻击阶段:

攻击者利用闪电贷获得了156,984BSC-USD和157,210BUSD。

攻击者向ParaPair发送通过闪电贷获得的BSC-USD和BUSD代币,并收到155,935枚LP代币作为回报。

然后,攻击者调用"depositByAddLiquidity()"函数,将LP代币存入资金池。

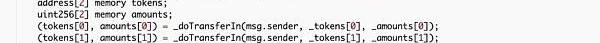

1.在调用此函数时:输入参数“_pid”为18,“_tokens”为。

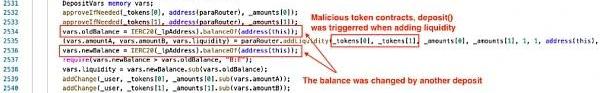

2.因为depositByAddLiquidity()会调用“UBT.transferFrom()”函数,因此MasterChef.deposit()函数会被触发并且向合约存入155,935LP代币。

3.因此,155,935LP代币被存入了两次并且攻击者获得了两份“userInfo”的记录(一次是从UBT,另一次是从攻击者的合约)。

最后,攻击者提取了两次:

1.第一次是通过函数“UBT.withdrawAsset()”。

2.另一个是来自攻击者对“Masterchef.withdraw()”函数的调用。最后,攻击者删除了流动资金并返还了闪电贷。

合约漏洞分析

在函数`MasterChef.depositByAddLiquidity()`中,作为参数传入的`_tokens`可以与池中的编号为`_pid`的tokens不匹配。

`depositByAddLiquidity()`函数通过调用`addLiquidityInternal()`函数,触发了传入恶意代币的“transferFrom”函数,进而导致了重入的问题。因此,同一份LP代币被存入两次。

资产去向

截至3月13日,总共有价值约170万美元的资产被盗。3000个BNB仍然在攻击者在BSC的地址中,235个ETHs则通过Birdge转移到以太坊,并通过Tornado进行洗白。

写在最后

该次事件可通过安全审计发现相关风险:审计可以发现重入问题和外部依赖问题。

同时,CertiK的安全专家建议:

时刻关注函数的外部输入,尽量避免传入合约地址作为参数。

关注外部调用,为所有可能出现重入危险的外部调用函数加上“nonReentrant”修饰函数。

本次事件的预警已于第一时间在CertiK项目预警推特进行了播报。

除此之外,CertiK官网https://www.certik.com/已添加社群预警功能。在官网上,大家可以随时看到与漏洞、黑客袭击以及RugPull相关的各种社群预警信息。

SupraOracles很高兴地宣布与TGDAO3.0建立合作伙伴关系,TGDAO3.0是投资传统和加密初创公司的发布平台.

1900/1/1 0:00:00“波卡知识图谱”是我们针对波卡从零到一的入门级文章,我们尝试从波卡最基础的部分讲起,为大家提供全方位了解波卡的内容,当然这是一项巨大的工程,也充满了挑战.

1900/1/1 0:00:00Polkadot生态研究院出品,必属精品波卡一周观察,是我们针对波卡整个生态在上一周所发生的事情的一个梳理,同时也会以白话的形式分享一些我们对这些事件的观察.

1900/1/1 0:00:00这是BettinaWarburg在2016年6月TEDSummit上对区块链及其对世界经济影响的精彩描述的文字记录.

1900/1/1 0:00:002022年4月12日,致力服务所有人的AAX加密货币交易所今天宣布其首个NFT快闪店即将开幕,主题为“TheEarlyDaysofCrypto–Apes.Pixels.Gods”.

1900/1/1 0:00:00DAO与元宇宙许多个体在社交应用程序和区块链中集体组织起来,以便追求共同目标和利益,这一过程中形成的去中心化自治组织通常被称为DAO.

1900/1/1 0:00:00