据 Jet Protocol 官方博客披露,他们近期修复了一个赏金漏洞,这个漏洞会导致恶意用户可以提取任意用户的存款资金,慢雾安全团队对此漏洞进行了简要分析,并将分析结果分享如下。

(来源:https://www.jetprotocol.io/posts/jet-bug-disclosure)

相关信息

Jet Protocol 是运行在 Solana 上的一个借贷市场,用户可将账号里的代币(如:USDC、SOL)存入金库,赚取年化收益,同时也可以按一定的比例借出另一种代币。在这个过程中合约会给用户一个 note 凭证,作为用户未来的提款凭证,用我们熟悉的字眼来说就是 LP,而本次漏洞发生的原因也和这个 LP 的设计有关。

我们知道和以太坊合约相比,Solana 合约没有状态的概念,取而代之的是账号机制,合约数据都存储在相关联的账号中,这种机制极大提升了 Solana 的区块链性能,但也给合约编写带来了一些困难,最大的困难就是需要对输入的账号进行全面的验证。Jet Protocol 在开发时使用了 Anchor 框架进行开发,Anchor 是由 Solana 上的知名项目 Serum 团队开发的,可以精简很多账号验证及跨合约调用逻辑。

数据:Wintermute在2022 DeFi漏洞利用损失排行榜上位列第五:金色财经报道,据PeckShieldAlert分享数据显示,遭黑客攻击损失1.6亿美元的Wintermute在2022 DeFi漏洞利用损失排行榜上位列第五,排在其前面损失金额最高的四个加密项目分别是Ronin Network(6.24亿美元)、Wormhole Bridge(3.2亿美元)、Nomad Bridge(1.9亿美元)、以及BeanstalkFarms(1.82亿美元)。[2022/9/21 7:10:58]

Anchor 是如何工作的呢?我们可以从 Jet Protocol 的一段代码说起:

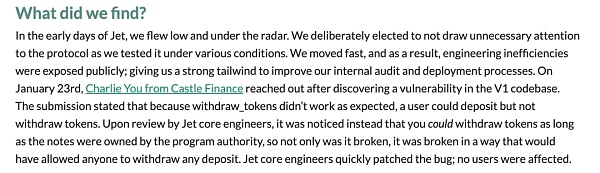

programs/jet/src/instructions/init_deposit_account.rs

这里的 deposit_account 账号就是用于存储 LP 代币数据的账号,用户在首次使用时,需要调用合约生成该账号,并支付一定的存储费用。

Osmosis:已确定BUG并已编写漏洞补丁:6月8日消息,Cosmos 生态 Osmosis 区块链针对此前出现严重漏洞事件更新最新进展,已经确定 BUG 并编写了漏洞补丁,使用验证器重启前还需要进行更多的测试。完整的 BUG 报告和行动计划将在未来几天内对网络升级进行彻底的端到端测试之后更新。

此前报道,今日 Cosmos 生态 Osmosis 区块链网络已于区块高度 #4713064 处停止出块,官方确认出现严重漏洞,但流动资金池并未完全耗尽,开发人员正在修复漏洞,损失规模约为 500 万美元左右。[2022/6/8 4:10:56]

而这里的 #[account] 宏定义限定了这个账号的生成规则:

规则 1:#[account(init, payer = <target_account>, space = <num_bytes>)]这个约束中,init 是指通过跨合约调用系统合约创建账号并初始化,payer=depositor 意思是 depositor 为新账号支付存储空间费用。

动态 | 报告:PIVX链存在漏洞 且暂时无修复计划:加密货币研究和分析公司Lunar Digital Assets首席执行官Han Yoon确认PIVX链存在漏洞。BitGreen项目相关的开发人员首先发现并报告称,与注金额相比,漏洞允许攻击者获得不成比例的大额注奖励。BitGreen开发人员在1月份曾发布文章解释该漏洞,PIVX团队当时也很清楚这个漏洞,并声称已修补漏洞。但此后,Han Yoon被告知PIVX项目知道漏洞的存在,但在版本4.0发布之前并没有计划修复它,当被询问何时修复时,只被告知了模糊日期。(BeInCrypto)[2019/8/14]

规则 2:#[account(seeds = <seeds>, bump)]这个约束中将检查给定帐户是否是当前执行程序派生的 PDA,PDA (Program Derived Address) 账号是一个没有私钥、由程序派生的账号,seed 和 bump 是生成种子,如果 bump 未提供,则 Anchor 框架默认使用 canonical bump,可以理解成自动赋予一个确定性的值。

动态 | 美国政府归还 Bifitnex 此前因安全漏洞被非法取走的比特币:据 IMEOS 报道,Bitfinex 发文表示在 2016 年 8 月份因安全漏洞被不合法取走的 27.66 个比特币,在美国政府的执法协助下成功拿回。 Bitbinex 在文中说到,2016 年时间发生后就登记备案并协同国际执法机构提供调查情报,并在去年 11 月份收到美国政府通知称已经拿到这笔比特币。目前,Bitfinex 已经拿到这些比特币,并将进行恢复计划,归还给有恢复权限的代币持有者。[2019/2/25]

使用 PDA,程序可以以编程方式对某些地址进行签名,而无需私钥。同时,PDA 确保没有外部用户也可以为同一地址生成有效签名。这些地址是跨程序调用的基础,它允许 Solana 应用程序相互组合。这里用的是 "deposits" 字符 + reserve 账号公钥 + depositor 账号公钥作为 seeds,bump 则是在用户调用时传入。

动态 | EOS主网存在致命拒绝服务漏洞,或导致BP无法出块致使主网瘫痪:近日,区块链安全公司PeckShield发现,EOS主网存在致命阻塞攻击漏洞,攻击者可发起大量垃圾延迟交易导致EOS全网超级节点(BP)无法打包其它正常交易,即通过阻断打包正常用户的交易进而瘫痪EOS网络。目前PeckShield已检测到该漏洞已经被黑客用来攻击EOS竞猜类游戏,且已经取得成功。PeckShield安全人员已成功复现该问题,并认为这是迄今为止EOS主网出现的最致命高危拒绝服务漏洞,一旦被黑客用来大面积攻击,将严重制约现在EOS DApp生态的发展,带来不可预估的损失和恶劣影响。[2019/1/12]

规则 3:#[account(token::mint = <target_account>, token::authority = <target_account>)]

这是一个 SPL 约束,用于更简便地验证 SPL 账号。这里指定 deposit_account 账号是一个 token 账号,它的 mint 权限是 deposit_note_mint 账号,authority 权限是 market_authority。

Account 的宏定义还有很多,这里略表不提,详细可以考虑文档:https://docs.rs/anchor-lang/latest/anchor_lang/derive.Accounts.html

有了这些前置知识,我们就可以直接来看漏洞代码:

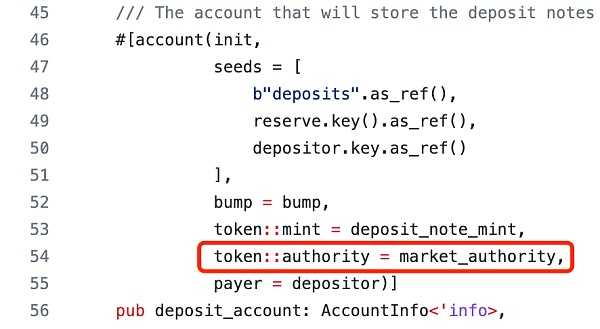

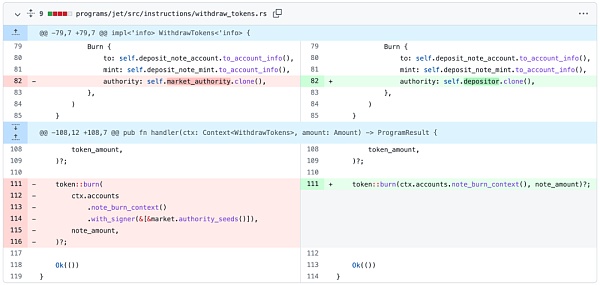

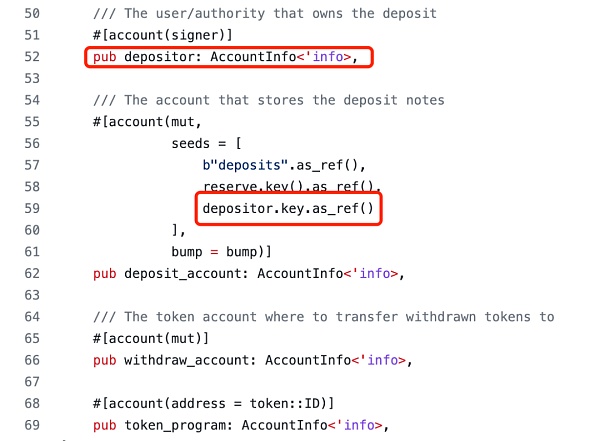

programs/jet/src/instructions/withdraw_tokens.rs

正常情况下,用户调用函数 withdraw_tokens 提币时,会传入自己的 LP 账号,然后合约会销毁他的 LP 并返还相应数量的代币。但这里我们可以看到 deposit_note_account 账号是没有进行任何约束的,用户可以随意传入其他用户的 LP 账号。难道使用别人的 LP 账号不需要他们的签名授权吗?

通过前面分析宏定义代码,我们已经知道了 market_authority 账号拥有 LP 代币的操作权限,确实不需要用户自己的签名。那么 market_authority 又是一个怎么样的账号呢?我们可以看这里:

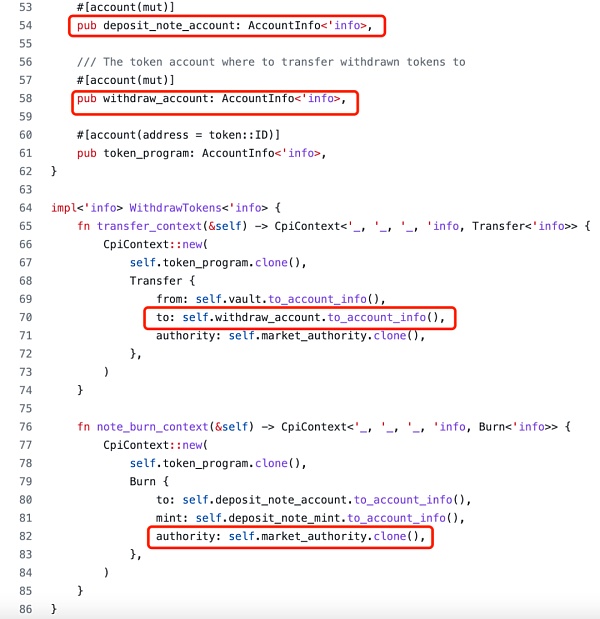

programs/jet/src/instructions/init_market.rs

这个 market_authority 也是一个 PDA 账号。也就是说合约通过自身的调用就可以销毁用户的 LP 代币。那么对于恶意用户来说,要发起攻击就很简单了,只要简单地把 deposit_note_account 账号设置为想要窃取的目标账号,withdraw_account 账号设置为自己的收款账号,就可以销毁他的 LP,并把他的存款本金提现到自己的账号上。

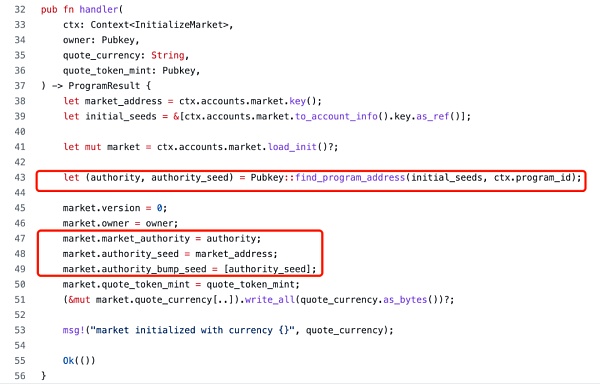

最后我们看一下官方的修复方法:

补丁中并未直接去约束 deposit_note_account 账号,而是去除了 burn 操作的 PDA 签名,并将 authority 权限改成了 depositor,这样的话用户将无法直接调用这里的函数进行提现,而是要通过另一个函数 withdraw() 去间接调用,而在 withdraw() 函数中账号宏定义已经进行了严密的校验,恶意用户如果传入的是他人的 LP 账号,将无法通过宏规则的验证,将无法通过宏规则的验证,因为 depositor 需要满足 signer 签名校验,无法伪造成他人的账号。

programs/jet/src/instructions/withdraw.rs

总结

本次漏洞的发现过程比较有戏剧性,漏洞的发现人 @charlieyouai 在他的个人推特上分享了漏洞发现的心路历程,当时他发现 burn 的权限是 market_authority,用户无法进行签名,认为这是一个 bug,会导致调用失败且用户无法提款,于是给官方提交了一个赏金漏洞,然后就去吃饭睡觉打豆豆了。

而后官方开发者意识到了问题的严重性,严格地说,他们知道这段代码没有无法提现的漏洞,而是人人都可以提现啊,老铁,一个能良好运行的 bug 你知道意味着什么吗?!所幸的是没有攻击事件发生。

目前在 Solana 上发生过多起黑客攻击事件均与账号校验问题有关,慢雾安全团队提醒广大 Solana 开发者,注意对账号体系进行严密的审查。

标签:COUCCOUNTACCCounos XMedicCoinFountain ProtocolLindaYacc Ceo

科技公司需要不断发展,否则就会被时代淘汰。包括亚马逊、谷歌、Meta在内的全球最大几个科技巨头已经习惯于过时的广告变现商业模式.

1900/1/1 0:00:00民主与DAO之间的关系?这个话题在上周关于反侵占(Anticapture)的对话中冒了出来,当时一位社区成员问道:“DAO是否可以看作是民主最先进的实例”.

1900/1/1 0:00:00Technocracy is the deep, dark secret of DAOs that no one else is talking about.

1900/1/1 0:00:00虚拟人又称数字人,指人们在计算机上模拟出一个类似真人的虚拟人形象。据《2020年虚拟数字人发展白皮书》,虚拟数字人具备三大特征:一是拥有人的外观及性格特征;二是拥有通过语言、表情或肢体动作表达的.

1900/1/1 0:00:00头条▌汇丰:面向亚洲私人银行客户推出元宇宙基金 ? ? ? ? ? 金色财经报道,根据汇丰新闻稿,汇丰推出一个全权委托投资组合,为亚洲的私人银行客户提供元宇宙投资机会.

1900/1/1 0:00:00谁能拒绝一个乐高方块搭成的世界呢相信有很多乐高粉丝或看过乐高大电影的朋友(无论是大朋友还是小朋友),都曾幻想过自己可以缩小 10 倍,走进一个万物皆由积木拼成的乐高世界.

1900/1/1 0:00:00