据慢雾区情报,发现 NFT 项目 verb 钓鱼网站如下:

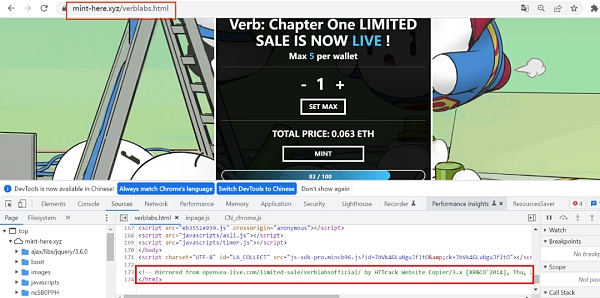

钓鱼网站 1:https://mint-here.xyz/verblabs.html

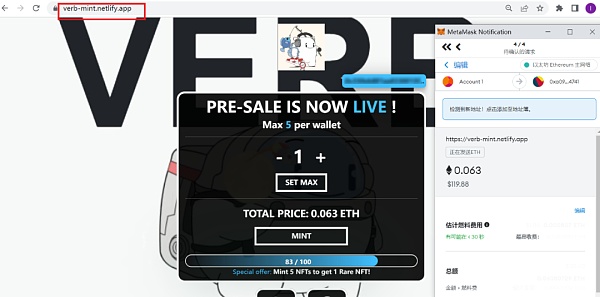

钓鱼网站 2:https://verb-mint.netlify.app

我们先来分析钓鱼网站 1:

查看源代码,发现这个钓鱼网站直接使用 HTTrack 工具克隆

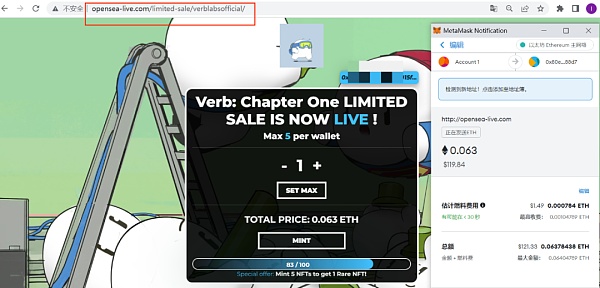

http://opensea-live.com/limited-sale/verblabsofficial/ 站点(钓鱼网站 3)。

此被克隆的站点非常可疑,似乎也是钓鱼网站。

慢雾:过去一周加密领域因安全事件累计损失3060万美元:7月24日消息,据慢雾统计,上周加密领域因遭遇攻击累计损失3060万美元,攻击者利用了不同的攻击向量。这些事件包括Alphapo热钱包被盗(损失2300万美元)、Conic Finance遭闪电贷攻击(损失30万美元)以及重入攻击(损失320万美元)、GMETA发生RugPull(损失360万美元)、BNO遭闪电贷攻击(损失50万美元)等。[2023/7/24 15:55:56]

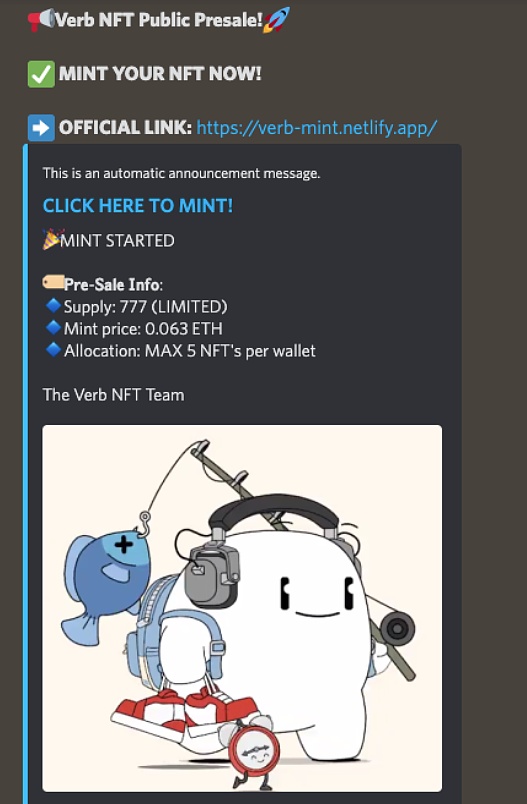

再来看下钓鱼网站 2:

慢雾:远程命令执行漏洞CVE-2023-37582在互联网上公开,已出现攻击案例:金色财经报道,据慢雾消息,7.12日Apache RocketMQ发布严重安全提醒,披露远程命令执行漏洞(CVE-2023-37582)目前PoC在互联网上公开,已出现攻击案例。Apache RocketMQ是一款开源的分布式消息和流处理平台,提供高效、可靠、可扩展的低延迟消息和流数据处理能力,广泛用于异步通信、应用解耦、系统集等场景。加密货币行业有大量平台采用此产品用来处理消息服务,注意风险。漏洞描述:当RocketMQ的NameServer组件暴露在外网时,并且缺乏有效的身份认证机制时,攻击者可以利用更新配置功能,以RocketMQ运行的系统用户身份执行命令。[2023/7/14 10:54:22]

这三个站点仿佛都是一个模版生成出来的。

慢雾:7月3日至7月7日期间?Web3生态因安全问题损失近1.3亿美元:7月10日消息,慢雾发推称,自7月3日至7月7日,Web3生态因安全问题遭遇攻击损失128,419,000美元,包括Encryption AI、AzukiDao、NFT Trader、MIKE&SID、Bryan Pellegrino、Aptos Foundation、Multichain、CivFund。其中,Multichain被攻击损失1.26亿美元。[2023/7/10 10:12:36]

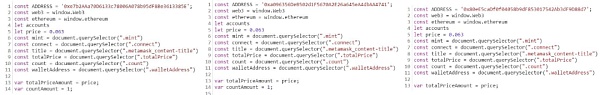

对照三个钓鱼网站分别揪出钓鱼地址:

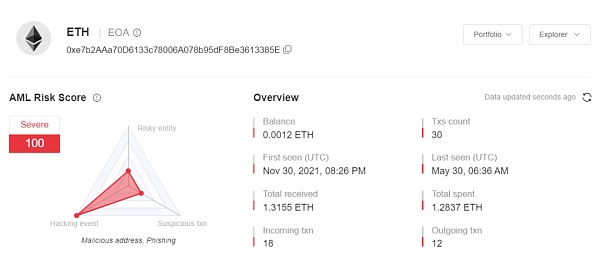

钓鱼地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

钓鱼地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

慢雾:Quixotic黑客盗取约22万枚OP,跨链至BNB Chain后转入Tornado Cash:7月1日消息,据慢雾分析,Quixotic黑客盗取了大约22万枚OP(约11.9万美元),然后将其兑换成USDC并跨链到BNB Chain,之后将其兑换成BNB并转入Tornado Cash。[2022/7/1 1:44:55]

钓鱼地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

先分析钓鱼地址 1 (0xe7b…85E):

慢雾:Equalizer Finance被黑主要在于FlashLoanProvider合约与Vault合约不兼容:据慢雾区消息,6 月 7 日,Equalizer Finance 遭受闪电贷攻击。慢雾安全团队以简讯形式将攻击原理分享如下:

1. Equalizer Finance 存在 FlashLoanProvider 与 Vault 合约,FlashLoanProvider 合约提供闪电贷服务,用户通过调用 flashLoan 函数即可通过 FlashLoanProvider 合约从 Vault 合约中借取资金,Vault 合约的资金来源于用户提供的流动性。

2. 用户可以通过 Vault 合约的 provideLiquidity/removeLiquidity 函数进行流动性提供/移除,流动性提供获得的凭证与流动性移除获得的资金都受 Vault 合约中的流动性余额与流动性凭证总供应量的比值影响。

3. 以 WBNB Vault 为例攻击者首先从 PancekeSwap 闪电贷借出 WBNB

4. 通过 FlashLoanProvider 合约进行二次 WBNB 闪电贷操作,FlashLoanProvider 会先将 WBNB Vault 合约中 WBNB 流动性转给攻击者,随后进行闪电贷回调。

5. 攻击者在二次闪电贷回调中,向 WBNB Vault 提供流动性,由于此时 WBNB Vault 中的流动性已经借出一部分给攻击者,因此流动性余额少于预期,则攻击者所能获取的流动性凭证将多于预期。

6. 攻击者先归还二次闪电贷,然后从 WBNB Vault 中移除流动性,此时由于 WBNB Vault 中的流动性已恢复正常,因此攻击者使用添加流动性获得凭证所取出的流动性数量将多于预期。

7. 攻击者通过以上方式攻击了在各个链上的 Vault 合约,耗尽了 Equalizer Finance 的流动性。

此次攻击的主要原因在于 Equalizer Finance 协议的 FlashLoanProvider 合约与 Vault 合约不兼容。慢雾安全团队建议协议在进行实际实现时应充分考虑各个模块间的兼容性。[2022/6/8 4:09:22]

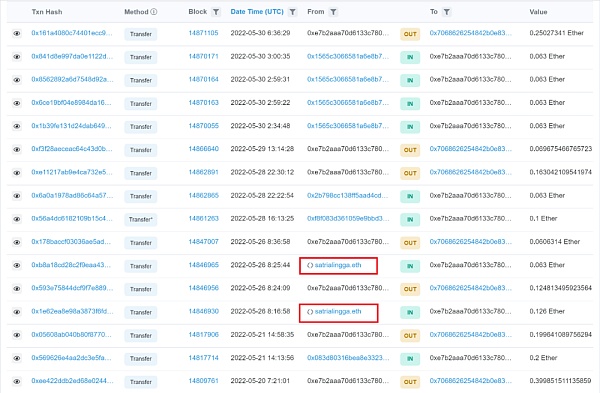

发现地址 satrialingga.eth?转入过两笔 ETH,分别是 0.063 和 0.126。

随后在 Twitter 上找到了用户 /img/2022812222741/5.jpg" />

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根据用户 /img/2022812222741/6.jpg" />

子直接留了个钓鱼形象的 NFT 图片,生怕别人认不出来这是钓鱼网站么?

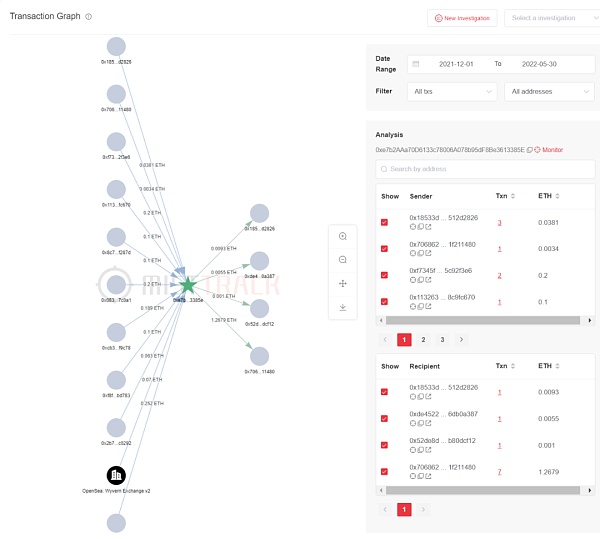

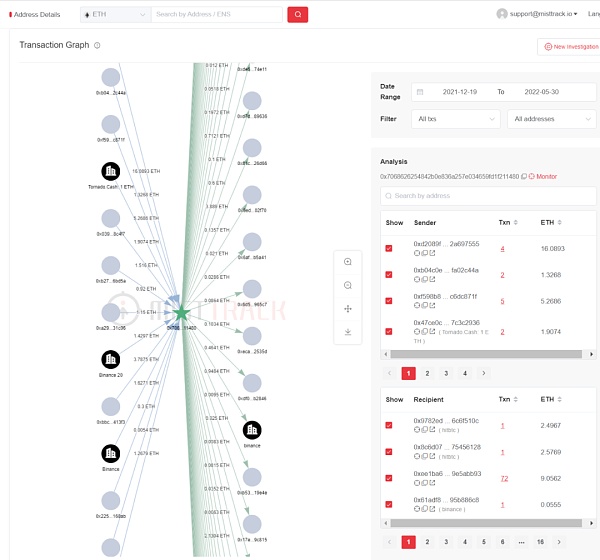

接着,我们使用 MistTrack 分析钓鱼地址 1:

发现盗来的钱基本被立马转走。

查看交易数较大的这个地址:

0x7068626254842b0e836a257e034659fd1f211480:

该地址初始资金来自 TornadoCash 转入的两笔 1 ETH,总共收到约 37 ETH,并通过 189 笔转出洗币,有从 Binance 提币和入金的交易记录。

接着,我们来分析钓鱼网站 2。

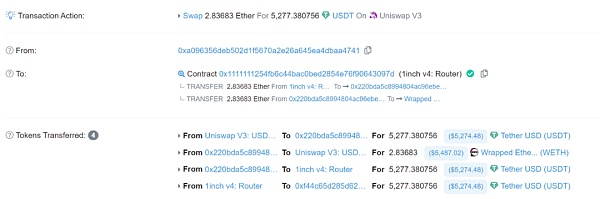

发现地址 2(0xa09…741)将盗来的大部分 ETH 都被换成 USDT,并转到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未转移。

来看看最后一个钓鱼网站3:

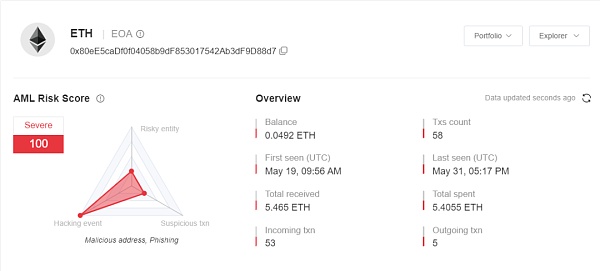

经 MistTrack 分析,地址 3 (0x80e…8d7) 共收到约 5.5 ETH,入金交易有 53 笔,看来被的人挺多。

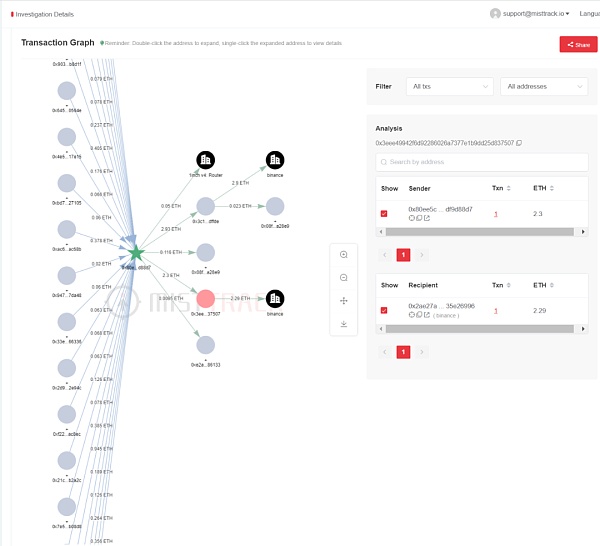

继续追踪,发现大部分 ETH 转入 Binance 地址

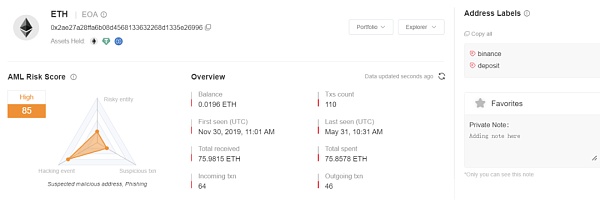

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的风险等级为高风险,共收到约 76 ETH。

以上就是本次关于 Verb 钓鱼网站的全部分析内容。

总结

本文主要是说明了由两个小钓鱼网站分析出一个大钓鱼网站的事件。NFT 钓鱼网站层出不穷,制作成本非常低,已经形成流程化专业化的产业链,这些子通常直接使用一些工具去 copy 比较出名的 NFT 项目网站,诱用户输入私钥助记词或者是诱导用户去授权。建议大家在尝试登录或购买之前,务必验证正在使用的 NFT 网站的 URL。同时,不要点击不明链接,尽量通过官方网页或者官方的媒体平台去加入 Discord 等,这也能避免一些钓鱼。

By:耀&Lisa

标签:ULTVAULTBNBASH3KingdomsMultiverseDFNORM Vault (NFTX)bnb什么意思的缩写kcash币有没有可能涨到10元

目前5月已收线,可以看到BTC月线实体跌破颈线35000,那么这里将成为趋势压制区,月线在未重新有效突破前,建议逢高减仓,目前月线刚有效跌破,反弹后注意再次下探风险.

1900/1/1 0:00:00如果你不熟悉Cointelegraph,那么你一定对加密货币非常陌生。这是因为Cointelegraph是目前最受欢迎的加密新闻网站之一.

1900/1/1 0:00:005 月 20 日至 6 月 3 日,首届 ETH Shanghai 黑客松大赛作为以太坊上海峰会 ( https://ethshanghai.org/ )(ETH Shanghai Summit.

1900/1/1 0:00:00随着加密货币和 NFT 的兴起,玩赚钱游戏变得越来越流行。以前,人们花钱玩电子游戏,但现在,游戏玩家有机会享受最刺激的电子游戏,同时通过这样做赚很多钱.

1900/1/1 0:00:00近日,微软Office中一个被称为 "Follina "的零日漏洞(编号CVE-2022-30190)被发现。攻击者可使用微软的微软支持诊断工具(MSDT),从远程URL检索并执行恶意代码.

1900/1/1 0:00:00Web 3.0 作为一个新兴却又极其火爆的概念,引人注目的同时也引发了各种褒贬不一的畅想与质疑.

1900/1/1 0:00:00