北京时间2021年07月21日03:40,我们的攻击检测系统检测到某个交易异常。通过对该交易进行扩展分析,我们发现这是一起利用通缩代币(deflation token)KEANU的机制对Sanshu Inu部署的Memestake合约的奖励计算机制的漏洞进行攻击的事件,攻击者最后获利ETH约56个。下面详细分析如下:

今年以来爆火的狗狗币(DOGE)、柴犬币(SHIB)引发了广泛的关注,同时带火了其他相关的meme币,更引发了大量的项目方开发自己的meme币及围绕meme币提供服务,其中Sanshu Inu就是其中一员。Sanshu Inu不仅发行meme币SANSHU,还创建了合约Memestake作为meme币的耕种池。用户只要往Memestake中质押meme币,就可以获得代币Mfund作为奖励。

另一方面,大量的meme币都是通缩代币,即该种代币的发行量会逐渐减少。其中部分meme币的通缩实现形式是在用户每次进行交易转账(transfer)的时候扣取一定比例的币用于销毁和再分配,这将导致接收方实际收到的token数量小于支出方实际支付的数量。本次涉及的通缩代币KEANU就是采用这种实现。

该攻击的大致原理就是通过控制Memestake进行KEANU的多次转入转出减少其持有的KEANU数量,从而利用其奖励计算函数的漏洞致使Memestake给攻击者发送大量Mfund。

为了便于理解,我们首先简要地介绍一下和此次攻击相关的两个实体合约:KEANU代币的 KeanuInu 合约和 Memestake 合约。

KeanuInu 合约

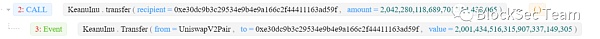

正如前面所说,KeanuInu在实现代币KEANU的转账时,会扣取一定比例的币用于销毁和再分配,其中用于销毁的比例设置为定值——2%。如图,在调用KeanuInu的transfer()及transferFrom()函数的时候,函数调用中显示的转账数量跟emit的事件log中记录的数量并不一致。

比特币全网未确认交易数量为107666笔:5月17日消息,BTC.com数据显示,目前比特币全网未确认交易数量为107666笔,全网算力为366.63 EH/s,24小时交易速率为6.55交易/s。目前全网难度为48.01 T,预测下次难度上调2.54%至49.23 T,距离调整还剩1天12小时。[2023/5/17 15:07:09]

其由于其实际代码实现较为复杂,此处不再展示,感兴趣的朋友可以根据后面附录给出的合约地址在etherscan.io自行查看合约实现。另外,上面两张截图来源于我们自行开发的交易解析工具,目前开放公测中。欢迎各位点击https://tx.blocksecteam.com:8080/试用。我们的工具将函数调用与过程中产生事件log结合展示的方式,对于分析通缩代币等问题更有帮助。

Memestake 合约

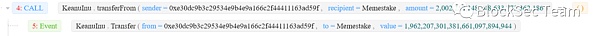

下图是MemeStake的deposit函数。函数首先调用updatePool更新资金池状态,然后将用户的token转账给自己。当传入的_amount大于0时会在代码的1295行进行转账。

然而,由于KEANU token的通缩特性,虽然调用safeTransferFrom函数时传入的金额是amount,但是实际上转入资金池的金额小于amount。并且在代码分析中我们注意到,transfer的目的地是自己,也就是说对于MemeStake来说,所有用户的某个币种(如KEANU token)的存款都属于MemeStake。

在转账后的1296行,MemeStake会对用户的存款进行登记,但这里登记采用的仍然是amount(而真实的转账量小于amount),因此用户真正的存款量比登记的user.amount更小。

Lido:当前协议缓冲区中有约44万枚ETH可用:金色财经报道,据流动性质押协议 Lido 在社交媒体披露数据显示,当前 Lido 协议缓冲区中有约 44 万枚 ETH 可用。此外,Lido 提醒本周可能会有大量提款,如果大量提款如期发生,一些盈余可能会被吸收。[2023/5/16 15:06:51]

最后在1299行,可以看出user.rewardDebt参数也是根据(比真实值要大的)user.amount来计算的。

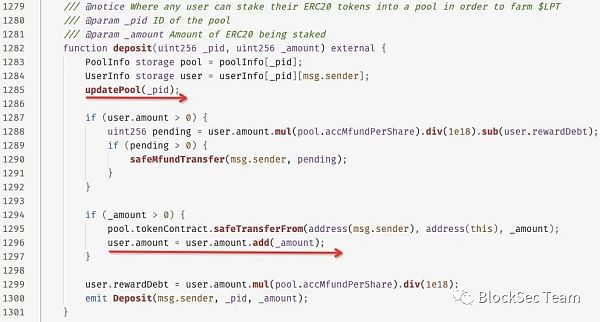

下图是MemeStake的withdraw函数。该函数首先会检查user.amount是否还有足够的余额,但由于user.amount本身比真实值大,因此这里的检查是不准确的。接下来,同样会调用updatePool函数更新资金池状态。

在1321行,withdraw函数会先扣除在user.amount中登记的余额,然后调用transfer函数把token转回用户。和deposit函数一样,这里的逻辑同样存在问题,由于每次转账都会造成通缩,因此转给用户的数量会小于实际的转账量。

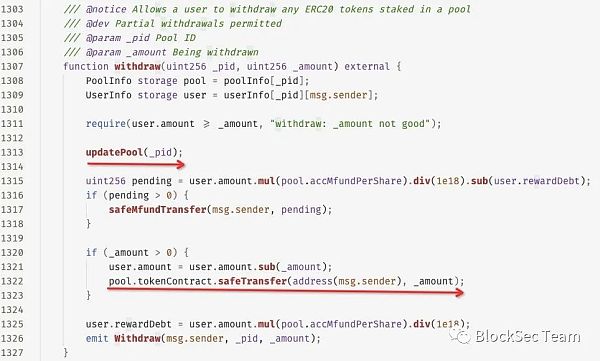

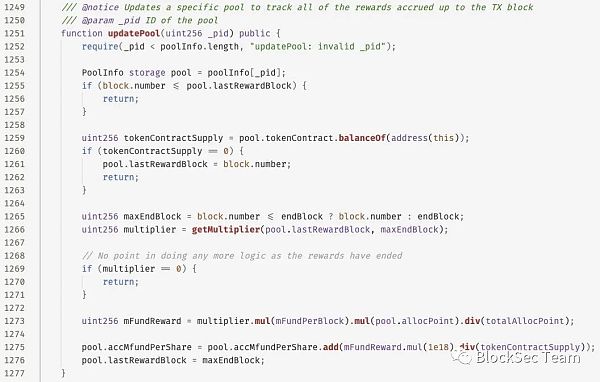

最后来看MemeStake的updatePool函数。首先从1255行可以看出,每次调用会记录上一次更新的blockNumber,如果此次调用的区块和上次更新时相同,则会直接返回,也就是说updatePool对每个区块只会更新一次资金池状态。

接下来在1259行,会获取MemeStake自身在token合约中的余额(上文提到,每次用户deposit都会将token转给MemeStake)。最后在1275行,会利用这个余额作为分母,计算该资金池每一次deposit和withdraw的奖励(也就是pool.accMfundPerShare参数)。计算方式如下:

CZ:Free-to-own是VC创造的新名词,不会一直免费:8月30日消息,Binance 创始人 CZ 在社交媒体上评价 NFT 项目 DigiDaigaku称,“VC 刚刚创造了一个新名词:Free-to-own。如果世上的一切都将免费,我们为什么要如此努力地工作……它不会一直免费。努力工作吧!”

此前报道,NFT 项目 DigiDaigaku 创始人 Gabriel Leydon 提出新模式「Free to Own」(F2O),即“免费拥有”,基于创世 NFT 的免费铸造而创建。这些创世 NFT 通过空投和更多的方式产出其他 NFT 系列,均不涉及到筹款环节。[2022/8/30 12:58:03]

pool.accMfundPerShare += mFundReward / token.balanceOf(MemeStake)

回到withdraw,我们来看存取款奖励代币Mfund是怎样转账的。首先在上图withdraw函数的第1325行,计算用户是否有pending的Mfund token没有发放,计算公式为:

rewardMfund = user.amont * pool.accMfundPerShare / 1e18 - user.rewardDebt。

而rewardDebt是这样计算的(图中第1325行):

user.rewardDebt = user.amount * pool.accMfundPerShare / 1e18

因此,从代码中我们不难构造出一种可能的攻击:

首先,在一个交易内,通过反复调用deposit和withdraw函数,榨干MemeStake的资金池。这个操作利用了三个代码问题:

近一半买家希望保留英国知名艺术家 Damien Hirst 画作的 NFT 版本并销毁实物作品:7月29日消息,英国知名艺术家 Damien Hirst 将焚烧他的数千幅画作,作为其为期一年的 NFT 项目“The Currency”的一部分。从 9 月开始,Hirst 伦敦私人博物馆的参观者将能够看到他 10000 幅油画中的一部分,这些油画是他在 2016 年创作的,并在去年与 NFT 挂钩。

这些 NFT 的地板价为 2000 美元,购买者可以选择保留 NFT 或用它换取实物画作。对于那些选择保留 NFT 版本的人来说,原始画作将被烧毁。决定的截止日期是 7 月 27 日。数据显示,4851 人希望他们的画作被烧掉,以换取数字版 NFT,而 5149 名收藏者选择将他们的 NFT 换成实物版本。这些艺术品将在 9 月 9 日开始的活动期间每天被烧毁,最终在 10 月中旬的伦敦 Frieze 周活动期间关闭,届时剩余的画作将全部销毁。

Damien Hirst 在 2020 年被宣布为英国最富有的艺术家,其净资产超过 3.8 亿美元。(Cointelegraph)[2022/7/29 2:44:24]

首先,user.amount的记账比真实值多,因此每次withdraw都可以成功。

第二,MemeStake中所有用户的资金都在一个池子中,因此每一笔转账实际上Burn掉的是池子中其他用户存入的KEANU token。

第三,由于updatePool在同一个块中不会进行状态更新,因此不会影响pool.accMfundPerShare参数,也不会产生Mfund token的reward。

接下来,在下一个区块时,直接调用withdraw函数。

通过对updatePool函数的分析可知,此时会产生池子状态的更新,且由于前一步操作榨干了MemeStake的资金池,token.balanceOf(MemeStake)极低,产生了巨大的pool.accMfundPerShare。

持有1万-10万枚BTC的巨鲸地址拥有比特币总供应量的12%,为一年来高点:6月6日消息,Santiment发推称,比特币巨型鲸鱼地址,包括部分交易所地址,拥有一年里最高的比特币供应量。数据显示,持有1万-10万枚比特币的地址目前拥有总供应量的12%,相较于20周前多积累了12.8%。这是一个看涨的迹象。[2022/6/6 4:05:19]

随后在withdraw函数的第1315行,计算出的Mfund reward量非常大,导致巨额的Mfund回报。

0x2. 攻击分析

前面介绍了漏洞成因及漏洞的利用方式,我们接下来介绍攻击者实际是如何进行攻击的。

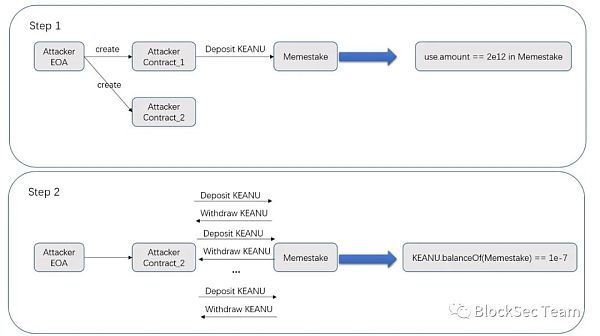

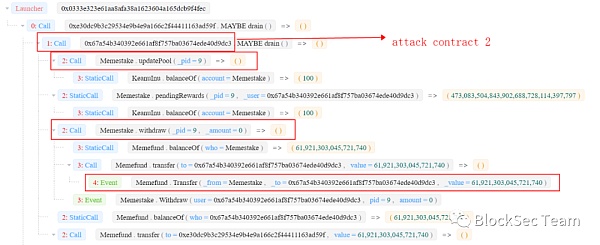

如图所示,攻击可以分为4步,其中关键攻击步骤为第2步,利用通缩代币的特性操纵Memestake的奖励计算。

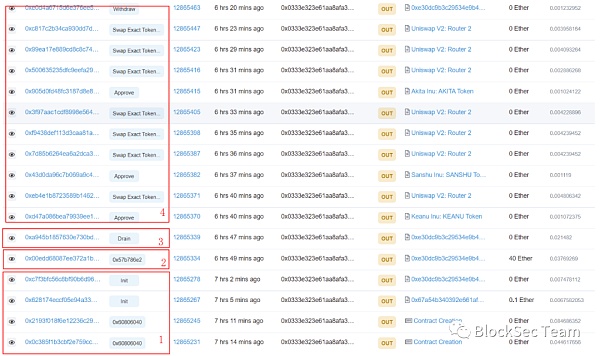

第1步(准备),首先攻击者创建了两个合约并进行初始化,其中合约一为表现正常的投资合约,攻击者通过合约一往Memestake存入约2,049B KEANU ,为步骤3获利大量MFUND奖励做好铺垫。合约二为操纵Memestake的奖励计算的合约,先进行了相关token的approve操作。

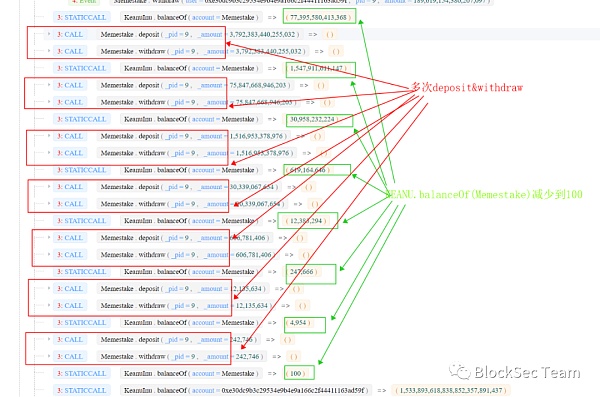

第2步(操纵),攻击者先从uniswapV2中flash loan大量的KEANU代币,然后通过合约二往Memestake中多次deposit 和withdraw大量KEANU,导致Memestake被迫大量交易KEANU。由于KEANU是一种通缩代币,每次交易会烧掉2%的交易额,导致用户真正存入Memestake的量比登记的user.amount更小,取出时又是按照user.amount转给用户(详见代码分析),导致Memestake池子中KEANU的代币持有量不断减少,最终为1e-07。如下图所示,涉及交易为0x00ed,交易截图未完全,请自行根据交易查看。

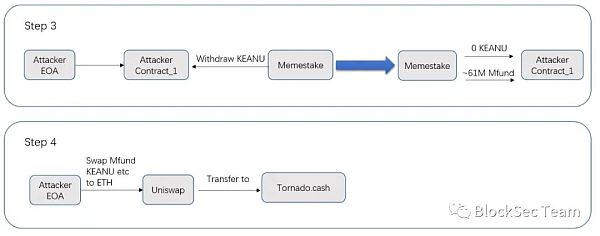

第3步(获利),攻击者首先通过合约二调用了Memestake.updatePool()函数,修改了KEANU所在池子的accMfundPerShare,由于该值依赖于池子所持有的KEANU的代币量,而这在第二步中被操纵了(具体公式见下方代码分析)。这使得合约二在接下来withdraw的时候可以获得远超正常值的Mfund(约61M)这种token作为奖励。第3步发生于交易0xa945中,同时攻击者开始将部分获得的MFund换成WETH等代币。

第4步(收尾),攻击者将获得的MFund、KEANU等代币换成ETH,并通过Tornado.Cash转移走,至此攻击结束,攻击者从中获利ETH 55.9484578158357个(攻击者的EOA地址及部署的攻击合约还残留有部分SANSHU和KEANU代币未计入),约10万美元。

下面附上攻击地址0x0333的交易截图,交易截图未完全,请根据地址自行查看详情(具体地址及交易详见文章末尾)。

Others:

有趣的是,攻击的第2、3步都与flashbots交易有关。

其中第2步涉及的交易0x00ed由于采用了UniswapV2 flashloan,且交易前后相当于用约38ETH去购买了KEANU,由此产生了很大的套利空间。因此该笔交易受到另一名攻击者的三明治攻击(sandwich attack),即本事件的攻击者也是另一个三明治事件的受害者。该三明治攻击者获利3.2769697165652474ETH,但是给了矿工2.405295771958891249ETH,净获利0.8716739446063562ETH。

而第3步攻击涉及的交易0xa945则由于在uniswap池子中大量售出MFund,创造了套利空间,所以被back-running而成为flashbots交易。该searcher获利0.13858054192600666ETH,其中交给矿工0.099085087477094764ETH,净获利0.03949545444891189ETH。

由于UniswapV2中将flash loan的实现与普通的Swap结合在一起,具体的实现原理及为什么由此导致第2步存在套利空间可以参阅我们的paper Towards A First Step to Understand Flash Loan and Its Applications in DeFi Ecosystem (SBC 2021). 链接https://www.blocksecteam.com/papers/sbc21_flashloan.pdf

攻击者利用通缩代币的特性控制了平台持有代币的数量,影响了奖励代币的计算发放,由此获利ETH 55.9484578158357个。而这原因在于,Sanshu Inu平台在引入通缩代币时缺乏一定的安全考量,导致攻击者有空可趁。

由此,我们给有关项目方的安全建议有:

1. 对项目引入的代币应当有足够的认识,或者通过建立白名单的机制对交互的token进行限制。近两年来,已经有多起安全事件与未加限制的token或者交互的token有问题有关,如最近的BSC链上的Impossible Finance事件,我们这个系列上一篇Akropolis攻击事件,2020-11-17的Origin Dollar事件及2020-06-28的Balancer事件等。特别是与通缩代币的交互,如在该事件发生不久后,PeckShield也报告了一起发生在polygon链上同样利用通缩代币及奖励计算漏洞的安全事件——PolyYeld事件。

2. 项目上线前,需要找有资质的安全公司进行安全审计。我们可以看到,由于defi的money lego属性,很多defi项目之间可以随意组合,从而产生了互相影响,而这正是defi领域安全事件频发的原因。因此,项目方所需关注的安全问题不仅仅局限于自己项目,也同样需要考虑在与其他项目交互过程中存在的安全漏洞。

攻击者EOA地址:

0x0333e323e61aa8afa38a1623604a165dcb9f4fec

攻击合约一:

0x67a54b340392e661af8f757ba03674ede40d9dc3

攻击合约二:

0xe30dc9b3c29534e9b4e9a166c2f44411163ad59f

攻击第2步交易0x00ed:

0x00edd68087ee372a1b6e05249cc6c992bb7b8478cc0ddc70c2a1453428285808

攻击第3步交易0xa945:

0xa945b1857630e730bd3fac6459c82dee44da45e35cfbbd6dfb7b42146e8dde41

受害者Memestake地址:

0x35c674c288577df3e9b5dafef945795b741c7810

代币KEANU地址:

0x106552c11272420aad5d7e94f8acab9095a6c952

代币Mfund地址:

0xddaddd4f73abc3a6552de43aba325f506232fa8a

2020年给我们的日常词汇带来了很多新词汇——想想冠状病、封锁、大流行、退款。但在数据世界中,另一个短语一直在流传……现代数据堆栈.

1900/1/1 0:00:00NFT艺术收藏品交易平台Ethernity Chain,云集了全球名人的支持,在很大程度上推动了NFT艺术收藏品的发展.

1900/1/1 0:00:00DFINITY项目热度不断,市场中关于ICP市场流通量的讨论更是火热。鉴于此,本文将从ICP分配比例详情、ICP分发公告解析,进行ICP市场流通情况介绍,并且对于ICP的领取进行简单介绍,希望本.

1900/1/1 0:00:00提起暗网,人们很快联想到贩卖军火、、身份护照信息等非法交易,而其背后的技术——洋葱网络也因此声名大噪,无数次在海内外新闻头条中吸引了眼球.

1900/1/1 0:00:00且看Liquity如何在暴跌震荡中力挽狂澜2021年5月19日,ETH价格一度从3400美元迅速下跌至1800美元,其他币种也出现暴跌,短时间内整个市场迅速进入下行行情.

1900/1/1 0:00:00DFINITY(代币:ICP) 定位为互联网计算机,是一个基于区块链的互联网,把传统的互联网应用搬到区块链上.

1900/1/1 0:00:00