据慢雾区情报,发现 NFT 钓鱼网站如下:

钓鱼网站 1:https://c01.host/

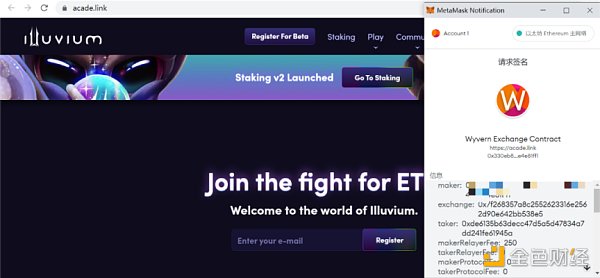

钓鱼网站 2:https://acade.link/

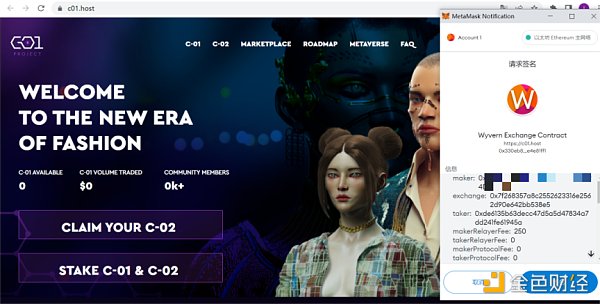

进入网站连接钱包后,立即弹出签名框,而当我尝试点击除签名外的按钮都没有响应,看来只有一张图片摆设。

我们先看看签名内容:

Maker:用户地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

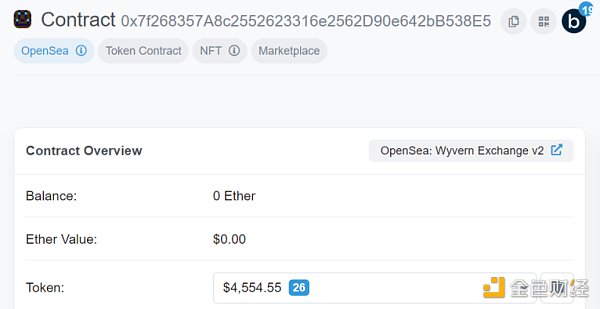

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查询后显示是 OpenSea V2 合约地址。

慢雾:Distrust发现严重漏洞,影响使用Libbitcoin Explorer3.x版本的加密钱包:金色财经报道,据慢雾区消息,Distrust 发现了一个严重的漏洞,影响了使用 Libbitcoin Explorer 3.x 版本的加密货币钱包。该漏洞允许攻击者通过破解 Mersenne Twister 伪随机数生成器(PRNG)来访问钱包的私钥,目前已在现实世界中造成了实际影响。

漏洞详情:该漏洞源于 Libbitcoin Explorer 3.x 版本中的伪随机数生成器(PRNG)实现。该实现使用了 Mersenne Twister 算法,并且仅使用了 32 位的系统时间作为种子。这种实现方式使得攻击者可以通过暴力破解方法在几天内找到用户的私钥。

影响范围:该漏洞影响了所有使用 Libbitcoin Explorer 3.x 版本生成钱包的用户,以及使用 libbitcoin-system 3.6 开发库的应用。

已知受影响的加密货币包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和 Zcash 等。

风险评估:由于该漏洞的存在,攻击者可以访问并控制用户的钱包,从而窃取其中的资金。截至 2023 年 8 月,已有超过 $900,000 美元的加密货币资产被盗。

解决方案:我们强烈建议所有使用 Libbitcoin Explorer 3.x 版本的用户立即停止使用受影响的钱包,并将资金转移到安全的钱包中。请务必使用经过验证的、安全的随机数生成方法来生成新的钱包。[2023/8/10 16:18:20]

慢雾:BXH 第一次被盗资金再次转移,BTC 网络余额超 2700 BTC:金色财经报道,10月8日凌晨(UTC+8),慢雾监控到 BXH 第一次被盗资金再次出现异动,经慢雾 MistTrack 分析,异动详情如下:

黑客地址 0x48c9...7d79 将部分资金(213.77 BTCB,5 BNB 和 1 ETH)转移至新地址 0xc01f...2aef,接着将资金兑换为 renBTC 跨链到 BTC 网络,跨链后地址为 1JwQ...u9oU。1JwQ...u9oU 在此次转移中接收到的总资金为 204.12 BTC。截止目前,BXH 第一次被盗事件在 BTC 网络共有 4 个黑客地址,总计余额为 2701.3 BTC,暂未进一步转移。慢雾 MistTrack 将持续监控被盗资金的转移。[2022/10/8 12:49:28]

大概能看出,这是用户签名 NFT 的销售订单,NFT 是由用户持有的,一旦用户签名了此订单,子就可以直接通过 OpenSea 购买用户的 NFT,但是购买的价格由子决定,也就是说子不花费任何资金就能「买」走用户的 NFT。

动态 | 慢雾:巨鲸被盗2.6亿元资产,或因Blockchain.info安全体系存在缺陷:针对加密巨鲸账户(zhoujianfu)被盗价值2.6亿元的BTC和BCH,慢雾安全团队目前得到的推测如下:该大户私钥自己可以控制,他在Reddit上发了BTC签名,已验证是对的,且猜测是使用了一款很知名的去中心化钱包服务,而且这种去中心化钱包居然还需要SIM卡认证,也就是说有用户系统,可以开启基于SIM卡的短信双因素认证,猜测可能是Blockchain.info,因为它吻合这些特征,且历史上慢雾安全团队就收到几起Blockchain.info用户被盗币的威胁情报,Blockchain.info的安全体系做得并不足够好。目前慢雾正在积极跟进更多细节,包括与该大户直接联系以及尽力提供可能需求的帮助。[2020/2/22]

此外,签名本身是为攻击者存储的,不能通过 Revoke.Cash 或 Etherscan 等网站取消授权来废弃签名的有效性,但可以取消你之前的挂单授权,这样也能从根源上避免这种钓鱼风险。

声音 | 慢雾:采用链上随机数方案的 DApp 需紧急暂停:根据近期针对EOS DApp遭遇“交易排挤攻击”的持续性威胁情报监测:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陆续被攻破,该攻击团伙(floatingsnow等)的攻击行为还在持续。在EOS主网从根本上解决这类缺陷之前,慢雾建议所有采用链上随机数方案的DAPP紧急暂停并做好风控机制升级。为了安全起见,强烈建议所有竞技类DAPP采用EOS官方很早就推荐的链下随机种子的随机数生成方案[2019/1/16]

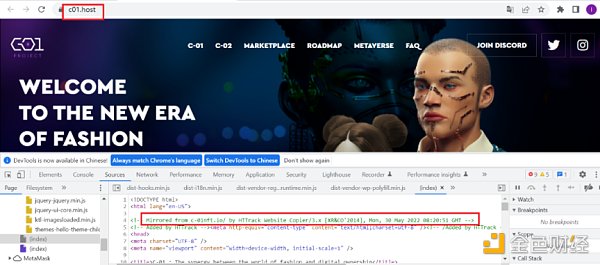

查看源代码,发现这个钓鱼网站直接使用 HTTrack 工具克隆 c-01nft.io 站点(真实网站)。对比两个站点的代码,发现了钓鱼网站多了以下内容:

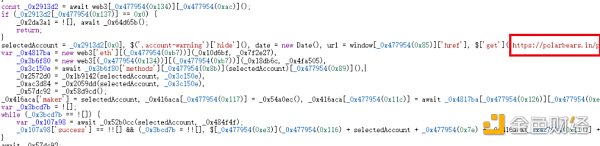

查看此 JS 文件,又发现了一个钓鱼站点?https://polarbears.in。

如出一辙,使用 HTTrack 复制了?https://polarbearsnft.com/(真实站点),同样地,只有一张静态图片摆设。

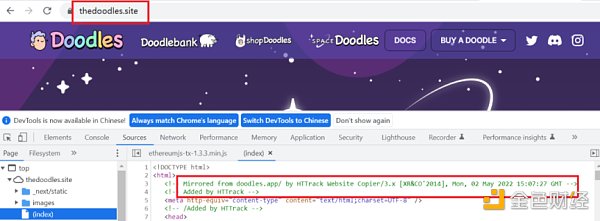

跟随上图的链接,我们来到?https://thedoodles.site,又是一个使用 HTTrack 的钓鱼站点,看来我们走进了钓鱼窝。

对比代码,又发现了新的钓鱼站点?https://themta.site,不过目前已无法打开。

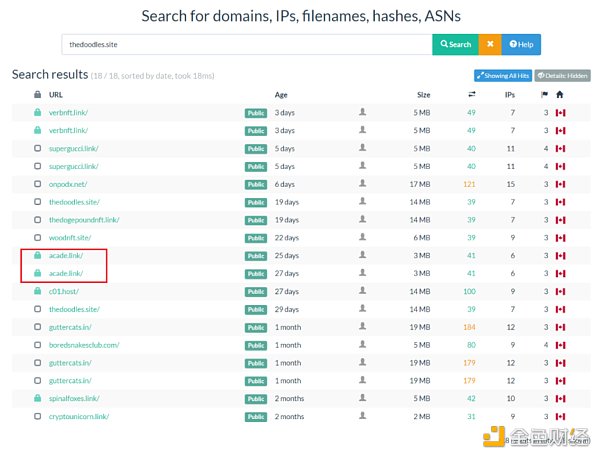

通过搜索,发现与钓鱼站点 thedoodles.site 相关的 18 个结果。同时,钓鱼网站 2(https://acade.link/)也在列表里,同一伙子互相 Copy,广泛撒网。

同样,点击进去就直接弹出请求签名的窗口:

且授权内容与钓鱼站点 1 的一样:

Exchange:OpenSea V2 合约

Taker:子合约地址

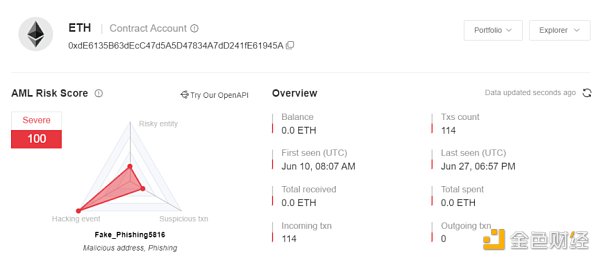

先分析子合约地址(0xde6...45a),可以看到这个合约地址已被 MistTrack 标记为高风险钓鱼地址。

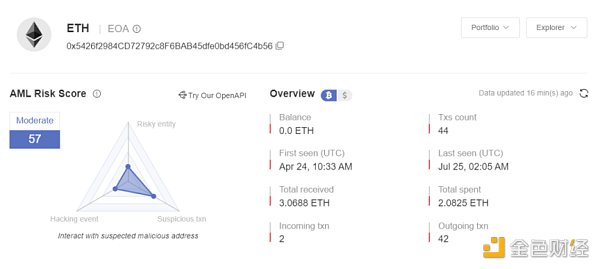

接着,我们使用 MistTrack 分析该合约的创建者地址(0x542...b56):

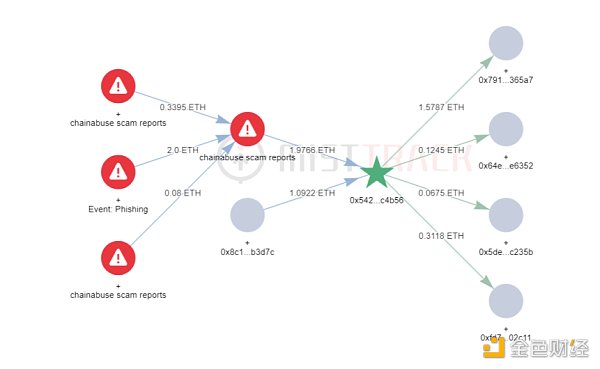

发现该钓鱼地址的初始资金来源于另一个被标记为钓鱼的地址(0x071...48E),再往上追溯,资金则来自另外三个钓鱼地址。

本文主要是说明了一种较为常见的 NFT 钓鱼方式,即子能够以 0 ETH(或任何代币)购买你所有授权的 NFT,同时我们顺藤摸瓜,扯出了一堆钓鱼网站。建议大家在尝试登录或购买之前,务必验证正在使用的 NFT 网站的 URL。同时,不要点击不明链接,也不要在不明站点批准任何签名请求,定期检查是否有与异常合约交互并及时撤销授权。最后,做好隔离,资金不要放在同一个钱包里。

原文标题:《「零元购」NFT 钓鱼分析》

撰文:Lisa

来源:ForesightNews

ForesightNews

个人专栏

阅读更多

金色早8点

Bress

财经法学

PANews

成都链安

链捕手

Odaily星球日报

就在昨日,网传重庆市江北区文化和旅游发展委员会公布的《关于XX数字科技有限公司涉嫌非法集资问题的情况回复》在网络上引发颇多关注,本文无意于考察该回复的真实性.

1900/1/1 0:00:00原文作者:Jessy“搞分叉吗?”“搞嘛?”对话发生在宝二爷和AWSB社区的一名志愿者何夏(化名)之间.

1900/1/1 0:00:00原文作者:Onchain Wizard。如果你没有时间花一整天的时间研究加密推特上的热门话题、推动市场的叙事以及值得关注的行情催化剂,别担心.

1900/1/1 0:00:001.一文纵览The Merge背后的三大阵营的博弈和对比官方消息透露,以太坊合并的初步日期定在9月中旬。随着合并日期的日益推进,行业对以太坊的周边事件讨论也变得更为热烈.

1900/1/1 0:00:00文:Serpent推特是加密用户最常用的社交媒体之一,在方便我们及时同步行业最新消息的同时,也成为了不少加密局的媒介.

1900/1/1 0:00:00我是在2018年开始投资加密游戏的,我相信一旦开放,游戏经济和虚拟世界就不会再关闭。在内容、创作工具、开放市场和技术的共同作用下,"主权个人 "假说似乎成为了不可阻挡的现实.

1900/1/1 0:00:00