作者:Lisa

原文:《慢雾:警惕相同尾号空投局》

本文主要介绍了子利用用户复制交易记录中过往地址的这个习惯,生成相同尾号的地址作为伪装地址,并利用伪装地址向用户不断空投小额的 Token,使得子的地址出现在用户的交易记录中,用户稍不注意就复制错误地址,导致资产损失。

近期,有多个用户向我们反映资产被盗。

根据多名中招用户的反馈,似乎是攻击者针对交易规模较大频率较高的用户不断空投小额数量的 Token(例如 0.01 USDT 或0.001 USDT 等),攻击者地址尾数和用户地址尾数几乎一样,通常为后几位,用户去复制历史转账记录中的地址时一不小心就复制错,导致资产损失。

Beosin:Avalanche链上Platypus项目损失850万美元攻击事件解析:2月17日,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、 预警与阻断平台监测显示,Avalanche链上的Platypus项目合约遭受闪电贷攻击,Beosin安全团队分析发现攻击者首先通过闪电贷借出4400万USDC之后调用Platypus Finance合约的deposit函数质押,该函数会为攻击者铸造等量的LP-USDC,随后攻击者再把所有LP-USDC质押进MasterPlatypusV4合约的4号池子当中,然后调用positionView函数利用_borrowLimitUSP函数计算出可借贷余额,_borrowLimitUSP函数会返回攻击者在MasterPlatypusV4中质押物品的价值的百分比作为可借贷上限,利用该返回值通过borrow函数铸造了大量USP(获利点),由于攻击者自身存在利用LP-USDC借贷的大量债务(USP),那么在正常逻辑下是不应该能提取出质押品的,但是MasterPlatypusV4合约的emergencyWithdraw函数检查机制存在问题,仅检测了用户的借贷额是否超过该用户的borrowLimitUSP(借贷上限)而没有检查用户是否归还债务的情况下,使攻击者成功提取出了质押品(4400万LP-USDC)。归还4400万USDC闪电贷后, 攻击者还剩余41,794,533USP,随后攻击者将获利的USP兑换为价值8,522,926美元的各类稳定币。[2023/2/17 12:12:32]

BitDNS入选火种源计划,将为BitCherry生态应用提供域名解析服务:据官方消息,2021年4月14日,BitDNS成为首批加入BitCherry分布式商业生态的合作伙伴。BitDNS将为BitCherry链上应用提供分布式域名解析服务,实现一键去中心化,帮助企业和个人用户更加便捷、安全的参与数字资产交易,管理链上价值数据信息。BitCherry将携手BitDNS打造去中心化的网络生态系统,建立安全便捷的链上分布式商业生态体系。[2021/4/14 20:18:34]

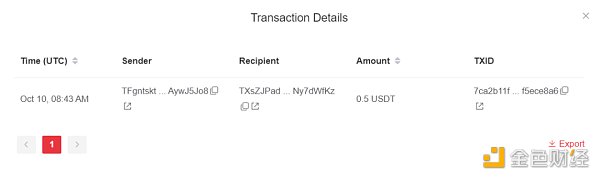

攻击者地址 1:TX...dWfKz

用户地址 1:TW...dWfKz

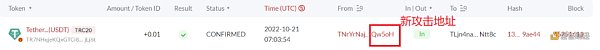

攻击者地址 2:TK...Qw5oH

用户地址 2:TW...Qw5oH

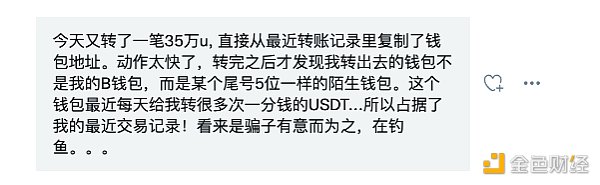

先看看两个攻击者地址大致的交易情况。

动态 | EOS疑似将推出基于EOS的HandShake DNS解析服务:EOS疑似将推出基于EOS 的 HandShake DNS解析服务,一位开发者的Github显示正在开发EOS-handshake服务。Cosmos社区总监Chjango Unchained4月30日发推表示发现EOS开发者正在复用 Handshake 的开源代码。EOS或许会加入域名解析服务,生态会进一步扩大。(IMEOS)[2019/4/30]

可以看到,攻击者地址 1(TX...dWfKz)与用户地址(TW...dWfKz)尾数都是 dWfKz,在用户损失了 115,193 USDT 后,攻击者又先后使用两个新的地址分别对用户地址空投 0.01 USDT 和 0.001 USDT,尾数同样是 dWfKz。

分析 | 杯柄形态ENJ最高涨幅83% 盘面解析:金色分析师:今日山寨币ENJ最高涨幅83%,消息面上,ENJ确定成为三星Galaxy S10手机的合作伙伴。从盘面上看,小时图币价在未启动前一直处于上升趋势中,前期已经涨了一波,缩量调整回落,然后放量上攻,到达前期高处时候,又再次缩量调整,然后在放量上攻突破前期高点,然后币价进入直线拉升趋势,营造杯状带柄形态。[2019/3/8]

同样,攻击者地址 2(TK...Qw5oH)与用户地址(TW...Qw5oH)尾数都是 Qw5oH,在用户损失了 345,940 USDT 后,攻击者又使用新的地址(尾数为 Qw5oH)对用户地址空投 0.01 USDT。

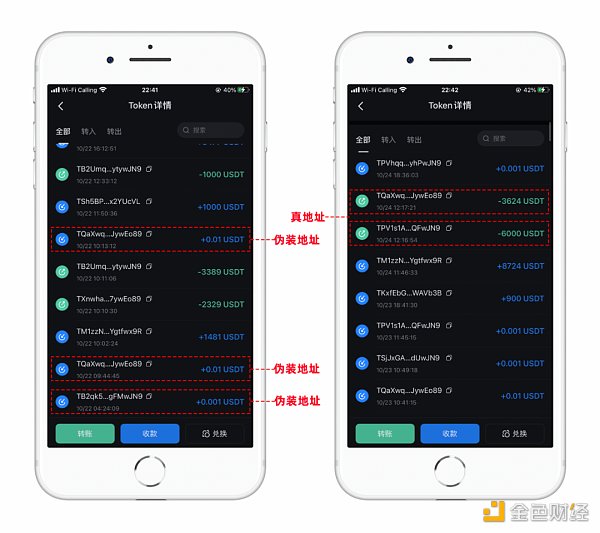

接下来,我们使用 MistTrack 来分析攻击者地址 1(TX...dWfKz)。如下图,攻击者地址 1 将 0.01 USDT、0.02 USDT 不断空投到各目标地址,而这些目标地址都曾与尾号为 dWfKz 的地址有过交互。

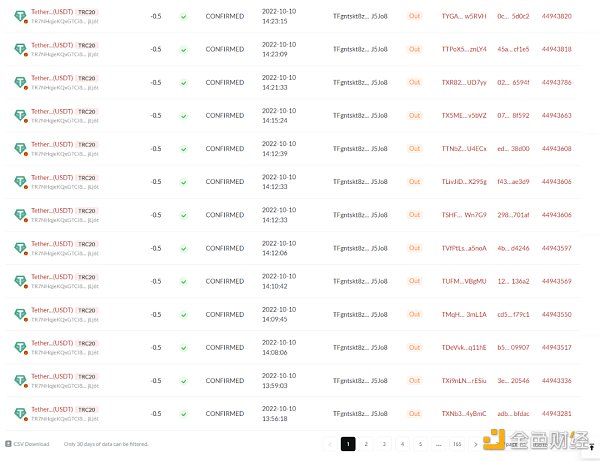

往上追溯看看该地址的资金来源。最早一笔来自地址 TF...J5Jo8 于 10 月 10 日转入的 0.5 USDT。

初步分析下地址 TF...J5Jo8:

该地址对将近 3300 个地址分别转入 0.5 USDT,也就是说,这些接收地址都有可能是攻击者用来空投的地址,我们随机选择一个地址验证。

使用 MistTrack 对上图最后一个地址 TX...4yBmC 进行分析。如下图显示,该地址 TX...4yBmC 就是攻击者用来空投的地址,对多个曾与尾号为 4yBmC 地址有过交互的地址空投 0.01 USDT。

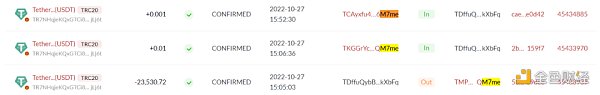

我们再来看看攻击者地址 2(TK...Qw5oH)的情况:空投 0.01 USDT 到多个地址,且初始资金来自地址 TD...psxmk 转入的 0.6 USDT。

这次往下追踪,攻击者地址 2 将 0.06 USDT 转到地址 TD...kXbFq,而地址 TD...kXbFq 也曾与尾号为 Qw5oH 的 FTX 用户充币地址有过交互。

那我们反向猜想下,其他与 TD...kXbFq 交互过的地址,是否也有相同尾号的地址对它们进行空投?随机选择两个地址验证一下(例如上图的 Kraken 充币地址 TU...hhcWoT 和 Binance 充币地址 TM...QM7me)。

不出所料,攻击者布了一个巨大的网,只钓粗心人。

其他地址情况这里不再赘述。

本文主要介绍了子利用用户复制交易记录中过往地址的这个习惯,生成相同尾号的地址作为伪装地址,并利用伪装地址向用户不断空投小额的 Token,使得子的地址出现在用户的交易记录中,用户稍不注意就复制错误地址,导致资产损失。慢雾在此提醒,由于区块链技术是不可篡改的,链上操作是不可逆的,所以在进行任何操作前,请务必仔细核对地址,同时建议使用钱包的地址簿转账功能,可直接通过选择地址转账。

慢雾科技

个人专栏

阅读更多

比推 Bitpush News

蜂巢Tech

Block unicorn

Chainlink

金色早8点

PANews

DeFi之道

蓝狐笔记

半月谈

白话区块链

PingWest品玩

标签:USDUSDTSDTEOSusdc币是谁发行的doge币怎么换成usdtBitVenus里的usdt能用EOS Venezuela

元宇宙正在兴起。在2022年上半年,元宇宙一词在美国证券交易委员会的监管文件中出现了1100多次.

1900/1/1 0:00:00作者:XiaoZ/img/20221111161448/0.jpg" />VERTU这款手机可谓是噱头十足,首先从手机名称METAVERTU来看,就蹭了一波元宇宙和Meta的热度.

1900/1/1 0:00:00按:2022年10月13日Binance首席执行官赵长鹏发文分享了自己遵循的一些原则,非常值得大家学习。以下为15条为人处事原则.

1900/1/1 0:00:00原文:《Foresight Ventures: 第二代 Optimistic Rollup》撰文:msfew/img/20221019141234/0.

1900/1/1 0:00:00作者:Peter Jonas原文:《市场万圣节反弹,山寨币热度攀升 | Foresight Ventures Weekly Brief》货币流动性趋紧.

1900/1/1 0:00:00一切以技术特性为主要卖点的产品都是半成品。关于 EVM 和 ZK EVM 的炒作、争论已经延续一段时间,尤其是在 Vitalik 对 ZK EVM 的类型做出划分之后,关于字节码、虚拟机、兼容性.

1900/1/1 0:00:00