北京时间 2023 年 5 月 20 日,Tornado.Cash 遭受提案攻击,攻击者已获利约 68 万美元。

SharkTeam对此事件第一时间进行了技术分析,并总结了安全防范手段,希望后续项目可以引以为戒,共筑区块链行业的安全防线。

攻击者地址:

0x092123663804f8801b9b086b03B98D706f77bD59

0x592340957eBC9e4Afb0E9Af221d06fDDDF789de9

攻击合约:

0xAF54612427d97489707332efe0b6290F129DbAcb

0x03ecf0d22f9ccd21144a7d492cf63b471916497a

CoinShares:上周加密投资产品流入总额达1.93亿美元:3月29日消息,CoinShares报告显示,上周,加密投资产品流入总额为1.93亿美元,为2021年12月中旬以来的最大流入量,资金流入主要来自欧洲,约占76%。其中比特币上周资金流入总额为9800万美元,年初以来的流入总资金达1.62亿美元。Solana单周资金流入8700万美元,达到记录以来的历史新高。Cardano、Polkadot和相对较新的ATOM,分别流入180万美元、120万美元和80万美元。[2022/3/29 14:24:31]

0x7dc86183274b28e9f1a100a0152dac975361353d(部署合约)

0xc503893b3e3c0c6b909222b45f2a3a259a52752d(假提案合约)

币安智能链DeFi项目AutoShark Finance被黑分析:据慢雾区消息,币安智能链(BSC)DeFi项目AutoSharkFinance被黑,导致代币价格闪崩。慢雾安全团队在第一时间跟进分析,并将结果以简讯的形式分享给大家,供大家参考。由于AutoShark策略池的机制,攻击者需要事先存入一定数量的LP代币到策略池中,为后续攻击做准备,所以整个攻击其实分成了2步,这里主要分析的是第2笔的攻击交易。攻击步骤如下:

1.攻击者从Pancake的WBNB/BUSD交易对中借出大量WBNB;

2.将第1步借出的全部WBNB中的一半通过Panther的SHARK/WBNB交易对兑换出大量的SHARK,同时池中WBNB的数量增多;

3.将第1步和第2步的WBNB和SHARK打入到SharkMinter中,为后续攻击做准备;

4.调用AutoShark项目中的WBNB/SHARK策略池中的getReward函数,该函数会根据用户获利的资金从中抽出一部分手续费,作为贡献值给用户奖励SHARK代币,这部分操作在SharkMinter合约中进行操作;

5.SharkMinter合约在收到用户收益的LP手续费之后,会将LP重新拆成对应的WBNB和SHARK,重新加入到Panther的WBNB/SHARK交易池中;

6.由于第3步攻击者已经事先将对应的代币打入到SharkMinter合约中,SharkMinter合约在移除流动性后再添加流动性的时候,使用的是SharkMinter合约本身的WBNB和SHARK余额进行添加,这部分余额包含攻击者在第3步打入SharkMinter的余额,导致最后合约获取的添加流动性的余额是错误的,也就是说SharkMinter合约误以为攻击者打入了巨量的手续费到合约中;

7.SharkMinter合约在获取到手续费的数量后,会通过tvlInWBNB函数计算这部分手续费的价值,然后根据手续费的价值铸币SHARK代币给用户。但是在计算LP价值的时候,使用的是PantherWBNB/SHARK池的WBNB实时数量除以LP总量来计算LP能兑换多少WBNB。但是由于在第2步中,Panther池中WBNB的数量已经非常多,导致计算出来的LP的价值非常高;

8.在LP价值错误和手续费获取数量错误的情况下,SharkMinter合约最后在计算攻击者的贡献的时候计算出了一个非常大的值,导致SharkMinter合约给攻击者铸出了大量的SHARK代币;

9.攻击者后续通过卖出SHARK代币来换出WBNB,偿还闪电贷。然后获利离开。[2021/5/25 22:41:58]

被攻击合约:

声音 | MultiVAC CTO Shawn:PoW和PoS各有优缺点,但PoS更具优势:MultiVAC CTO Shawn Ying 今日发表观点称,PoW和PoS各有优缺点。PoW在实现上更简单,机制上也更干净,不需要太多交互的共识机制。但它的缺点也很致命,包括效率低下、浪费计算资源、容易分叉,矿机和矿场导致的中心化风险等。而PoS实现起来会困难一些,机制复杂一些,但是效率、硬件占用等方面优势却是巨大的。相对而言,PoS机制更具优势。[2019/8/31]

0x5efda50f22d34F262c29268506C5Fa42cB56A1Ce

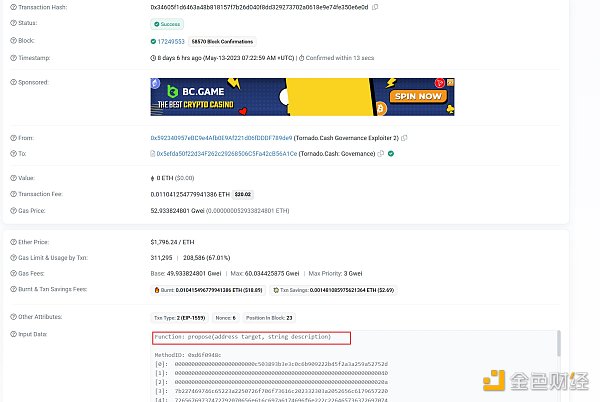

发起提案交易:

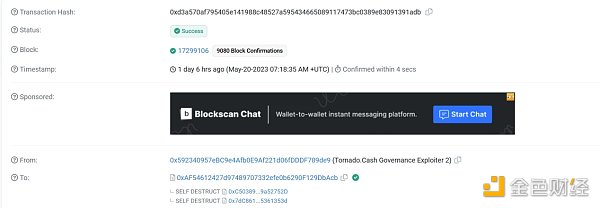

0x34605f1d6463a48b818157f7b26d040f8dd329273702a0618e9e74fe350e6e0d

金色财经现场报道,Shane Molidor:积极的监管是必须的:在2018年世界数字资产峰会(WDAS)暨FBG年会上,来自FBG Capital公司的Shane Molidor表示,提到监管,加密货币及区块链行业往往会比较恐惧,其实积极的监管对于行业的生态是必须的,行业也需要监管的出现来剔除在其中浑水摸鱼的项目。[2018/5/3]

攻击交易:

0x3274b6090685b842aca80b304a4dcee0f61ef8b6afee10b7c7533c32fb75486d

攻击流程:

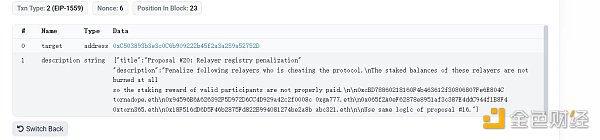

(1 )首先,攻击者(0x08e80ecb)先向被攻击合约(0x5efda50f)发起了一个提案,并宣称此提案是16 号提案的补充

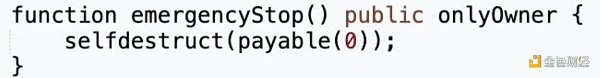

(2 ) 但提案中实际上存在一个额外的自毁函数。

(3 )很遗憾的是社区并没有发现此提案中存在问题,大多数成员都投票通过了这次提案。

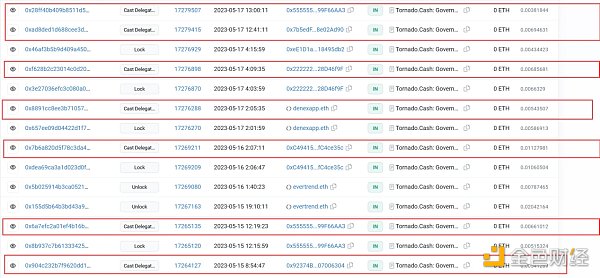

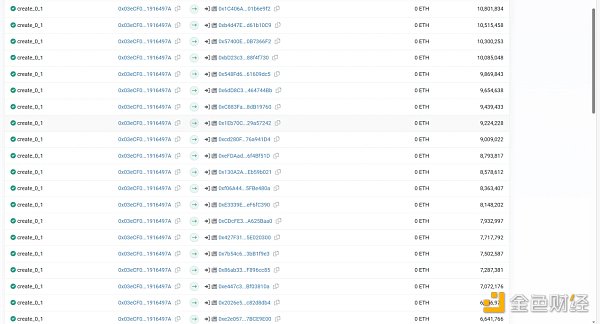

(4 )攻击者创建了很多个合约来实行代币的转移

(5 )攻击者(0x08e80ecb)销毁了提案合约(0xc503893b)和他的创建合约(0x7dc86183)。随后在相同的地址重新部署了攻击合约(0xc503893b)。

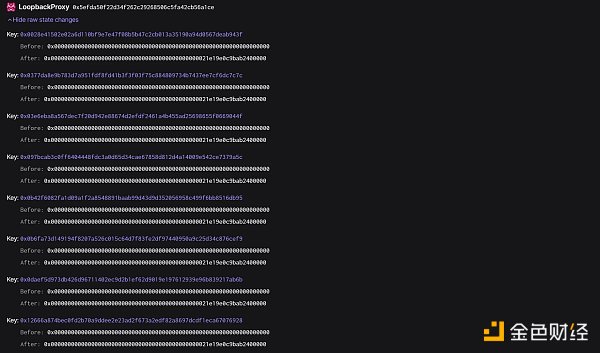

(6 )修改完提案合约后,攻击者(0x08e80ecb)执行提案并将自己所控制的合约地址的代币锁定量都修改为10000 。

(7 )提案执行完成后,攻击者(0x08e80ecb)将代币转移到自己的地址,并获得被攻击合约的所有权。

漏洞分析:

由于提案合约(0xc503893b)的创建合约(0x7dc86183)是通过creat 2 进行部署的,所以两个合约销毁之后,在同一地址上可以部署新的逻辑合约,并且提案执行是通过delegatecall的形式调用,攻击合约可任意修改被攻击合约中的值。

事件总结:

本次事件发生原因是由于社区在检查提案时未能发现提案中存在的风险,并没有认真核实提案合约的代码是否存在安全漏洞。

针对本次攻击事件,我们在开发过程中应遵循以下注意事项:

(1 )在进行提案设计时充分考虑提案机制的安全性并尽量降低提案被中心化控制的风险,可以考虑通过降低攻击的价值,增加获得投票权的成本,以及增加执行攻击的成本等方式结合实际妥善设计。

(2 )在进行提案的投票前,社区应慎重检查合约代码是否有后门。

(3 )在提案通过前,可联系第三方安全审计公司对合约逻辑代码进行安全审计。

金色荐读

金色财经 善欧巴

迪新财讯

Chainlink预言机

区块律动BlockBeats

白话区块链

金色早8点

Odaily星球日报

欧科云链

MarsBit

标签:SHASHARKARKWBNBESHAREYearn Shark Financeark币是什么币wbnb和bnb区别

原文作者:Adam Cochran原文编译:深潮 TechFlowGenesis 是加密领域唯一提供全方位服务的主要经纪商,它在使大型机构获取和管理加密货币风险方面发挥了关键作用.

1900/1/1 0:00:00撰文:罐子种子|Jarseed 来源:深潮TechFlow自从币圈行情进入到了 MEME 季,无数的造福神话与一夜归零在不断上演.

1900/1/1 0:00:00加密研究员 Fungi Alpha 总结了最近上线或即将上线的 18 个新项目,涵盖 DeFi、Web3 游戏、工具.

1900/1/1 0:00:00全球第三大加密货币交易所、估值为320亿美元的FTX,一周之内迅速坠入破产保护,创始人兼CEO班克曼·弗里德(Sam Bankman Fried,推特用名SBF)辞职.

1900/1/1 0:00:00近一个月以来,NFT 市场被火爆的 BRC 20 Ordinal NFT 以及 memecoin 分散了大量注意力以及流量.

1900/1/1 0:00:001.“幻想”与“迷狂”:三位“炒币者”的自述近期,随着比特币价格的剧烈波动,“炒币者”群体再度受到市场的广泛广注.

1900/1/1 0:00:00