据慢雾安全团队情报,2023 年 6 月 1 日,Cellframe 遭到闪电贷攻击,Cellframe ERC20 v2 价格下跌 41.2%。慢雾安全团队第一时间介入分析,并将结果分享如下:

相关信息

攻击者地址:

0x2525c811EcF22Fc5fcdE03c67112D34E97DA6079

攻击者合约地址:

0x1e2a251b29e84e1d6d762c78a9db5113f5ce7c48

攻击交易:

0x943c2a5f89bc0c17f3fe1520ec6215ed8c6b897ce7f22f1b207fea3f79ae09a6

攻击者添加 LP(OLD) 交易:

慢雾:区块链因黑客攻击损失总金额已超300亿美元:金色财经报道,据慢雾统计数据显示,自2012年1月以来,区块链黑客造成的损失总金额约为30,011,604,576.24美元;黑客事件总数达到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻击中损失最大的类别,损失金额分别为10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合约漏洞、Rug Pull、闪电贷攻击是最常见的攻击方式,分别发生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

0xe2d496ccc3c5fd65a55048391662b8d40ddb5952dc26c715c702ba3929158cb9

慢雾:Transit Swap黑客攻击交易被抢跑,套利机器人获利超100万美元:10月1日消息,据慢雾安全团队情报,Transit Swap 黑客转移用户 BSC 链 BUSD 资产时被套利机器人抢跑,区块高度为21816885,获利107万BUSD。套利机器人相关地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已将 70% 左右的被盗资产退还到Transit Swap开发者地址,建议套利机器人所属人同样通过service/img/202364115400/0.jpg" />

具体细节分析

1. 通过 DODO 的 DPPOracle 闪电贷 1000 个 BNB。

2. 通过 PancakeSwap V3 闪电贷 50 万枚 CELL。

3. 攻击者在 PancakeSwap V2 LP_NEW 池子中 ,将闪电贷来的 50 万枚 CELL Token 全部 swap 为 50 枚 BNB。这时,LP_NEW 池中仅剩 8 枚 BNB,而 CELL 有 55 万枚。

4. 紧接着,攻击者在另外一个 PancakeSwap V2 池子 LP_OLD 池中,将 900 枚 BNB swap 为 OLD_CELL。此时 LP_OLD 中的 BNB 数量为 902 枚,OLD_CELL 仅有 7 枚。

5. 在攻击者将 BNB 兑换成 OLD_CELL 后,我们发现攻击者直接调用 LpMigration 合约的 migrate 函数进行 LP 迁移。奇怪的是,在我们刚刚的分析里,攻击者并没有获取 LP Token 的操作,那么这些 LP Token 又是从哪里来的呢?

6. 于是回到攻击合约,通过攻击合约的前一笔交易可以发现,攻击者在交易中向 LP_OLD 池子添加流动性,获取 LP(OLD) Token。

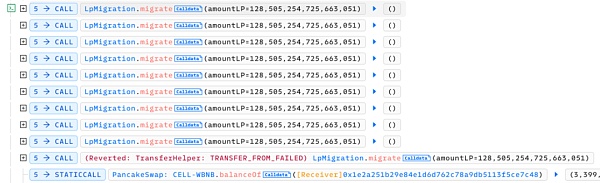

7. 攻击者对 LP_OLD 池的 LP(OLD) 进行连续 migrate 操作,细节如下:

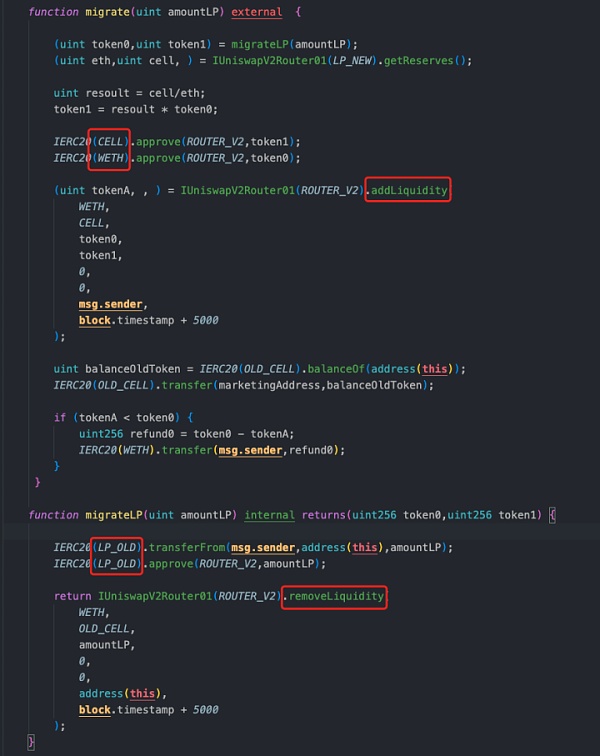

先调用 migrateLP 函数移除 LP(OLD) 的流动性,并将代币返还给用户。由于池子 LP_OLD 中的 BNB 代币很多,在移除流动性时,计算所获得的 BNB 数量会增加,OLD_CELL 减少。随后,在 LP_NEW 池中,getReserves 获取到 BNB 和 CELL 的数量。由于之前的 swap 操作,LP_NEW 池中的 BNB 数量少,CELL 数量多,所以计算出来的 resoult 值会偏大,使得新计算出的 CELL 的 token1 值也偏大。

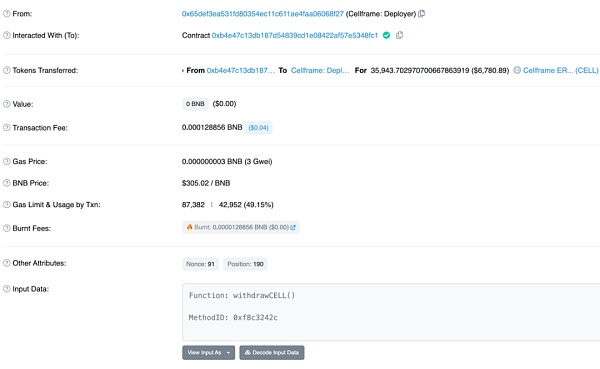

8. 然而,原本 LpMigration 合约中又是存在 CELL 代币的,所以攻击者添加流动性所用的 token1 代币 CELL 都来自 LpMigration 合约。随后将计算出的结果添加流动性到 ROUTER_V2 池中。(PS: 这也是为什么在攻击发生后,Cellframe: Deployer 会通过 withdrawCELL() 函数将合约中的 CELL 代币全部取出)

9. 也就是说,攻击者利用 LP_OLD 池中 BNB 多,OLD_CELL 少,通过移除流动性获取到更多的 BNB。而在 LP_NEW 池中 BNB 少,CELL 多的情况下,以少量的 BNB 和 CELL 就可以添加流动性。攻击者通过多次 migrate 操作获利。

10. 最后,攻击者将 LP_NEW 的流动性移除,将 OLD_CELL 在 LP_OLD 池中兑换为 BNB,并在一个新的 CELL-BUSD 池中先兑换成 BUSD 再兑换成 BNB,偿还 FlashLoan,获利 245.522826177178247245 BNB。

总结

此次攻击的核心在于利用流动性迁移计算,攻击者操纵两个不同池子中的流动性致其不平衡,进而套利。

慢雾科技

个人专栏

阅读更多

区块律动BlockBeats

曼昆区块链法律

Foresight News

GWEI Research

吴说区块链

西柚yoga

ETH中文

金色早8点

金色财经 子木

ABCDE

0xAyA

作者:Alex 编译:Luffy,Foresight News我周末花费了一些时间研究比特币与其他全球宏观资产的相关性.

1900/1/1 0:00:00原文作者:Jaleel, cookie 翻译:区块律动5 月 23 日上午,序号为 8669069 的聪诞生,一下引起了 Ordinals 社区的热议.

1900/1/1 0:00:00原文:《Bankless 2023 Predictions》Bankless 创始人对 2022 年的预测总体成绩为 C-.

1900/1/1 0:00:00作者:Yilan,LD Capital 随着Uniswap V3许可证过期,许多集中流动性AMM(CLMM)的分叉项目开始兴起.

1900/1/1 0:00:00首先,复习一下“古典”的区块链公链构造知识:拜占庭问题、双花攻击和以太坊的痛点。在传统互联网中,当 A 付钱给 B 时,发生了两件事情: 1、A.

1900/1/1 0:00:00还记得 2021 年牛市起势的那段日子,被提到最多的人名,除了木头姐 Cathie Wood,就是巴菲特。当然巴菲特在加密货币行业,因为他不看好的言论,更多是被骂的.

1900/1/1 0:00:00