一、基本信息

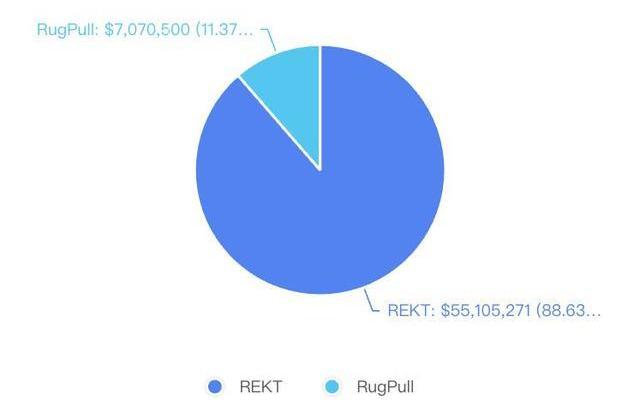

2023年4月安全事件共造约6000万美金的损失,与上个月相比,损失金额有所降落,但安全事件数量依旧不减。其中,YearnFinance因参数配置错误,导致了1000多万美金的损失。同时,有一些已经出现过的漏洞,也出现在Arbitrum链上。此外,RugPull的数量依旧不减。社交媒体等事件依旧高发,Twitter项目方账户伪造与官方Discord被攻击发布钓鱼链接层出不穷。

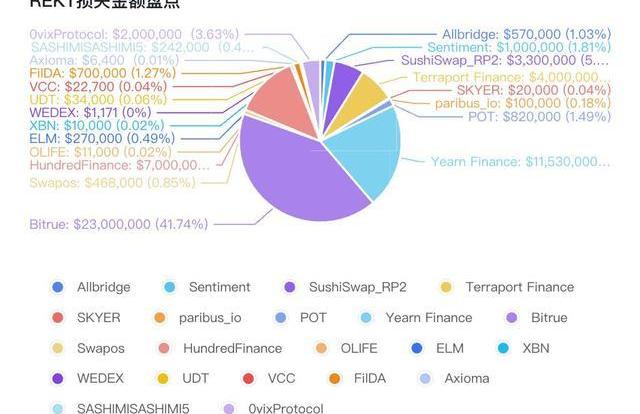

1.1REKT盘点

No.1

4月2日,Allbridge_io项目被闪电贷攻击,损失约57w美金,主要原因是通过闪电贷对0x179a这个池子的价格进行操纵,从而获利。攻击者通过闪电贷,先存入0x179a500mBUSD,然后通过调用swap,将bsc_usd转化为busd,同时,对0x179a池子进行提现,最终将该池子的busd掏空,然后再调用swap,将busd转化为bsc_usd,因该池子被破坏,最终将4w个busd,转化成78w个bsc_usd出来。

攻击交易:

?https://www.oklink.com/cn/bsc/tx/0x7ff1364c3b3b296b411965339ed956da5d17058f3164425ce800d64f1aef8210

攻击者地址:

?https://www.oklink.com/cn/bsc/address/0xc578d755cd56255d3ff6e92e1b6371ba945e3984

No.2

4月5日,Sentiment协议被闪电贷攻击,损失约100w美金,其核心原因是一个重入导致的价格错误。攻击者先执行BalancerValut的joinPool进行了质押,然后调用exitPool进行提币,在exitPool中,会将剩余的ETH转到攻击合约,此时,会调用攻击合约的fallback函数,攻击者在fallback中进行了borrow操作,会导致整个供应减少,从而影响价格。

攻击交易:

?https://www.oklink.com/cn/arbitrum/tx/0xa9ff2b587e2741575daf893864710a5cbb44bb64ccdc487a100fa20741e0f74d

攻击者地址:

?https://www.oklink.com/cn/arbitrum/address/0xdd0cdb4c3b887bc533957bc32463977e432e49c3

No.3

4月9日,SushiSwap中RouteProcessor2被攻击,损失约330w美金,其核心原因是RouteProcessor并没有验证用户提供的route参数,导致攻击者可以指定恶意的pool,然后在恶意的pool中实现了swap接口,并利用uniswapV3SwapCallback回调函数,对RouteProcessor2的授权用户进行盗币操作。

攻击交易:

?https://www.oklink.com/cn/eth/tx/0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

No.4

4月10日,TerraportFinance被攻击,损失约400w美金。

No.5

4月10日,MetaSkyer(SKYER)被闪电贷攻击,损失2w美金

攻击交易:

?https://www.oklink.com/cn/bsc/tx/0xee1bc3d0b5b9bbbe3fa47730774a391491f583a602afb0969f532d521975137d

No.6

4月11日,@paribus_io项目被攻击,损失约10w美金,其核心原因是一个老版本CompoundV2中的一个重入漏洞。

攻击交易:https://www.oklink.com/cn/arbitrum/tx/0x0e29dcf4e9b211a811caf00fc8294024867bffe4ab2819cc1625d2e9d62390af

No.7

4月12日,MetaPoint($POT)被攻击,损失约82w美金,其核心原因是在每次deposit$POT的时候,会创建一个新合约,来存放用户资产,但这个合约中的approve函数是public的,允许任何人转移他们的资产。

攻击交易:https://www.oklink.com/cn/bsc/tx/0xccd12f22629b2c42d2b680362dadbd1b3d89cb4a87a8c9b297766b4974c6ad34

No.8

4月13日,YearnFinance被攻击,共损失约1153w美金,其核心原因是yUSDT的合约配置错误,将其配置成了USDC的地址。

相关交易:

?https://www.oklink.com/cn/eth/tx/0x055cec4fa4614836e54ea2e5cd3d14247ff3d61b85aa2a41f8cc876d131e0328

?https://www.oklink.com/cn/eth/tx/0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d

No.9

4月16日,SwaposV2Contracts被攻击,共损失46.8w美金,其核心原因是在Swapos合约的swap函数中,有一处k值的判断错误,导致攻击者可将该pair中的钱提走。

欧科云链张超:区块链仍应与实体经济紧密结合:12月13日,由中央广播电视总台上海总站主办,欧科云链承办的以“新基建时代区块链赋能智慧城市”为主题的“2021中国城市数字经济论坛·区块链分论坛”在沪顺利举办。论坛上,“链上天眼Pro2.0”首次对外亮相,欧科云链副总裁张超现场讲解如何智慧助警。

论坛中张超表示:数字经济建设过程中,区块链作为底层技术无法单打独斗。谈及区块链落地应用难的问题,张超认为,区块链仍应与实体经济紧密结合,与5G,物联网,云计算等新一代信息技术为数字经济建设发挥更大效能。[2021/12/13 7:36:21]

相关交易:

?https://www.oklink.com/cn/eth/tx/0x78edc292af51a93f89ac201a742bce9fa9c5d9a7007f034aa30535e35082d50a

攻击者地址:

?https://www.oklink.com/cn/eth/address/0x2df07c054138bf29348f35a12a22550230bd1405

No.10

4月15日,@HundredFinance被攻击,损失约700w美金,其核心原因是hToken在redeem的时候,存在一个整数取舍的问题,当这个市场为空的时候会出现。攻击者首先deposit少量WBTC去清空hWBTC的池子,然后donate大量的WBTC到hWBTC的池子,这个会影响并提升hWBTC的价格,然后再借光市场中的所有的资产,之后调用redeemUnderlying,因整数取舍问题,它仅仅会burn掉合约中的一半的hWBTC,从而获利。

相关交易:

?https://www.oklink.com/cn/optimism/tx/0x6e9ebcdebbabda04fa9f2e3bc21ea8b2e4fb4bf4f4670cb8483e2f0b2604f451

No.11

4月19日,@OceanLifeToken被闪电贷攻击,获利32.29WBNB,约1.1w美金。OLIFE是reflectiontoken,攻击者通过多次调用transfer函数,以及deliver函数,减少rSupply跟tSupply的数量,从而影响池子中OLIFE的数量,最终将OLIFEswap成WBNB获利。

相关交易:

?https://www.oklink.com/cn/bsc/tx/0xa21692ffb561767a74a4cbd1b78ad48151d710efab723b1efa5f1e0147caab0a

No.12

4月20日,TalesofElleria在Arbitrum上的跨链桥合约被攻击,攻击者一共mint出5,000,000,000$ELM(约27w美金)相关攻击者:

?https://www.oklink.com/cn/arbitrum/address/0xf2cbf39e7668ebb113f2c609bbd6ea1dfce5d376

No.13

4月20日,XBN被攻击,攻击者一共获利1w美金。

相关交易:

?https://www.oklink.com/cn/bsc/tx/0x3b698ba37f33ac0f822a0de7e097126d71e8216bf59ec9b2e6044df7d4f40296

No.14

4月21日,WEDEXRewardtoken(APP)遭遇闪电贷攻击,攻击者获利约1171美金。

相关交易:

?https://www.oklink.com/cn/bsc/tx/0xb9217a608da161803977dfcf3edfd7e7323bb942f71f5cae6da5e1900e91174d

No.15

4月21日,UnlockDiscountToken$UDT被攻击,攻击者获利约3.4w美金。

攻击者地址:

?https://www.oklink.com/cn/eth/address/0x43ee4169d9ff5e5b10ca42923b1e5d07a157bb71

No.16

4月22日,MutualAidVCC被攻击,该项目存在一个后门函数,可将VCC代币转到指定的地址。攻击者获利70个WBNB,约2.27w美金。

相关交易:

?https://www.oklink.com/cn/bsc/tx/0xef1746520086c224da86c92ee9631366ddf883e4ab1d35e8958c095f5eb80ebe

No.17

4月23日,FilDA宣告在ElastosSmartChain跟REI网络上被攻击,共损失70w美金,攻击者通过跨链将80k$ELA,转化为326个BNB,并将200kELA转化为17个ETH。

No.18

4月24日,Axioma项目被攻击,最终获利约20个WBNB。攻击者通过闪电贷,先在合约AxiomaPresale中购买AXT,然后通过pancake,将购买的AXT换成WBNB,因AxiomaPresale中AXT的价格是固定公式计算得到,跟pancake中的价格存在差价,从而使得攻击者能够从中获利。

相关交易:

?https://www.oklink.com/cn/bsc/tx/0x05eabbb665a5b99490510d0b3f93565f394914294ab4d609895e525b43ff16f2

No.19

4月25日,@SASHIMISASHIMI5被闪电贷攻击,共损失37.35BNB&6.58ETH,合计24.2w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0xc28e27870558cf22add83540d2126da2e4b464c2

欧科云链胡超:未来5年或将出现颠覆型区块链应用:关于区块链的落地现状,欧科云链集团副总裁胡超表示,金融等数据敏感型领域是目前区块链应用的主战场,未来5年内或将出现颠覆型区块链应用。目前我们看到的绝大多数区块链应用均为工具型应用。在国家大力支持下,工具型区块链应用正处于规模化落地的突破期,未来这类应用的落地将会持续加速,有望在5年内大规模走进普通人的生活。而颠覆型应用则是一项新技术真正意义上实现发展阶段迭代的标志之一。胡超进一步解释,例如支付宝、微信支付,开创了一种全新的支付方式,这类应用是依赖移动互联网而生的,可以说支付宝、微信支付就是移动互联网的“颠覆型”应用。目前来看,颠覆型区块链应用的落地尚处于探索期,未来5年或将有杀手级应用出现。(华夏时报)[2021/4/28 21:05:22]

No.20

4月28日,@0vixProtocol被闪电贷攻击,共损失约200w美金,其核心原因在于VGHOSTOracle,VGHOSTOracle通过vGHST合约中的convertVGHST函数来计算价格,该计算过程依赖该合约中$GHST代币的数量。攻击者通过闪电贷获取大量资产,然后将1656000转到vGHST合约中,进行价格操纵,最终进行清算获利。

攻击交易:

?https://www.oklink.com/cn/polygon/tx/0x10f2c28f5d6cd8d7b56210b4d5e0cece27e45a30808cd3d3443c05d4275bb008

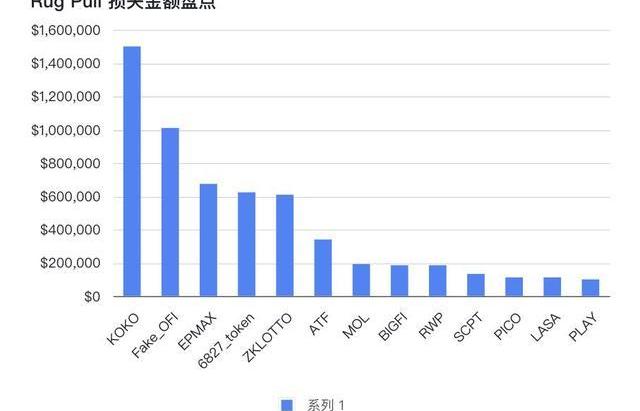

1.2RugPull盘点

No.1

4月1日,@Chain_Relay_(CRLN)项目疑似RugPull,价格下跌97.7%,约1.32w美元被两个不同的EOA拿走。

合约地址:https://www.oklink.com/cn/bsc/address/0x5838b43ede809dd39e547ba09ee5d0d5a644846b

No.2

4月1日,一个假的ArbitrumToken疑似RugPull,合约部署者移除了所有的流动性。合约地址:https://www.oklink.com/cn/bsc/address/0x62dfdb6e54b4e876e5e7003a71097ddd5affaa05

No.3

4月2日,KokomoFinance($KOKO)通过修改逻辑合约,Rug了剩下的1.5millon美元,这使得总Rug金额达到5.5Million.

No.4

4月2日,AYWToken(AYW)疑似Rugpull,价格下跌了91%。相关合约:https://www.oklink.com/cn/bsc/address/0x8ec798657f574d6b0d53461870a0709230cf6f7f

No.5

4月2日,Script(SCPT)疑似Rugpull,合约部署者移除流动性,造成13.3万美金的损失。

相关合约:https://www.oklink.com/cn/bsc/address/0xd4ac227eb1a4c0384aae06f7808f08bb8f516ebf

No.6

4月2日,OBB(OBB)价格下跌了91%,合约部署者移除流动性,获利9.6w美金。合约地址:https://www.oklink.com/cn/bsc/address/0xc7654db2271194632e70310f8adc925d12bf5246

No.6

4月4日,MOL(MOL)疑似Rugpull,合约部署者移除19.2w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x87f2df6f85b5833f058abd7d7eb41249084c2380

No.7

4月4日,一个假的GameFitoken(GAFI)疑似Rugpull,合约部署者移除流动性,获利7.3w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0xad3396360beebc5c3d3cb4c036c370f2891d8673

No.8

4月5日,TRTtoken(TRT)疑似Rugpull,价格下跌了99%,合约部署者移除流动性获利9.3w美金

合约地址:https://www.oklink.com/cn/bsc/address/0x52f56100bba2cbe268e325123888116302c4f668

No.9

4月6日,CBCtoken(CBC)疑似Rugpull,合约部署者移除了11.3w美金的流动性,并获利8.1w美金

合约地址:https://www.oklink.com/cn/bsc/address/0x9e10cf57c90c937c6ab51f4b98ec1d5bfcaf4804

No.10

4月7日,@bigfinancetech(BIGFI)疑似Rugpull,合约部署者移除了18.5w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x4a45a331930ee997f7382e9f001359e1f2981a71

No.11

4月7日,PCOREtoken(PCORE)疑似Rugpull,合约部署者移除了流动性并获利3.75w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x76d44d2d4056b48c30a2eeacbd1583d3c7087a6d

No.12

4月7日,MorganCoin(MORGAN)疑似Rugpull,合约部署者移除了1.38w美金的流动性并获利0.58w美金。

港股收盘:欧科云链收涨12%,火币科技收涨21.19%:今日港股收盘,恒生指数收盘报26678.38点,收涨0.82%;欧科集团旗下欧科云链(01499.HK)报0.168港元,收涨12%;火币科技(01611.HK)报4.060港元,收涨21.19%。[2020/12/17 15:32:41]

合约地址:https://www.oklink.com/cn/bsc/address/0xe0e058a2bca2a9974e3be579c19ac040e84d2e3c

No.13

4月8日,PervasiveInformationCommunityOrganization(PICO)疑似Rugpull,合约部署者移除了11.19w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0xe455228ead628c6cade249929de58d7cf41130cf

No.14

4月8日,OpenAILASA(LASA)疑似Rugpull,合约部署者移除流动性并获利11.19w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x2d4256b0ee0f359ed3ab39148dceb563de1a1e08

No.15

4月8日,OpenAIATF(ATF)疑似Rugpull,合约部署者移除流动性并获利33.96w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0xf830423378d0bad39f8d032cf5df7187abe72c1c

No.16

4月9日,ZodiacCredit-ZOC(ZOC)疑似Rugpull,合约部署者移除流动性并获利7.7w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x76401604de3dc379aec0cf54005c0d0937a11717

No.17

4月10日,MED(MED)疑似Rugpull,价格下跌了80%。

合约地址:https://www.oklink.com/cn/bsc/address/0xee0ed249325a8284d66af5f98dcbb7c620ebbe45

No.18

4月11日,TheoryCraftFames(TYF)疑似Rugpull,合约部署者移除流动性,并获利6.9w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x5459b93a1bdf9cb027e70cdf7bfc450e41fdf326

No.19

4月11日,XCAD(PLAY)疑似Rugpull,合约部署者移除流动性,并获利10w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x2f8726192d599806e1eabbed1687e48e38e56489

No.20

4月11日,RealWebProject(RWP)疑似Rugpull,合约部署者移除流动性,并获利18.5w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x79eb19ba58963b11394fd14041c15027eabc1537

No.21

4月12日,Iwrtoken(IWR)疑似Rugpull,合约部署者移除了3.4w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0xb9934562d37e5a6c883de7ce54d6febb36dcbfda

No.22

4月12日,ChainGPT(CGPT)疑似Rugpull,合约部署者移除了7.6w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x6e70ee54564298e7f1dc0523f8190aef8529ebbf

No.23

4月14日,MulitLevelProcessing(MLP)疑似Rugpull,合约部署者移除了4.98w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x354b82bd70a578fa553765da23040a55380ee67e

No.24

4月15日,一个假的Heptontoken(HTE)疑似Rugpull,合约部署者移除流动性并获利5.5w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x9d77c78d1f06d5f7b599f0654dbb61ea706d9de3

No.25

4月16日,CrownToken(CROWN)疑似Rugpull,合约部署者移除了5w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x820e625965d0eac316e98ee3efa74fa6531f1315

No.26

4月16日,DogeTwitterToken(DOGETWIT)疑似Rugpull,合约部署者移除了4.1w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x1f528ea4d5d0bf9e78a15db65ae07953edc6edf6

No.27

4月16日,Movetoken(MOVE)疑似Rugpull,合约部署者移除8.7w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0xed0624512d6d4c8e6b1335d5039b53e82400e037

港股收盘:欧科云链收跌1.94% 火币科技收跌0.25%:今日港股收盘,恒生指数收盘报25422.06点,收涨0.56%;欧科集团旗下欧科云链(01499.HK)报0.202港元,收跌1.94%;火币科技(01611.HK)报4.010港元,收跌0.25%。[2020/8/28]

No.28

4月18日,ANT(ANT)疑似Rugpull,价格下跌了95%,约3.6w美金被转走。

合约地址:https://www.oklink.com/cn/bsc/address/0xd029fdbf7b826c97982f3dabe4f930d9148363fe

No.29

4月18日,ArbShibAI疑似Rugpull,合约部署者移除了约6.8w美金的流动性。

。合约地址:https://www.oklink.com/cn/arbitrum/address/0xc97522deaae1d3d94cc491cc4f81e0b33f33a13a

No.30

4月20日,一个仿PepeCoin项目疑似Rugpull,合约部署者移除了6.5w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x79879c0a8b949458dfa60ca7a8df24f59e42bb1b

No.31

4月20日,6827Token(6827)疑似Rugpull,62.3w美金流动性被移除。

合约地址:https://www.oklink.com/cn/bsc/address/0x941f3bef8b076b9ff978b549712b4eea6832ffee

No.32

4月21日,fcdep(EPMAX)疑似Rugpull,合约部署者移除了67.4美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x66fff5bb007c4885a00fc14bdb1eee389b804ef7

No.33

4月21日,ZKLOTTO(ZKLOTTO)疑似Rugpull,合约部署者移除了约60.9w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0xcf0c7772b8c1b1f30aa61e4c51a2b3fec65990f7

No.34

4月23日,http://Void.Cash项目疑似Rugpull,合约部署者卖掉约20eth,导致价格下跌。

合约地址:https://www.oklink.com/cn/eth/address/0x37cd4e8875e3edaffdfe9be63958f07effbd0bfd

No.35

4月25日,OrdinalsFinance$OFI项目疑似Rugpull,合约部署者移除所有的流动性,约101w美金,并将551个eth存入TornadoCash。

1.3社媒与钓鱼盘点

No.1

4月1日,@UnicrnSwap推特账户发布了一个网络钓鱼链接hxxps://uniornswap.org/Billions项目组进行交互。

No.4

4月1日,虚假的@sunsetventurer推特账号发布一个钓鱼链接,不要与hxxps://cryptocanvasx.xyz/进行交互。

No.5

4月1日,虚假的ChainGPT推特账号发布一个钓鱼链接,不要与hxxps://www.chaingpt.in/交互。

No.6

4月1日,虚假的zkSync推特账号发布一个钓鱼链接,不要与hxxps://zksyncdistribution.com/交互。

No.7

4月1日,虚假的TreasureDAO推特账号发布一个钓鱼链接,不要与hxxps://treasure.claims-web3.com/交互。

No.8

4月1日,虚假的Scroll推特账号发布一个钓鱼链接,不要与hxxps://scroll.cx/交互。

No.9

4月2日,要小心hxxps://dojocoin.online/presale/index.html,不要与之交互。

No.10

4月2日,虚假的Ripple推特账号@xrpevent_live,发布一个钓鱼链接,不要与hxxps://xrpdouble-official.com/xrp/#交互。

No.11

4月2日,虚假的VelaExchange推特账号@vela_exchang,发布一个钓鱼链接,不要与hxxps://app.vela.exchange/交互。

No.12

4月2日,虚假的METAFABRIC推特账号@metafabric_io,发布一个钓鱼链接,不要与hxxps://metafabric-claim.pages.dev/交互。

No.13

4月2日,虚假的GMX推特账号,发布一个钓鱼链接,不要与hxxps://gmxio.drop-web3.com/交互。

No.14

4月2日,虚假的Scrolls推特账号,发布一个钓鱼链接,不要与hxxps://scroll.zone/交互。

No.15

4月2日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zksyncx.pw/交互。

No.16

4月2日,@raise_fi项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.17

4月2日,要小心一个假的Sui空投的钓鱼链接,不要与hxxps://suiprotocols.com/交互。

港股收盘:欧科云链收涨4.5% 火币科技收涨4.36%:今日港股收盘,恒生指数报23175.1点,收跌1.32%;欧科集团旗下欧科云链(01499.HK)报0.23点,收涨4.5%;火币科技(01611.HK)报3.35点,收涨4.36%。[2020/3/30]

No.18

4月2日,虚假的Arbitrum推特账号,发布一个钓鱼链接,不要与hxxps://arbitrumgift.pw/交互。

No.19

4月3日,@cedro_finance项目Discord服务器遭受攻击发布一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.20

4月3日,虚假的AndrewTate推特账号,发布一个钓鱼链接,不要与hxxps://www.tate-token.com/交互。

No.21

4月4日,@GyroStable项目Discord服务器遭受攻击发布一个假的mint链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.22

4月4日,虚假的ZetaChain推特账号,发布一个钓鱼链接,不要与hxxps://zetachain.cc/交互。

No.23

4月4日,要小心一个假的Arbitrum的钓鱼链接,不要与hxxps://arbitrumprotocol.org/交互。

No.24

4月5日,虚假的Chainlink推特账号,发布一个钓鱼链接,不要与hxxps://chainlink.bz/交互。

No.25

4月5日,虚假的BeepBoop推特账号,发布一个钓鱼链接,不要与hxxps://beepboopbotz.org/交互。

No.26

4月5日,要小心一个假的Nakamigos的钓鱼链接,不要与hxxps://nakamigo.io/交互。

No.27

4月5日,要小心一个假的OP空投的钓鱼链接,不要与hxxps://optimismprotocols.com进行交互。

No.28

4月5日,虚假的HEX推特账号,发布一个钓鱼链接,不要与hxxps://hex-layer2.com/交互。

No.28

4月5日,虚假的BabyDogeCoin推特账号,发布一个钓鱼链接,不要与hxxps://babydogecoins.co/交互。

No.29

4月6日,@TriBuzzNFT项目Discord服务器遭受攻击发布一个假的mint链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.30

4月6日,@Gravity_Finance项目Discord服务器遭受攻击发布一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.31

4月6日,虚假的AIPADTech推特账号,发布一个钓鱼链接,不要与hxxps://claim.aipad.technology/交互。

No.32

4月6日,要小心一个假的Dogecoin的钓鱼链接,不要与hxxps://doge.whitelist.network/进行交互。

No.33

4月7日,@krakenbet是欺诈账号,不要与hxxps://krakenbet.xyz交互。

No.34

4月7日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zksyncx.store/交互。

No.35

4月7日,虚假的Myria推特账号,发布一个钓鱼链接,不要与hxxps://claimairdrop.app/交互。

No.36

4月7日,虚假的DeGods推特账号,发布一个钓鱼链接,不要与hxxps://degods.ch/交互。

No.37

4月8日,虚假的LayerZeroLabs推特账号,发布一个钓鱼链接,不要与hxxps://layerzero-labs.info/交互。

No.38

4月8日,虚假的SuiNetwork推特账号,发布一个钓鱼链接,不要与hxxps://suinetworks.org/交互。

No.39

4月8日,要小心一个假的Arbswap的钓鱼空投链接,不要与hxxps://arbswap.premint.id/?=claim进行交互。

No.40

4月8日,虚假的ApeCoin推特账号,发布一个钓鱼链接,不要与hxxps://airdrops-apecoin.com/交互。

No.41

4月9日,虚假的CAWMmunity推特账号,发布一个钓鱼链接,不要与hxxps://cawnetwork.info/交互。

No.42

4月9日,虚假的Shardeum推特账号,发布一个钓鱼链接,不要与hxxps://sharduem.org/交互。

No.43

4月10日,虚假的LensProtocol推特账号,发布一个钓鱼链接,不要与hxxps://lensprotocoldrop.com/claim.html交互。

No.44

4月10日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zk-synsc.com/交互。

No.45

4月10日,虚假的Sui推特账号,发布一个钓鱼链接,不要与hxxps://sui-networks.org/交互。

No.46

4月11日,@meanfinance项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.47

4月11日,要小心一个利用Nakamigos的钓鱼链接,不要与hxxps://nakamidead.com/交互。

No.48

4月11日,要小心一个针对虚假的Nakarockscollection进行免费mint的钓鱼链接,不要与hxxps://nakarocks.com/交互。

No.49

4月11日,虚假的RTFKT推特账号,发布一个钓鱼链接,不要与hxxps://rtfkt-x-nikeairforce1.com/交互

No.50

4月12日,虚假的ChainGPT推特账号,发布一个钓鱼链接,不要与hxxps://join-chaingpt.com/交互

No.51

4月12日,虚假的Venus推特账号,发布一个钓鱼链接,不要与hxxps://venus-protocols.com/交互。

No.52

4月12日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://whitelist-zk5ync.org/交互。

No.53

4月13日,@Suteki_NFT项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.54

4月13日,@chimpsverse项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.55

4月14日,@SavedSoulsNFT项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.56

4月15日,@walkerworld_项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.57

4月15日,虚假的Sei推特账号,发布一个钓鱼链接,不要与hxxps://seinetworks.cc/交互。

No.58

4月15日,虚假的Optimism推特账号,发布一个钓鱼链接,不要与hxxps://join-optimism.info/交互。

No.59

4月15日,虚假的SingularityNET推特账号,发布一个钓鱼链接,不要与hxxps://singularity.link3.su/交互。

No.60

4月15日,虚假的HEX推特账号,发布一个钓鱼链接,不要与hxxps://claim.airdrophex.com/交互。

No.61

4月17日,虚假的推特账号@thenakazukis发布一个walletdrainer,不要与hxxps://nakazukis.xyz/交互。

No.62

4月17日,虚假的SUI推特账号,发布一个钓鱼链接,不要与hxxps://sui.web3-dashboard.com/交互。

No.63

4月17日,发现一个跟钱包相关的钓鱼链接,不要与hxxps://outlawsnft.wtf/mint/交互。

No.64

4月17日,不要与hxxps://www.beanz.icu/交互,有个受害者丢失494.7ETH,之前跟其交互过。

No.65

4月17日,虚假的SUI推特账号,发布一个钓鱼链接,不要与hxxps://sui-labs.org/交互。

No.66

4月18日,@agility_lsd项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.67

4月18日,@Starknet_id项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.68

4月18日,@NakaPenguins推特账号发布了一个钱包欺诈,不要与hxxps://nakapenguins.com/交互。

No.69

4月18日,不要与hxxps://animalconcerts.live/交互,这是个钓鱼链接。

No.70

4月18日,AnimalConcerts项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.71

4月18日,虚假的Frax推特账号,发布一个钓鱼链接,不要与hxxps://frax.netlify.app/交互。

No.72

4月19日,项目@Zebec_HQ宣称有个bot发布了一个假的空投链接,大家不要去点这个这个Bot发布的任何链接。

No.73

4月19日,@ETCCooperative项目Discord服务器遭受攻击发布钓鱼空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.74

4月19日,注意一个假的Scroll链接出现在被盗的推特账号上,不要与hxxps://scroll-zkp.io/交互。

No.75

4月19日,虚假的Syncswap推特账号,发布一个钓鱼链接,不要与hxxps://zksyncswap.io/交互。

No.76

4月19日,虚假的Phala推特账号,发布一个钓鱼链接,不要与hxxps://phala.app/en/交互。

No.77

4月19日,@zkLinkorg项目Discord服务器遭受攻击发布钓鱼空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.78

4月19日,虚假的LayerZero推特账号,发布一个钓鱼链接,不要与hxxps://layerzero-labs.app/交互。

No.79

4月20日,虚假的ArbDogeAI推特账号,发布一个钓鱼链接,不要与hxxps://aidoge.me/交互。

No.80

4月20日,要注意一个假的Consensys钓鱼链接出现在推特上,不要与hxxps://consensys.financial/交互。

No.81

4月20日,虚假的WojakCoin推特账号,发布一个钓鱼链接,不要与hxxps://claimwojak.com/交互。

No.82

4月20日,不要与hxxps://precmint.xyz/launchmyNFT交互,是钓鱼链接

No.83

4月20日,LaunchMyNFT项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.84

4月20日,虚假的PepeCoin推特账号,发布一个钓鱼链接,不要与hxxps://claimpepe.wtf/交互。

No.85

4月21日,要注意一个假的Pepe钓鱼链接出现在推特上,不要与hxxps://pepescoin.com/交互。

No.86

4月21日,@prrfbeauty宣称一个钓鱼链接发布在他们的Discord服务器上,不要与hxxps://pob.claims/交互。

No.87

4月21日,虚假的Azuki推特账号,发布一个钓鱼链接,不要与hxxps://azuki-vegas.com/交互。

No.88

4月22日,@WeAreMetallicus项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.89

4月22日,要注意一个假的UniswapxDOH空投钓鱼链接出现在推特上,不要与hxxps://uniswapdoh.com/交互。

No.90

4月22日,要注意一个假的Suidex空投钓鱼链接出现在推特上,不要与hxxps://airdrop.suidex.live/交互。

No.91

4月22日,@DOHgovph推特账号被盗,不要与hxxps://claim.optimsm.net/交互。

No.92

4月23日,要注意一个假的PepeCoin推特账号发布一个钓鱼链接,不要与hxxps://pepescoin.com/交互。

No.93

4月23日,@Coredao_Org项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.94

4月23日,@dynexcoin项目Discord服务器被盗,并发布钓鱼链接,不要与hxxps://dynexcoin.xyz/airdrop/交互,在确认拿出服务器权限前,不要点击任何发布的链接。

No.95

4月24日,@harvest_finance项目Discord服务器被盗,并发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.96

4月24日,@kucoincom推特账号被盗,在确认拿回权限前,不要点击任何发布的链接。

No.97

4月24日,@FlowX_finance项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.98

4月24日,要小心一个模仿Scroll的钓鱼链接,不要与hxxps://scrolllabs.org/交互。

No.99

4月24日,HasukiNFTs项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.100

4月25日,要小心一个钓鱼链接,不要与hxxps://claimrektarb.com/交互。

No.101

4月25日,要小心一个钓鱼链接,不要与hxxps://pepe.holdings/交互。

No.102

4月26日,要小心一个钓鱼链接,不要与hxxps://opencampus.pw/交互。

No.103

4月26日,要小心一个钓鱼链接,不要与hxxps://notable-pepes.io/交互。

No.104

4月27日,要小心推特上的一个钓鱼链接,不要与hxxps://claimpeepo.army/交互。

No.105

4月28日,要小心一个钓鱼链接,不要与hxxps://zestypass.xyz/交互,这个是假的ZestyZebra’sZestyPass站点。

No.106

4月28日,不要与hxxps://breederdao.ink/交互,这是个钓鱼链接。

No.107

4月28日,@BreederDAO项目Discord服务器被盗,上面发布了一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.108

4月29日,@solimax_Telegram账号被盗,在确认拿到账号权限前,不要点击任何发布的链接。

No.109

4月29日,@JPEGd_69项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.110

4月29日,@TapioFinance项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.111

4月29日,@Monkes_NFT项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.112

4月29日,要小心一个假的PepeCoin推特账号发布了一个钓鱼链接,不要与hxxps://pepe-claims.net/交互。

No.113

4月30日,@XEX_Crypto项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

1.4其他

No.1

4月3日,MEVbots被攻击,导致损失了25.38million美金,其原因是MEV中的交易被恶意的验证结点替换。

No.2

4月10,韩国交易所GDAC,遭遇了一起私钥泄漏的事件,共损失约13million美金。

No.3

4月14日,@BitrueOfficial宣称他们的一个热钱包被攻击,损失约23million美金。

二、安全总结

2023年4月,DeFi领域依旧发生多起安全事件,主要由于智能合约中存在漏洞,以及错误配置导致黑客攻击,造成了重大的财务损失。同时,Arbitrum等新链的上线,也使其链上的项目成为攻击者的目标。为了避免类似事件再次发生,开发者需要采取行动,包括在编写安全代码时实施最佳实践、定期审计智能合约以及漏洞赏金计划。此外,投资者和用户必须在投资DeFi协议前谨慎行事,充分研究和分析风险。本月社媒钓鱼项目多发,数个项目官方discord被攻击发布钓鱼链接,攻击者与时俱进,伪造多起热门概念的项目,用户参与相关项目时,需要时刻保持警惕,请不要随意点击可疑链接,以防止资产损失。

标签:BNBNFTChainbnb是什么牌子衣服手机直接玩togetherbnbtogetherbnb游戏v1.0.0NFT价格NFT币Chain币是什么币

近期,一则涉及东北亚地区安全形势的新闻引发了广泛关注。据报道,今年4月,美国和韩国签署了《华盛顿宣言》,其中一个重要内容是美国同意定期向韩国部署其战略核潜艇,并让韩国参与其核规划.

1900/1/1 0:00:00相信大家常常听到“数字货币”和“虚拟货币”这两个词。这两者看似相似,实则存在显著区别。我国人民银行曾经发布过通知,全面禁止与虚拟货币结算和提供交易者信息有关的服务.

1900/1/1 0:00:00一、引言 比特币是一种去中心化的加密数字货币,其价格波动不仅影响着投资者的利益,也对整个加密货币市场产生了深远的影响.

1900/1/1 0:00:00封面图|《鱿鱼游戏》剧照 文|风马牛 1 新晋万亿首富 4月初,福布斯发布2023年全球亿万富豪榜,整天「搞事情」刷屏的埃隆·马斯克个人财富下降18%,让出首富之位.

1900/1/1 0:00:00随着数字货币的发展,数字货币交易的安全性问题也越来越受到关注。区块链技术作为数字货币的底层技术,可以实现数字货币交易的去中心化、不可篡改、全程监管和追溯等特性,保障数字货币交易的安全性和可信度.

1900/1/1 0:00:00来源:中集车辆 2023年4月26日晚间,全球领先的半挂车与专用车高端制造企业、中国道路运输装备高质量发展的先行者、中国新能源专用车领域的探索创新者中集车辆,发布2023年一季度报告.

1900/1/1 0:00:00