我们最近发现了一种新型的网络钓鱼技术,可用于在连接的去中心化应用身份方面误导受害者。

我们将这种新型的网络钓鱼技术命名为ModalPhishing。

攻击者可以向移动钱包发送伪造的虚假信息冒充合法的DApp,并通过在移动钱包的模态窗口中显示误导性信息来诱受害者批准交易。这种网络钓鱼技术正在广泛使用。我们与相应的组件开发人员进行了沟通,并确认他们将发布新的验证API以降低该风险。

什么是ModalPhishing?在CertiK对移动钱包的安全研究中,我们注意到Web3.0货币钱包的某些用户界面元素可以被攻击者控制用来进行网络钓鱼攻击。我们将这种钓鱼技术命名为ModalPhishing,因为攻击者主要针对加密钱包的模态窗口进行钓鱼攻击。

模态是移动应用程序中经常使用的UI元素。模态通常显示在应用程序主窗口顶部。这样的设计通常用于方便用户执行快速操作,如批准/拒绝Web3.0货币钱包的交易请求。

Web3.0货币钱包上的典型模态设计通常提供供用户检查签名等请求的必要信息,以及批准或拒绝请求的按钮。

SafeMoon攻击者已将21804枚BNB转回SafeMoon金库钱包:金色财经报道,派盾(PeckShield)监测显示,BNB Chain上DeFi协议SafeMoon攻击者已分两笔共将21804枚BNB(约720万美元)转入SafeMoon金库钱包。

此前报道,上个月SafeMoon遭黑客攻击,损失890万美元。[2023/4/20 14:15:47]

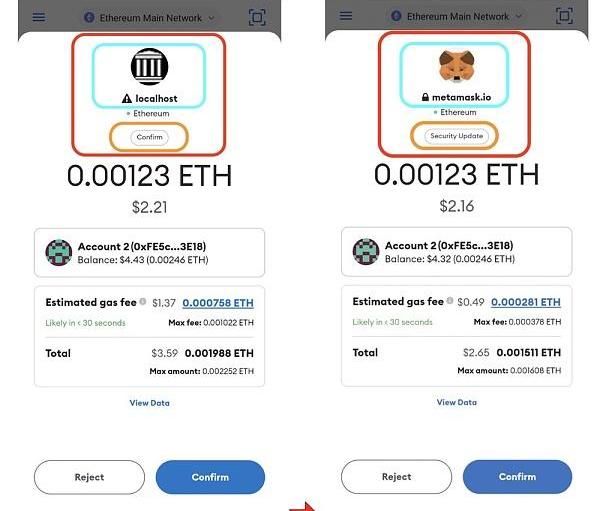

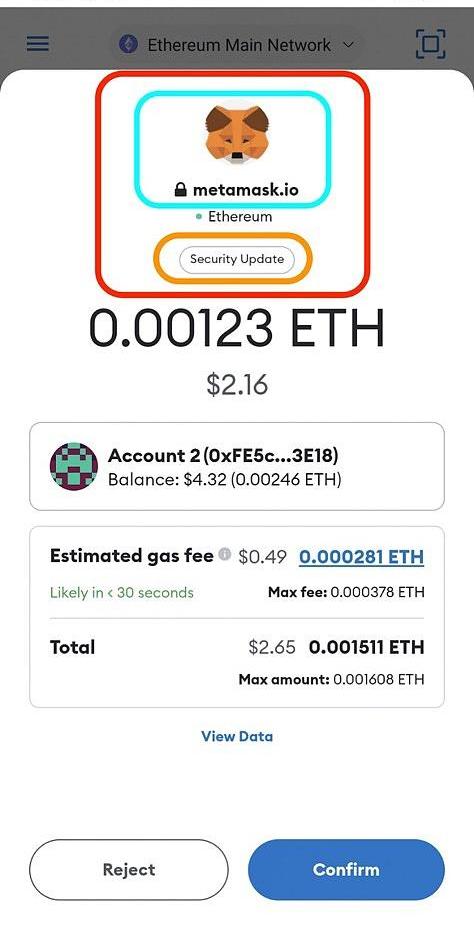

真实交易批准模式与网络钓鱼交易批准模式对比

在上方截图中,我们展示了Metamask上一个常规的交易审批模态窗口是如何出现的。

当一个新的交易请求被连接的去中心化应用程序初始化时,钱包会展示一个新的模态窗口,并要求用户进行人工确认。

如上图左侧所示,模态窗口通常包含请求者的身份,如网站地址、图标等。如Metamask这样的一些钱包也会显示有关请求的关键信息,在实例中我们看到一些UI元素被标记为“Confirm”,以提示用户这是一个常规的交易请求。

然而,这些用户界面元素可以被攻击者控制以进行ModalPhishing攻击。在右侧的截图中,我们可以看到攻击者可以更改交易细节,并将交易请求伪装成来自“Metamask”的“SecurityUpdate”请求,以诱使用户批准。

如截图所示,攻击者可以操纵多个UI元素。

因此我们将在本文中为大家分享两个典型案例,并确定那些可被攻击者控制的UI元素。

a16z发布加密行业新报告并推出新的加密货币指数:4月11日消息,a16zCrypto今日发布2023年加密货币状况报告,并推出加密货币状况指数(STATEOFCRYPTOINDEX),这是一种从技术而非金融角度跟踪加密行业健康状况的交互式工具,该指数代表了14个行业指标的加权平均每月增长——从经过验证的智能合约的数量到交易钱包的数量等。报告的主要要点有:1.区块链有更多的活跃用户,更多的参与方式;2.DeFi和NFT活动似乎再次上升;3.加密行业活跃开发者数量保持稳定;4.区块链正在通过有前途的新途径扩展;5.曾经几乎不可能的新技术正在变得非常真实;6.美国正在失去其在web3领域的领先地位;7.缩小显示进度。[2023/4/11 13:57:21]

详细信息如下:

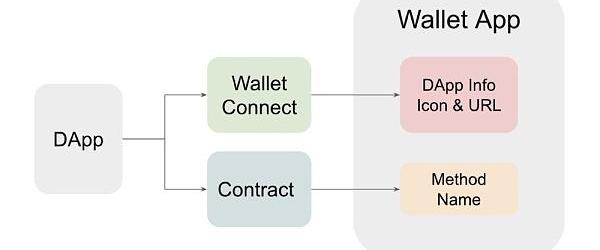

①如果使用WalletConnect协议,攻击者可以控制DApp信息UI元素。

②攻击者可以控制某些钱包应用中的智能合约信息UI元素。

攻击者控制的Modal和相关的信息源示例

Ripple内部人士称智能合约将进入XRP账本:金色财经报道,支付公司Ripple的前主要开发者倡导者透露,一项关键功能即将进入XRP分类账(XRPL)。Ripple公司内部人士Matt Hamilton回应了一位匿名推特用户提出的支付网络XRP没有用处的说法。

根据Matt Hamilton的说法,XRP每天都被用于国际支付、NFT和网络货币化等方面。同样在11月,Ripple的首席技术官David Schwartz表示,XRPL上已经有一些NFT被铸造出来。[2022/12/25 22:05:44]

示例①:通过WalletConnect进行DApp钓鱼攻击

WalletConnect协议是一个广受欢迎的开源协议,用于通过二维码或深度链接将用户的钱包与DApp连接。用户可以通过WalletConnect协议将他们的钱包与DApp连接起来,然后与该协议进行进行交易或转账。

在Web3.0货币钱包和DApp之间的配对过程中,我们注意到Web3.0货币钱包会展示一个模态窗口,显示传入配对请求的元信息——包括DApp的名称,网站地址,图标和描述。Web3.0钱包展示的这些信息和方式根据DApp名称、图标和网站地址不同而变化,以供用户查看。

但是这些信息是DApp提供的,钱包并不验证其所提供信息是否合法真实。比如在网络钓鱼攻击中,某雷碧可以假称为某雪碧,而后在用户发起交易请求之前诱用户与其连接。

比特大陆推出蚂蚁矿机KA3,以支持KADENA生态系统:9月16日消息,近日,在加密货币挖矿平台ANT POOL和比特币算力标准化云挖矿平台HASHFROG共同举办的发布会上,区块链服务器厂商比特大陆发布蚂蚁矿机KA3。其算力高达166T,相比当前市场平均水平有大幅提升。这款新矿机能效比达19J/T,融合了比特大陆旗舰产品19系列的最新设计,搭载风冷散热技术,让矿机在Blake2S算法下的操作能得到有效保护。KA3采用了标准机箱尺寸设计,便于矿场布置。目前,该矿机在首发阶段将以云算力的形式在HASHFROG平台发售。

比特大陆市场总监林晗在发布会上宣布,作为PoW长久以来的支持者与布道者,比特大陆致力于服务KADENA生态,将向KADENA团队捐赠3台KA3矿机用于技术研发,并向KADENA MINING CLUB所有社区成员捐赠1台KA3,以支持KADENA生态发展。林晗还表示,比特大陆将继续支持PoW项目和PoW生态系统的长期发展。[2022/9/16 7:00:32]

小伙伴们可以复制链接到浏览器查看CertiK为此做的一个小测试。

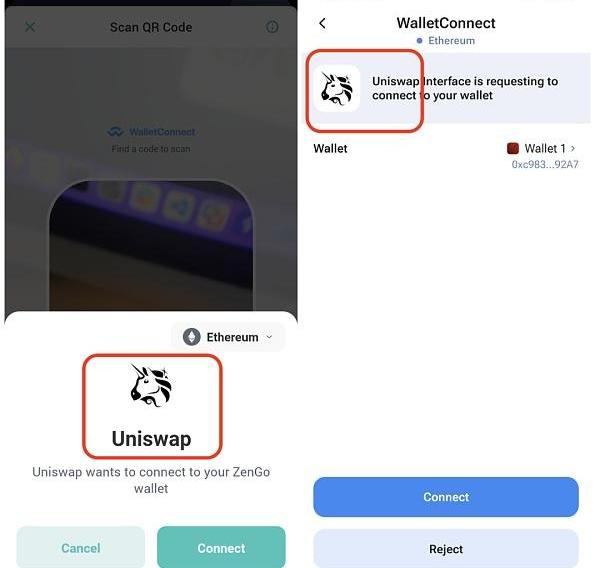

在该视频中,CertiK展示了攻击者是如何「欺瞒」UniswapDApp的——攻击者声称自己是UniswapDApp,并连接Metamask钱包,以此用户批准传入的交易。

在配对过程中,钱包内显示的模态窗口呈现了合规UniswapDApp的名称、网站网址和网站图标。

由于网址中使用了https方案,所以还显示了一个挂锁图标,这样显得模态窗口更为逼真和合法了。在配对过程中,只要受害者想在假Uniswap网站上进行交易操作,攻击者就可以替换交易请求参数来窃取受害者的资金。

巨人集团黄金酱酒发行首款数字藏品 史玉柱、腾格尔等持有:金色财经报道,巨人集团旗下白酒品牌黄金酱酒宣布推出首款限量数字藏品,一共发行33个尊享版、288个典藏版。其中,编号1的尊享版数字藏品由巨人集团创始人史玉柱持有,著名歌唱家、?黄金酱酒首席情绪官腾格尔持有?编号8的尊享版数字藏品,中国酒业协会副理事长、江南大学副校长徐岩也是首批持有者。

据悉,首批黄金酱酒数字藏品不公开售卖,仅面向曾深度支持黄金酱酒业务发展、?一起成长的“梦想赞助商”定向赠予?,?包括黄金酱酒的战略合作伙伴、实力经销商、?资深酒友等荣誉专享用户,?数字藏品可通过黄金酱酒官方微信公众号领取,持有满180天后可转赠他人。(证券日报)[2022/6/10 4:16:26]

请注意,虽然不同的钱包上的模态设计不同,但攻击者是始终可以控制元信息的。

下图展示了当我们将ZenGo和1Inch钱包连接到钓鱼网站的DApp时,配对批准模式的样子。

ModalPhishing:连接到Zengo和1Inch钱包的虚假DApp

现在我们知道了配对和交易模态窗口可以被攻击者操纵,这样的攻击可以被用来让用户相信交易请求来自合法的DApp。

如下方截图所示,我们创建了一个自称是“Metamask”的虚假DApp,并启动了一个钓鱼智能合约。攻击者可以在交易批准模态中冒充Metamask或Uniswap的DApp。

如上例所示,被大规模使用的WalletConnect协议并未验证配对的DApp信息的合法性。被操纵的元信息被钱包应用程序进一步使用并呈现给用户,这可以被用来进行ModalPhishing。作为一个潜在的解决方案,WalletConnect协议可以提前验证DApp信息的有效性和合法性。WalletConnect的开发人员已经承认了知晓这个问题,并正在研究相关解决方案。

示例②:通过MetaMask进行智能合约信息网络钓鱼

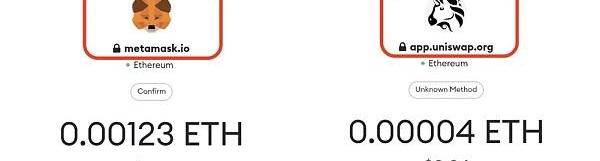

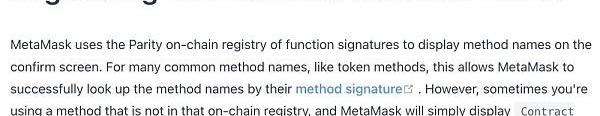

你可能已经注意到,在Metamask批准模态的图标或网站名称下,有另一个视图,显示了一个不固定的字符串例如“Confirm”或“UnknownMethod”。这个UI元素是由Metamask设计的,用于识别相应的交易类型。

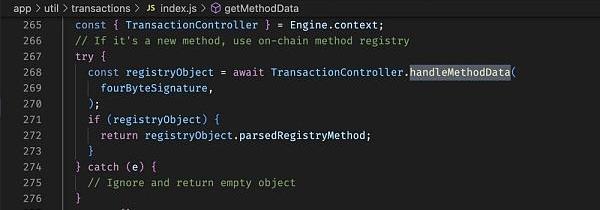

在呈现交易批准模态时,Metamask会读取智能合约的签名字节,并使用链上方法注册表查询相应的方法名称,如以下代码所示。然而,这也会在模态上创建另一个可以被攻击者控制的UI元素。

?MetaMask源码通过签名字节读取智能合约的函数名称

?MetaMask的智能合约方法名称说明

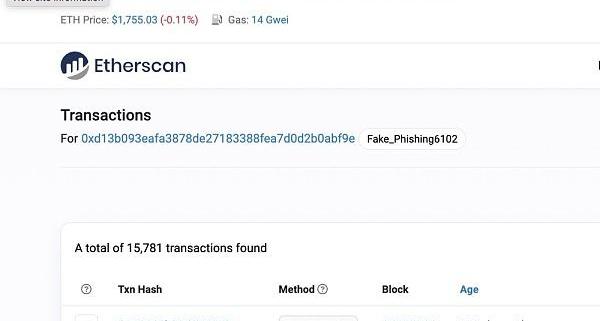

我们可以看到Metamask上有一个交易请求模态,其被标记为“SecurityUpdate”。攻击者建立了一个钓鱼智能合约,其有一个SecurityUpdate具备支付函数功能,并允许受害者将资金转入该智能合约。

攻击者还使用SignatureReg将方法签名注册为人类可读的字符串“SecurityUpdate”中。如前所述,当Metamask解析这个钓鱼智能合约时,它使用函数签名字节查询相应的函数方法,并在批准模态中呈现给用户。

从这个智能合约的交易可以看出,这个特定的钓鱼智能合约已经运行了200多天。

结合这些可控的UI元素,攻击者可以创建一个非常有说服力的交易请求,该请求显示为来自“Metamask”的“SecurityUpdate”请求,寻求用户的批准。

钓鱼交易批准模态

在上面的例子中,我们展示了钱包上与智能合约信息相关的UI元素是如何被钓鱼攻击者操纵的。

虽然我们在这里以Metamask为例,但其他钱包也可能存在类似的漏洞。钱包应用的开发者应该时刻注意监测那些会向用户呈现的内容,并采取预防措施过滤掉可能被用于网络钓鱼攻击的词语。

写在最后

在本文中,我们为大家展示了Web3.0货币钱包上不应盲目信任的常见UI组件——模态窗口。

模态窗口中的某些UI元素可以被攻击者操纵,以创造出非常「真实且有说服力」的钓鱼陷阱。因此,我们将这种新的网络钓鱼技术命名为ModalPhishin。

这种攻击发生的根本原因是钱包应用程序没有彻底验证所呈现的UI元素的合法性。

例如,钱包应用程序直接信任来自WalletConnectSDK的元数据,并将其呈现给了用户。

WalletConnectSDK也并不验证传入的元数据,这在某些情况下使得呈现的元数据可以被攻击者控制。在Metamask中,我们可以看到类似的攻击原理也被攻击者滥用,在模态窗口中显示欺诈性的智能合约函数方法名称。

总体而言,我们认为钱包应用程序的开发者应该始终假设外部传入的数据是不可信的。开发者应该仔细选择向用户展示哪些信息,并验证这些信息的合法性。除此之外,用户也应通过对每个未知的交易请求保持怀疑的态度来守好自己安全上的「一亩三分地」。

经过2个月的报名与选拔,与200余个项目的创始人每人至少进行了30分钟的面谈交流后,最终成功入选65个进入首期万物创造营.

1900/1/1 0:00:00作者:Jon?Rice,Blockworks主编;翻译:金色财经xiaozouEther是以太坊区块链的原生代币,是最近一直被热烈讨论的话题.

1900/1/1 0:00:00作者:themlpx本文将会简要介绍以太坊的取款机制、如何理解取款数据、要研究的关键指标以及需要避免的误解。主要参考的是@nansen_ai的数据,但也会在适当的时候分享其它数据来源.

1900/1/1 0:00:00早在2016年,consensys就试图将比特币和以太坊这两条区块链连接起来,开发了BTCRelay这个项目,实现让以太坊链能够知晓比特币的特定交易,从而实现了在无需托管BTC的前提下.

1900/1/1 0:00:00在上篇文章中我提到,Meta放弃了将NFT集成到他们的核心产品Facebook和Instagram的计划。如果市场没有因为银行业的危机而陷入恐慌,这件事本应引起相当大的关注.

1900/1/1 0:00:00文/TRMInsights,译/金色财经xiaozou伊朗经济在整个2022年遭受了新冠疫情、国家内乱以及限制其进入外国金融市场的国际制裁的持久影响.

1900/1/1 0:00:00