一个创建于去年8月的以太坊地址在半年间内每天收获20?万至40万美元挖矿收益,净资产总额已经增长到3亿美元!

撰文:NickChong,HexCapital分析师

编译:以太男孩

原标题:《有人捕到一条DeFi巨鲸,该巨鲸五个月积聚净资产2.8亿美元》

TwitterID为@n2ckchong的交易员NickChong此前通过链上数据扒出了一众顶级投资机构在DeFi世界中的动向而一炮走红,这次他又盯上了一条真正意义上的「DeFi巨鲸」。

NickChong这次深扒的地址为:0xB1AdceddB2941033a090dD166a462fe1c2029484

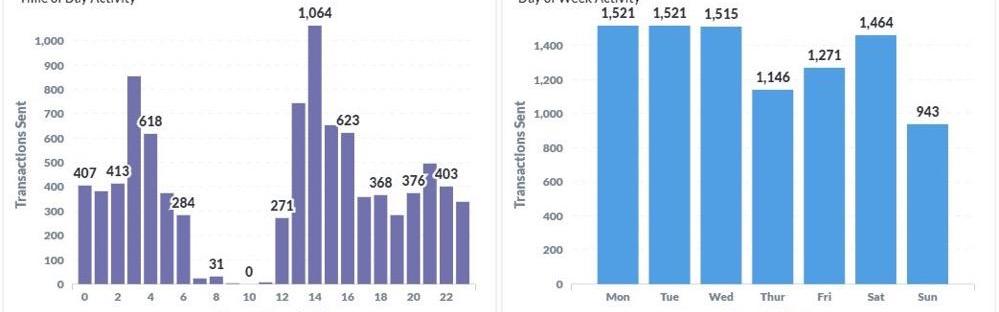

该地址创建于2020年8月中旬。自创建以来,该地址高度活跃,按照其日内的活跃时段估算,该地址的管理者大概率生活在美国。

P2P Validator捕获的689枚ETHMEV奖励已进入Lido奖励金库:4月10日消息,北京时间4月9日10:35,以太坊质押协议Lido在Epoch193,186捕获了689.02枚ETH的MEV奖励,这些MEV奖励可能与最近的Sushi Swap漏洞有关。质押解决方案技术开发商P2P Validator发推表示,MEV奖励已进入了Lido Rewards Vault,将与Lido和Sushi沟通探索解决方案。[2023/4/10 13:54:28]

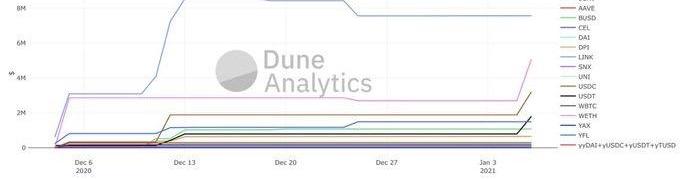

虽然目前该地址仅持有500余枚以太坊,不过其持有的其他DeFi代币总额高达22万余枚以太坊。Debank数据显示,该地址净资产价值高达2.8亿美元,其中包含3.81亿资产和1.01亿债务。按照总持仓量计算,该地址净资产额已足以跻身以太坊富豪榜前40名。

不同于其他想尽一切手段隐藏自己的巨鲸,该地址还非常高调地创建了Twitter账号@0x_b1且非常活跃,账号开设近两个月时间关注数已经超过了10000人。

作为一个DeFi代币持仓占比高达99%的巨鲸,0xB1被视作是参与DeFi的重要「风向标」。NickChong也通过链上数据全面描绘出了这条「DeFi巨鲸」的偏好:

IBM与三菱合作开发利用区块链的碳捕获和再利用解决方案:IBM日本与三菱重工合作开发利用区块链技术追踪二氧化碳捕获和再利用的解决方案CO2NNEX,三菱负责捕获二氧化碳的物理基础设施,IBM负责追踪二氧化碳的数字平台。据日经新闻报道,双方计划创建一个碳交易平台,于2022年开始试点。通过使用区块链,CO2NNEX可追踪CO2的收集和分发,提高透明度。并可通过获取关于二氧化碳的捕获和使用率的数据,为企业提供碳中和支持。此外,碳供应链的完全可视化可增强其投资潜力。(Ledger Insights)[2021/8/17 22:18:26]

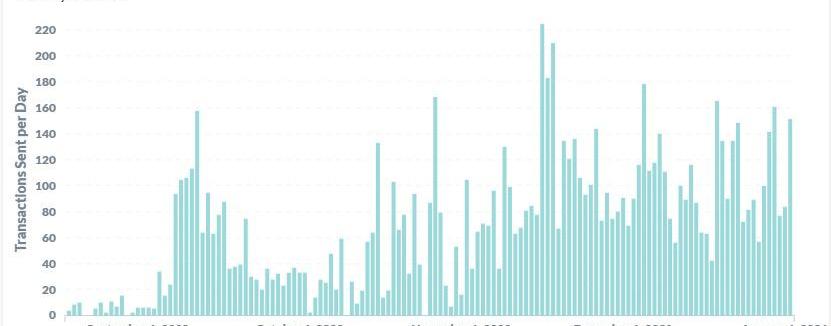

除了持有大量DeFi代币,0xb1在DeFi挖矿上极为激进,该地址自创建以来几乎每天都会进行数百笔合约交互,迄今为止该地址在交易费上已经花掉了价值111,000美元的以太坊。

腾讯主机安全捕获Ks3_Miner木马通过爆破SSH入侵云服务器挖矿:腾讯主机安全(云镜)捕获Ks3挖矿木马攻击云服务器,攻击团伙通过扫描网络中大量开放的SSH服务,对其进行爆破攻击。成功后植入挖矿恶意脚本进行门罗币挖矿。因挖矿木马主脚本名为ks3,腾讯安全将其命名为Ks3_Miner,腾讯安全全系列产品已支持对Ks3挖矿木马的检测和查杀。

该挖矿木马作业时,会大量占用服务器资源,使云服务器无法提供正常的网络服务。同时,该木马也会结束其他挖矿木马进程,删除其他挖矿木马文件,以独占服务器资源。

Ks3_Miner恶意代码托管在ftp(144.217.45.47)地址内,地址内除挖矿模块外,还存在扫描工具、用于扫描的目标IP地址池超过1300万个,以及反弹shell脚本。观察其相关文件修改日期可知,该挖矿木马最早于2020年6月已开始活动。

Ks3挖矿木马执行成功后,会尝试进一步读取机器内历史登录凭据信息进行横向传播扩散。同时在主机内留下用于后门操作的免密登录配置项,添加名为.syslogs1q的后门账户,以方便后续继续远程登录控制失陷主机。(腾讯安全威胁情报中心)[2020/12/16 15:23:46]

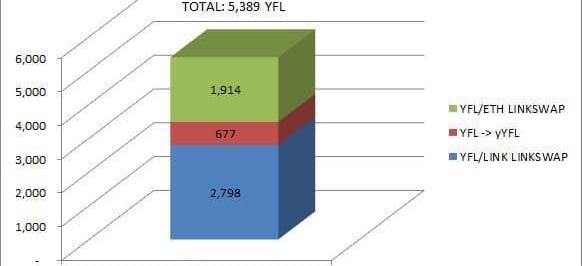

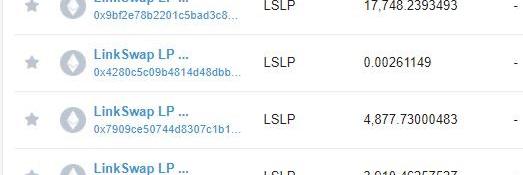

0xB1持有的DeFi代币中USDC、WETH等「蓝筹」占据绝大部分,除此之外,他们还是YFL的坚实拥趸,积累了规模相当可观的相关头寸;还一直在积极地「推销」Linkswap。该地址的持币中仅在Linkswap上参与做市的LPToken对应的价值即超过2000万美元,而在该平台的质押总额也超过了400万美元。

腾讯主机安全(云镜)捕获新挖矿木马LoggerMiner,可感染Docker容器:腾讯主机安全(云镜)捕获一个新的挖矿木马LoggerMiner,该木马在云上主机中攻击传播,会利用当前主机上的ssh账号信息对其他主机发起攻击,以控制更多系统。并且,LoggerMiner还会尝试对当前主机上的docker容器进行感染。

该木马代码中大量使用了logger字符串作为系统账号名、文件路径、通信域名等。腾讯安全团队据此将其命名为“LoggerMiner”挖矿木马。该木马存在多个模块具备以下恶意行为:利用ssh爆破感染其他云主机、修改ssh配置,关闭安全设置,留置后门,方便攻击者远程登录;向docker容器发送恶意命令,进行感染;木马的部分攻击代码尚未完工。木马还会尝试卸载云服务器安全软件、结束竞品挖矿木马进程、停止系统日志、修改系统安全设置,删除其他竞品挖矿木马创建的帐户、添加自己的新帐号,安装定时任务实现持久化等功能。(腾讯安全威胁情报中心)[2020/11/16 20:57:40]

GnosisCTO回复Arca质疑:Gnosis不需要对冲基金,团队正调整方向让GNO代币捕获价值:针对加密基金管理公司Arca的质疑,预测市场协议GnosisCTOStefanGeorge推特上公开回应称,作为开发者,GNO利用率才是我们关注的重点,长久以来我们一直在为GNO代币绘制有吸引力的增长路径,我们将尽快分享该计划。我们的计划是独立于Arca的要约收购。我们不需要对冲基金,它只想为自己获取价值,卖掉GNO套现离开。Gnosis将重新调整资源和产品方向,最终让GNO代币捕获价值。StefanGeorge表示自己一直是看多Gnosis,从来没有卖过GNO。[2020/9/4]

0xB1持有的YFL超过其供应总量的10%,从未出售过任何一枚YFL,就在大约一周前还进行了一次补仓。此外该地址还有大量的CRV、ETH、USDT及USDC仓位在Linkswap上用于提供流动性,且以上四种代币的仓位均超过YFL。

还投入了300枚SFI参与3rSFI池子的挖矿。

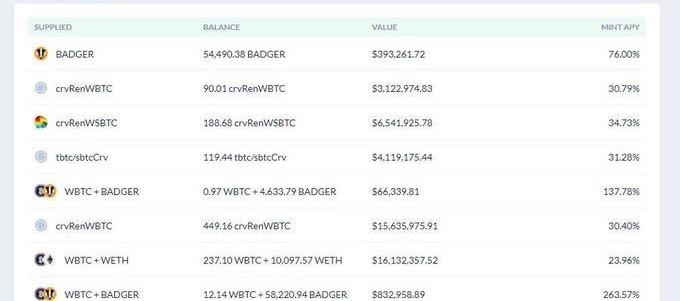

0xb1高度关注的另一个项目是近期热度颇高的BadgerDAO,该协议着眼于帮助比特币持有者更高效地利用其BTC持仓来获利。据统计,该地址在BadgerDAO支持的各种形式的链上BTC池中投入了约4700万美元。0xB1曾断言BADGER代币在2021年永远不会跌破3美元。

0xb1还在KeeperDAO上投入了大量资金,目前该地址在KeeperDAO上用于挖矿的资金接近1200万美元。

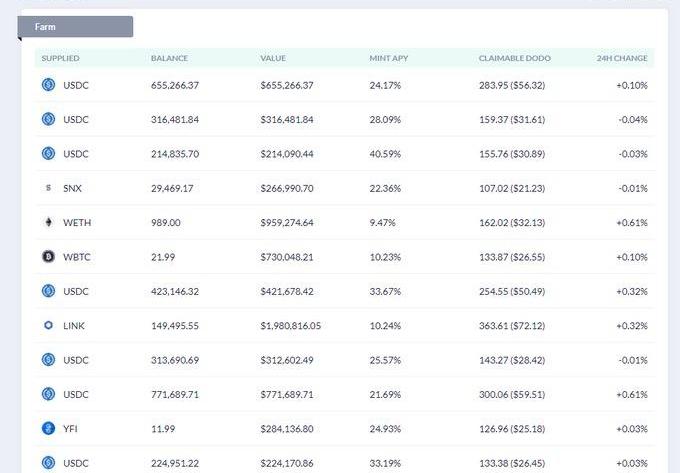

此外,该地址还在DODO投入了价值约710万美元的USDC、YFI、WBTC以及ETH等代币用于提供流动性。

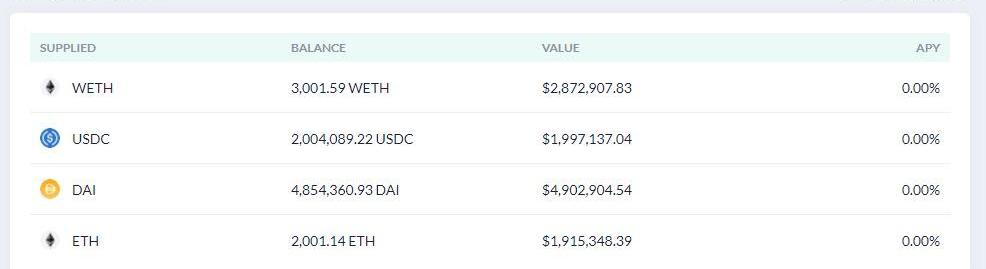

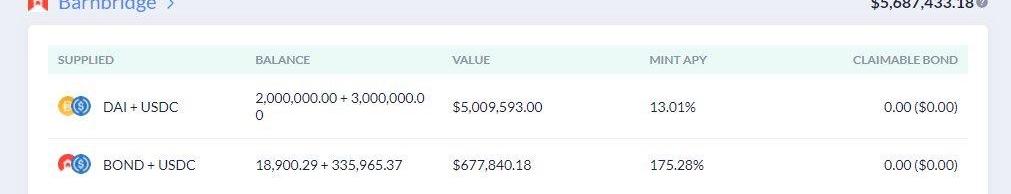

0xb1在BarnBridge用于挖矿的资金接近5600万美元,其中投入稳定币挖矿的1池金额高达5000万美元。

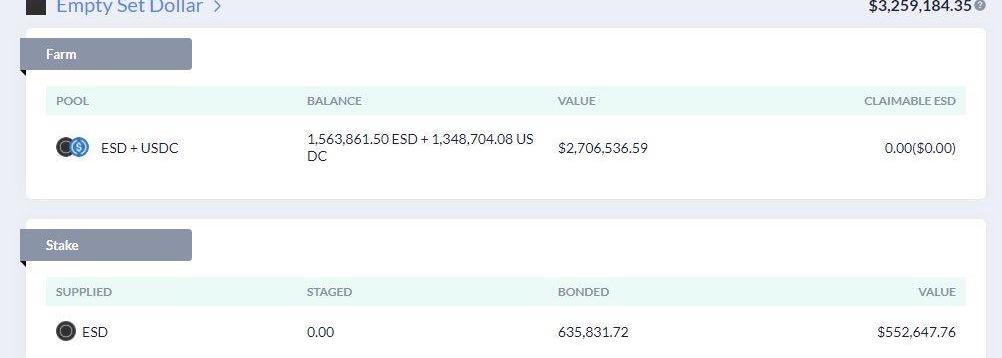

0xb1同样没有错过近期市场热度极高的ESD及DSD等算法稳定币。目前该地址在ESD-USDC池和DSD-USDC池中投入了约350万美元。其中投入了约270万美元在ESD-USDC池中提供流动性,约50万美元在DSD-USDC池中提供流动性。

当然,0xb1也并非一帆风顺,该地址在harvest.finance遭黑客攻击时损失超过390万美元,占总丢失资产的10%以上,其中包含3,908,343枚GRAIN,如若忽略Uniswap上滑点造成的误差,这些代币的价值高达26万美元。而发生在11月底的Compound巨额清算事件中该地址也遭受了约140万美元的损失。

不过据NickChong估算,该地址在过去半年时间里几乎每天都能通过流动性挖矿等赚取20万至40万美元的收益,因此上述事件中遭受的损失对于0xb1的影响实际并不算大。

0xb1在过去半年时间里惊人的财富积累速度以及其不同于其他巨鲸的高调作风让其已经成长为了DeFi世界中的一面「旗帜」。可以预见到的是,追踪其持有的资产或将成为参与DeFi又一种「简单高效」的投资策略。

比特币以其波动性而闻名,它的价格经常摇摆不定。尽管它从2020年3月的大流行引发的暴跌中迅速恢复,并继续创下历史新高,但这并不意味着比特币在将来不会发生类似事件.

1900/1/1 0:00:00新年伊始,比特币亦涨得红红火火,美东时间周五上午更是一举冲破41000美元大关,距离4.2万美元只差“临门一脚”。截至发稿,比特币下跌至4万美元附近.

1900/1/1 0:00:001.美联储是事实上的世界中央银行。长期看,因为美联储承诺会不断增加货币供应,保持2%左右的年通胀率,所以世界上最优质的资产,相对于美联储零成本制造的法币的价格,是会不断增长的.

1900/1/1 0:00:00Bankless在这场革命中诞生,既是新闻通讯,也是动态指南,按周告知开放式金融世界的最新讯息.

1900/1/1 0:00:00撰文:DavidHoffman,POVCrypto主持人兼RealT首席运营官翻译:卢江飞该文首发在聚焦于开放金融的英文付费电子杂志「Bankless」.

1900/1/1 0:00:00当我第一次了解比特币挖矿的时候,我认为它很简单,就像坐在家里,做着我想做的事情,而我的电脑会投入工作,在我睡觉的时候赚钱。但不完全是。事实证明,还有很多原因使得上述情况完全不可能发生.

1900/1/1 0:00:00