文章来源:matataki

作者:小岛美奈子

Mementotehominemesse:谨记你不过只是一个人。——《世界语言简史》,常被引用的拉丁语名言

这已经不是Andre第一次翻车了,今年早些时候,Andre在刚开始构建yCrv的时候,就发生过一次事故,使得一个早期用户损失了14w美金。

Medium,AndreCronje,Postmortem28–02–2020

Medium,AndreCronje,PostMortemofthePostMortem

这件事件之后,Andre的置顶推文就是那则著名的Disclaimer。

0VIX 攻击者已将USDC转移到ETH主网,并将其兑换为757ETH:金色财经报道,Arkham监测发现,Polygon生态项目0VIX Protocol 已被攻击者利用抬高vGHST价格借入大量美元。攻击者目前已将 USDC 转移到 ETH 主网,并将其兑换为 757 ETH。[2023/4/30 14:35:48]

而就在本月中旬,YFI的社区项目SAFE也发生了内幕交易,提前买入了大额保单。虽然不是Andre的直接责任,但依然对YFI的社区造成了一定影响。

昨天发生的事故无论是损失金额,还是波及的人数,都比前几次事故要远远严重。而且事故原理也更加简单,简直可以作为Flashloan的入门教程了。以至于Andre都写不出像样的Postmortem来进行说明。

事故原理

Flashloan大家一定已经不陌生了,在今年EtherDenver期间,DeFi项目bZq就曾连续发生数次事故。其中第二次攻击并不是合约代码的漏洞,而是利用了合约设计的缺陷——所有合约都按照预定的设计在执行工作,但当这些合约组合时却形成了无风险套利的可能。因为攻击者需要在一笔tx内同时完成「借款」和「还款」的操作,因而这种攻击方法被称之为闪电贷??。DragonFly的研究员HaseebQureshi就曾撰文,称这种类型的攻击将会成为DeFi开发中的「新常态」。

黑山内政部门:Terra联合创始人Do Kwon在黑山被逮捕:金色财经报道,黑山内政部门:Terra联合创始人Do Kwon在黑山被逮捕。

此前报道,韩国官员证实Do Kwon在黑山被捕。[2023/3/24 13:23:14]

事故合约

https://etherscan.io/address/0x5ade7ae8660293f2ebfcefaba91d141d72d221e8

https://etherscan.io/address/0xc08f38f43adb64d16fe9f9efcc2949d9eddec198#code

黑客地址

https://etherscan.io/tx/0x3503253131644dd9f52802d071de74e456570374d586ddd640159cf6fb9b8ad8

加密交易所Crypto.com在法国获得监管机构批准:9月28日消息,据官方公告,加密交易所Crypto.com宣布经法国金融审慎监理总署(ACPR)批准,其已被法国金融监管局(AMF)授予了数字资产服务提供商(DASP)注册许可。Crypto.com将为法国客户带来一系列符合当地法规的产品和服务。[2022/9/28 5:57:39]

我们可以看到黑客一共发起了三次CreateContract操作,并且再得手之后,还还回去一半。

再看一些具体的受害者Case,比如这位老哥花了390个ETH去买EMN,一个小时之后只卖回了1个。

再比如这位推上的老哥@spzcrypto。。。前几个小时还在转推@eminencefi的状态。。下一则推就gotrekt了==。。。。

2Miners推出以比特币支付山寨币挖矿:9月13日消息,2Miners推出以比特币支付山寨币挖矿,支持GPU挖矿的ETC、ERGO、RVN。[2022/9/13 13:27:32]

看上去也根本不像是演的。类似的受害者想必不在少数。

虽然攻击合约没有开源。。但是死观察这些tx的内联转账可知。。。这是一个标准的闪电贷??过程。。。。很容易把攻击原理还原出来,下面这则thread详细的描述了攻击经过:

如果你困惑于黑客是如何成功榨干$EMN合约的,这里是具体的机制。EMN合约允许你用DAI作为储备金,铸造EMN。它使用标准的类似Bancor的曲线——DAI被用作EMN的储备货币,EMN代币的价格由EMN的数量与储备货币中的数量决定。

慢雾:Equalizer Finance被黑主要在于FlashLoanProvider合约与Vault合约不兼容:据慢雾区消息,6 月 7 日,Equalizer Finance 遭受闪电贷攻击。慢雾安全团队以简讯形式将攻击原理分享如下:

1. Equalizer Finance 存在 FlashLoanProvider 与 Vault 合约,FlashLoanProvider 合约提供闪电贷服务,用户通过调用 flashLoan 函数即可通过 FlashLoanProvider 合约从 Vault 合约中借取资金,Vault 合约的资金来源于用户提供的流动性。

2. 用户可以通过 Vault 合约的 provideLiquidity/removeLiquidity 函数进行流动性提供/移除,流动性提供获得的凭证与流动性移除获得的资金都受 Vault 合约中的流动性余额与流动性凭证总供应量的比值影响。

3. 以 WBNB Vault 为例攻击者首先从 PancekeSwap 闪电贷借出 WBNB

4. 通过 FlashLoanProvider 合约进行二次 WBNB 闪电贷操作,FlashLoanProvider 会先将 WBNB Vault 合约中 WBNB 流动性转给攻击者,随后进行闪电贷回调。

5. 攻击者在二次闪电贷回调中,向 WBNB Vault 提供流动性,由于此时 WBNB Vault 中的流动性已经借出一部分给攻击者,因此流动性余额少于预期,则攻击者所能获取的流动性凭证将多于预期。

6. 攻击者先归还二次闪电贷,然后从 WBNB Vault 中移除流动性,此时由于 WBNB Vault 中的流动性已恢复正常,因此攻击者使用添加流动性获得凭证所取出的流动性数量将多于预期。

7. 攻击者通过以上方式攻击了在各个链上的 Vault 合约,耗尽了 Equalizer Finance 的流动性。

此次攻击的主要原因在于 Equalizer Finance 协议的 FlashLoanProvider 合约与 Vault 合约不兼容。慢雾安全团队建议协议在进行实际实现时应充分考虑各个模块间的兼容性。[2022/6/8 4:09:22]

第二种代币,eAAVE也类似,但有一个小而重要的不同——它是用EMN作为储备货币,但却是「虚拟的」——如果你通过向它发送EMN代币来铸造eAAVE,而不是将你的EMN存储在储备中,eAAVE合约实际上会销毁EMN。这种相互作用使得攻击者可以进行以下交易。下面是完整的攻击过程:

从Uniswap中闪电贷??出15m的DAI。

用你的DAI铸造尽可能多的EMN。

用一半的EMN铸造eAAVE。这将消耗EMN,减少总供应量,从而抬高EMN的价格。

以10m的价格卖出你的后一半EMN。

现在卖出你的eAAVE,取回你的前一半EMN,降低EMN的价格。

以6.649m的价格卖回你的前一半EMN。

向Uniswap归还15m的闪电贷??,享受1.67m的利润。

重复以上策略三次。

黑客能在如此短的时间里发现合约的漏洞,因而社区猜测也是一次内线作案。虽然说TestinProd是Andre的标准做法。但是今天的Andre头顶YFI之父的光环,其对社区的影响以不可同日而语。正所谓力量越大责任也越大,发生这样的事故,Andre本人其实难辞其咎。

后续

YFI的币价受此事故牵连,昨日大跌16%。

Andre本人也表示收到了许多受害者的私信人身威胁。随后Andre表示将会永久封存自己使用已久传奇账号Yearn.Deployer。并不再使用TwitterShill自己的新项目。

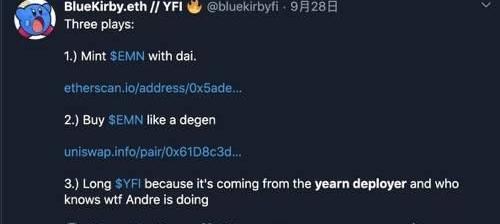

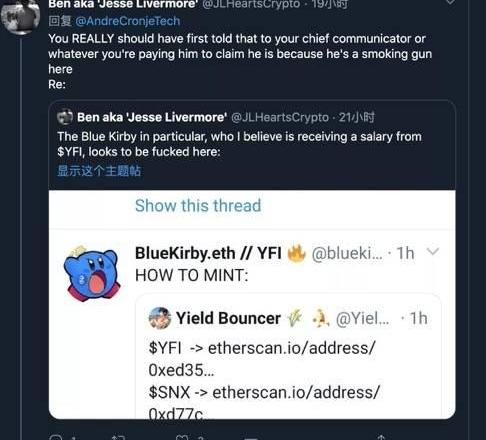

同时Andre也失去了他的左膀右臂。。。YFI社区KOL,第一时间shill并目睹了被骇全过程的@Bluekirby。。。。蓝色星之卡比表示自己将从YFI社区中辞职。

截止目前,该事件的影响依然在发酵中。

本文来源:新华网新华社北京9月24日电 《参考消息》24日刊登源自彭博新闻社网站的报道《加密币成今年“头号资产”》。报道摘要如下:市场对加密货币的狂热使其成为今年迄今表现最好的资产.

1900/1/1 0:00:00上期回顾受DeFi类数字货币大幅震荡影响,ETH领跌市场,其他主流数字货币虽一定程度跟随下跌,但逐渐出现止跌现象。BTC多次试探$10,000大关,近期仍将再次确认,之后大概率触底反弹.

1900/1/1 0:00:00作者:LarryCermak翻译:Olivia摘要当下流行的DeFi协议的分叉已经开始出现了这是SushiSwap和Swerve的故事以及它们与原版的区别自从比特币诞生以来.

1900/1/1 0:00:00文|棘轮林格2020年,在DeFi浪潮的推动下,去中心化交易所大红大紫。从4月开始,它的市场份额飞速增长,并不断蚕食中心化交易所的市场.

1900/1/1 0:00:00前不久,微博有个币圈博主发了一个互动问题,问大家玩DeFi这么久,哪个项目最让你兴奋,评论区里AMPL的票数最高,甚至有人说AMPL就是一种宗教.

1900/1/1 0:00:002020年9月,DeFi热潮之后,NFT概念接力流动性挖矿开始走红。在MEME等NFT概念代币的疯狂暴涨之下,NFT板块成为了近期加密资产投资者的关注焦点,甚至被寄予“行业的下一个爆发点”,“为.

1900/1/1 0:00:00