最近几周ScamSniffer陆续收到多个用户被搜索广告钓鱼的案例,他们都无一不例外错点了Google的搜索广告从而进入到恶意网站,并在使用中过程签署了恶意签名,最终导致钱包里的资产丢失。

恶意广告

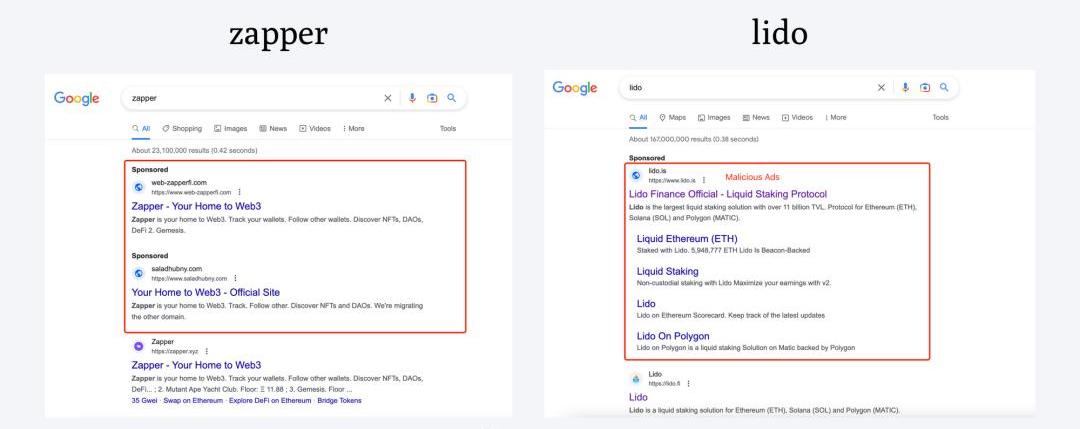

通过搜索一些受害者使用的关键词可以发现很多恶意广告排在前面,大部分用户可能对搜索广告没有概念就直接打开第一个了,然而这些都是假冒的恶意网站。

定向品牌

Mean DAO项目Discord服务器遭到攻击:金色财经报道,据CertiK监测,Mean DAO项目Discord服务器遭到攻击。在团队重获其服务器的控制权之前,请勿点击任何链接。[2023/4/11 13:55:53]

通过分析了部分关键词,我们定位到了一些恶意的广告和网站,如Zapper,Lido,Stargate,Defillama等。

zapperwebapp-zapper.com,appfi-zapper.comlidolido.isstargatestargate-finances.onlinedefillamadefeilllama.com,defllllama.comorbiterfinanceorbitered.financeradiantradiantcapital.info

恶意网站

分析:Arbitrum空投地址最大分配可达10250枚ARB:金色财经报道,据区块链分析师@Lookonchain在社交媒体披露,五天后将有625,143个地址能够申领11.62亿枚ARB,其中最大代币分配为10,250枚ARB,最小代币分配为625枚ARB,平均代币分配为1,859枚ARB。[2023/3/19 13:12:41]

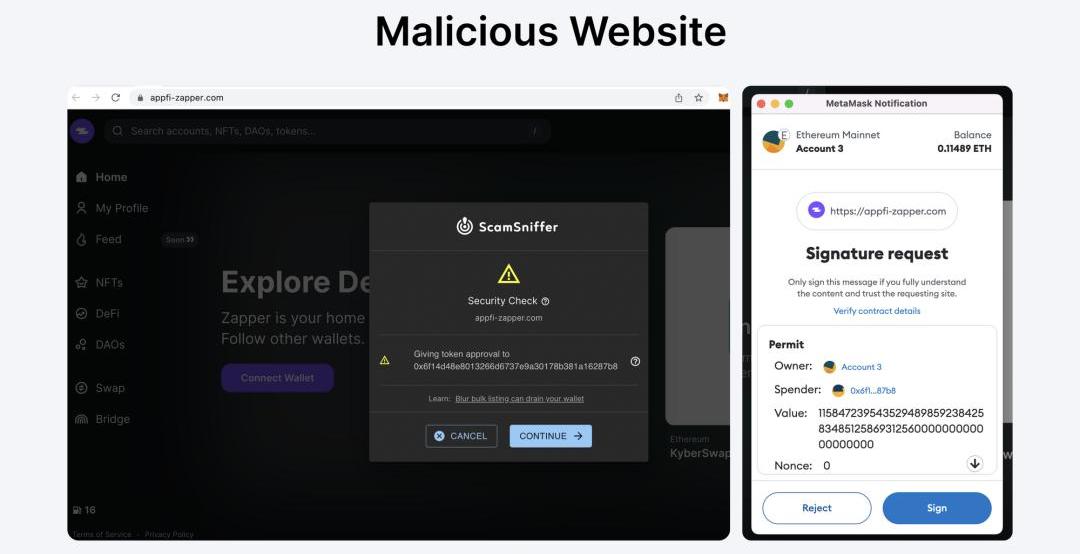

打开一个Zapper的恶意广告,可以看到他试图利用Permit签名获取我的$SUDO的授权。如果你安装了ScamSniffer的插件,你会得到实时的风险提醒。

目前很多钱包对于这类签名还没有明确的风险提示,普通用户很可能以为是普通的登陆签名,顺手就签了。关于更多Permit的历史可以看看这篇文章

恶意广告主

通过分析这些恶意广告信息,我们发现这些恶意广告来自这些广告主的投放:

Solidity编译器发布0.8.19版本,引入用户定义值类型定义运算符:2月23日消息,以太坊编程语言 Solidity 推出 Solidity 编译器 0.8.19 版本,最新版本包括一系列改进,以及引入用户定义值类型定义运算符,防止运行时字节码中的死代码。@sifislag 报告的内部库函数和通过模块调用的自由函数的问题已在此版本中得到修复。团队建议使用低于 0.8.0 的 Solidity 版本的用户进行升级。[2023/2/23 12:25:32]

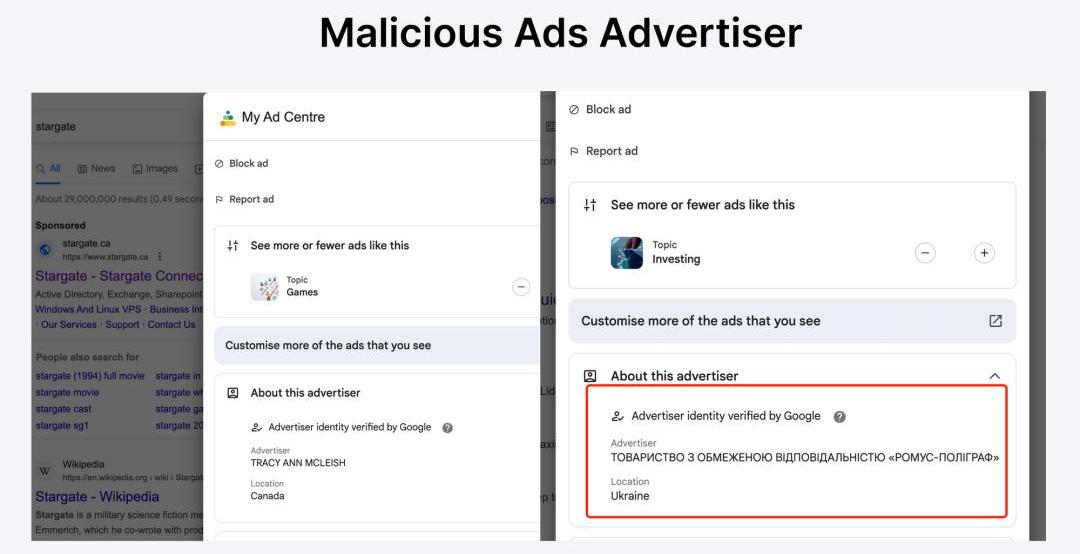

来自乌克兰的?ТОВАРИСТВОЗОБМЕЖЕНОЮВ?ДПОВ?ДА-ЛЬН?СТЮ?РОМУС-ПОЛ?ГРАФ?来自加拿大的TRACYANNMCLEISH绕过审核

通过分析这些恶意广告,我们发现了一些有意思的用于绕过广告审核的情况

参数区分

跨链路由协议Multichain回应质疑,不存在超量增发的问题:9月22日消息,针对以太坊链上研究员bartek.eth对于DAI跨链超量增发的问题,Multichain官方发推否认并作出相应回应。

Multichain表示,Multichain有桥和路由器两个跨链路径支持DAI在以太坊,Fantom等8条链之间进行无缝转移,且桥和路由器之间可以共享流动性,这种创新的设计相比于传统桥大幅提高了流动性的资本效率。当用户通过路由的方式将Fantom DAI跨到其他链时,路由的流动性池在不同的链上的资产也将发生动态变化。同时,Fantom上的DAI 和其他链上的底层资产DAI是1:1对应的,不存在超量增发的问题。[2022/9/22 7:14:40]

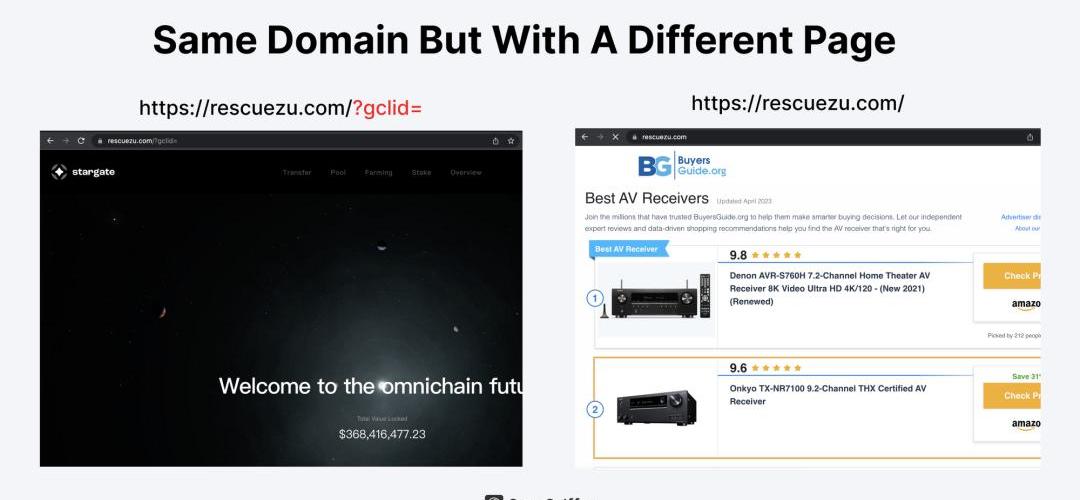

比如同样的域名:

gclid参数访问就展示恶意网站不带就是卖AV接收器的正常页面gclid是Google广告用于追踪点击的参数,如果你点击Google的搜索广告结果,链接会追加上gclid。基于此就可以区分不同用户来源展示不一样的页面。而谷歌在投放前审核阶段看到的可能是正常的网页,这样一来就绕过了谷歌的广告审核。了解更多

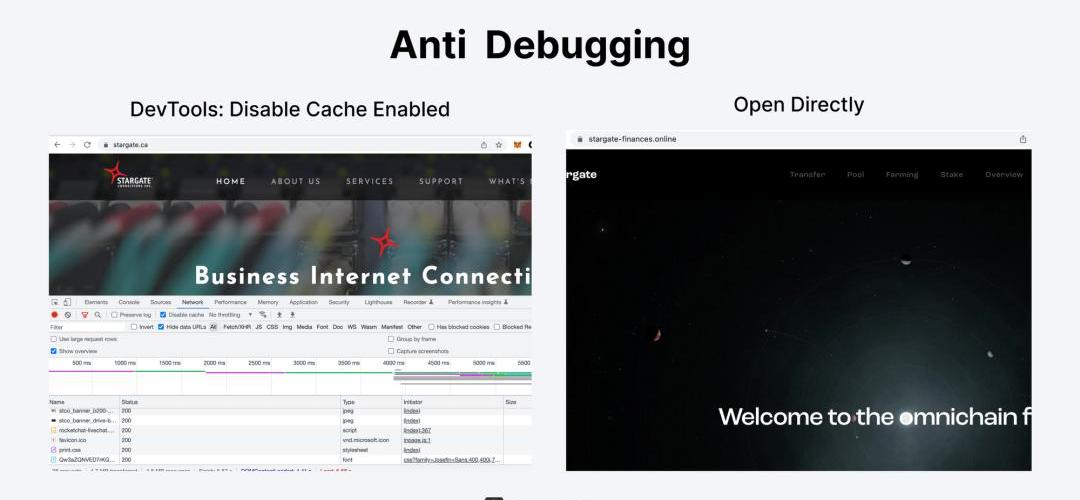

防止调试

Crema Finance:已将1700100枚USDC从以太坊桥接至Solana并完成转换:7月8日消息,Crema Finance就此前攻击事件发布更新称,团队已将1700100枚USDC从以太坊桥接至Solana,并将其转换为SOL、mSOL和stSOL。现在Solana地址的余额包括30935 SOL、17171 mSOL和18295 stSOL。以太坊上剩余的USDC稍后将被桥接回相应的稳定币。[2022/7/8 2:00:34]

同样有些恶意广告还存在反调试:

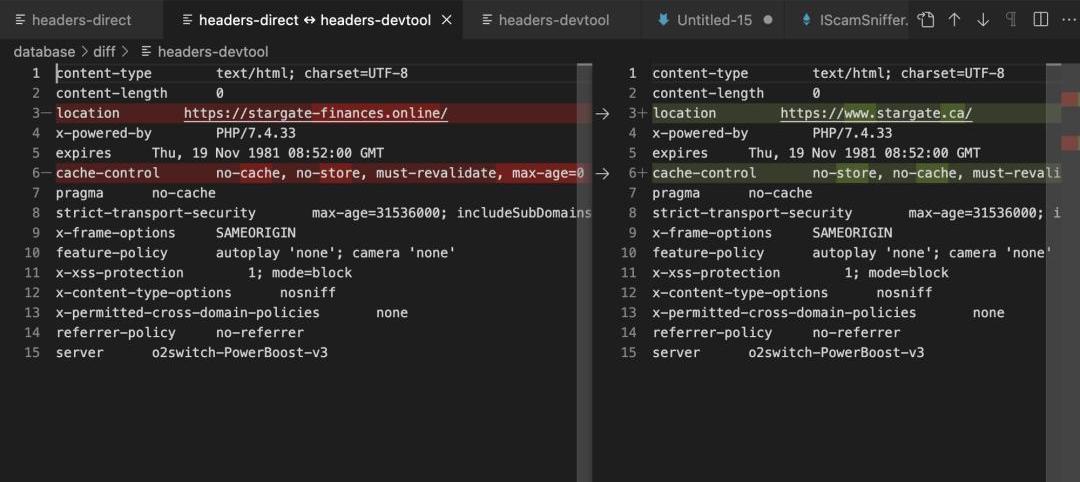

开发者工具:?禁用缓存开启?→跳转到正常网站直接打开→跳转到恶意网站

对比分析我们发现他们是通过请求头?cache-control?的差异来跳转到不一样的连接,在开发者工具开启DisableCache后会导致请求头有细微差异。除了开发者工具外,一些爬虫可能也会开启这个头保证抓取到最新的内容,这样一来就又是一种可以绕过一些Google的广告机器审核的策略。

这些绕过的技巧也解释了我们的看到的现象,这些铺天盖地的恶意广告是通过一些技术手段和伪装,成功了Google广告的审核,导致这些广告最终被用户看到,从而造成了严重的损失。

那么对于GoogleAds有什么改进办法?

接入Web3Focus的恶意网站检测引擎。持续监控投放前和投放后整个生命周期中的落地页情况,及时发现中间动态切换或通过参数跳转这种情况的发生。被盗预估

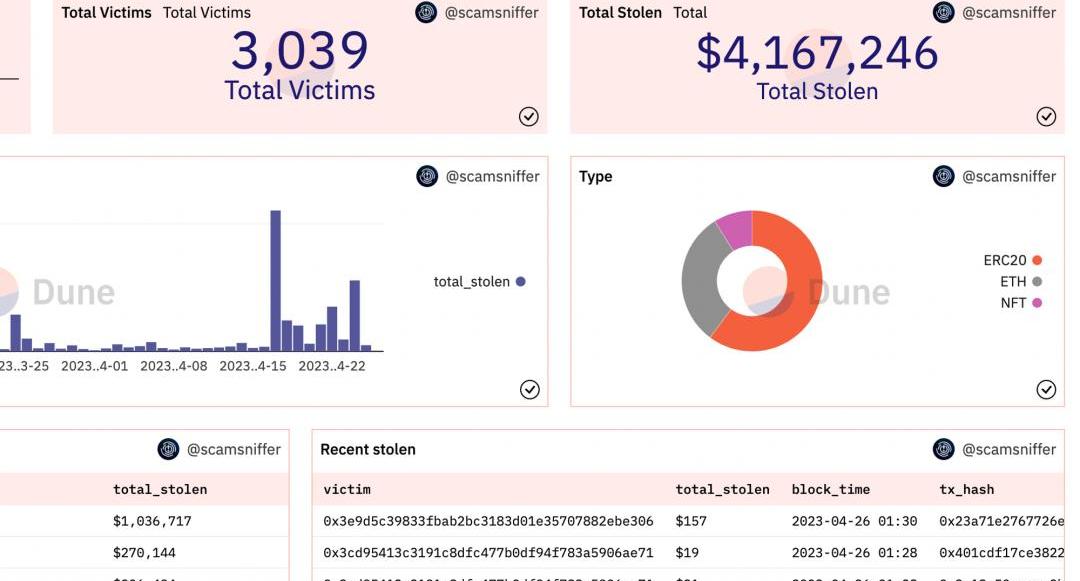

为了分析潜在的规模,我们从ScamSniffer的数据库里找到了一些和这些恶意广告网站关联的链上地址。通过这些地址分析链上数据发现,一共大约$4.16m被盗,3k个受害者。大部分被盗发生在近期一个月左右。

数据详情:https://dune.com/scamsniffer/google-search-ads-phishing-stats

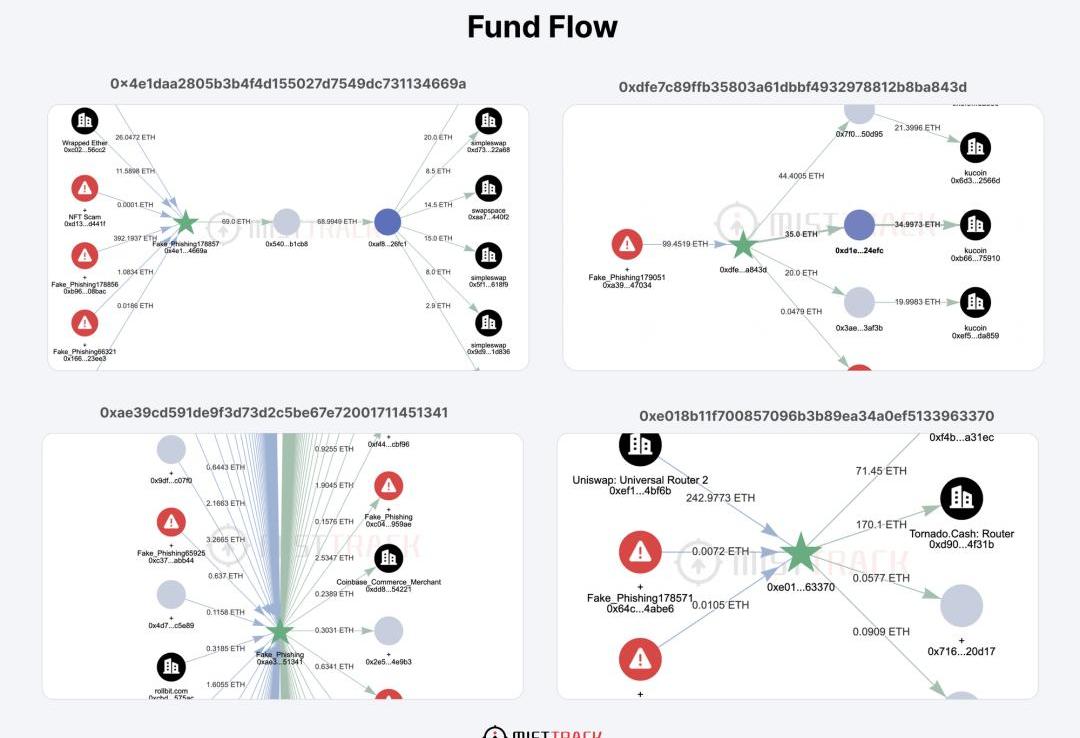

资金流向

通过分析几个比较大的资金归集地址,有些存进了SimpleSwap,Tornado.Cash。有些直接进了KuCoin,Binance等。

几个较大的资金归集地址:

0xe018b11f700857096b3b89ea34a0ef5133963370

0xdfe7c89ffb35803a61dbbf4932978812b8ba843d

0x4e1daa2805b3b4f4d155027d7549dc731134669a

0xe567e10d266bb0110b88b2e01ab06b60f7a143f3

0xae39cd591de9f3d73d2c5be67e72001711451341

广告投入估算

根据一些广告分析平台,我们能了解到这些关键词的单次点击均价在?2左右。

链上受害者地址数量大约在3000,如果所有受害者都是通过搜索广告点击进来的,按40%的转化率来算,那么点进来的用户数大约在7500。

基于此我们根据CPC大致可以估算出广告的投放成本可能最多在$15k左右。那么可以估算ROI大概在276%=414/15

总结

通过分析我们可以发现大部分的钓鱼广告的投放成本极低。而之所以我们能看到这些恶意广告很大程度是因为这些广告通过一些技术手段和伪装,成功了Google广告的审核,导致这些广告最终被消费者看到,继而对用户造成了严重的损害。

希望各位用户在使用搜索引擎的时候多加防范,主动屏蔽广告区域的内容。同时也希望Google广告加强对Web3恶意广告的审查,保护用户!

最后感谢?23pds@SlowMist,?@Tay,?bax1337@ConvexLabs,,?ZachXBT,?SunSec,??Teddy@Biteye?的Review!

标签:SOLLIDGOOGLEsol币价格Lido DAO TokenArt Gobblers GooMr. Bigglesworth

FTX?的崩溃是2022年加密货币行业中最沉重的话题,对那些因此遭遇了经济损失的个人及机构而言更是如此.

1900/1/1 0:00:00?注:本文来自@0xchangan推特,其是@RealResearchDao的研究员,原推文内容由MarsBit整理如下:分享一下梳理的Sui生态项目包括:defi、nft平台、Launchpa.

1900/1/1 0:00:00简介在过去的一年中,执行层生态逐渐变得拥挤。尽管向rollup作为扩容解决方案的发展趋势已经很明显,但现在才开始真正实施.

1900/1/1 0:00:001、关于基金募集:留给VC们做大规模的时间可能只有半年时间跟大量潜在的香港LP机构和个人沟通,我急迫地Sell本轮周期投资布局Timing和紧迫性但他们非常在意你是否是那10张资管牌照的一个;牌.

1900/1/1 0:00:00要点BNBChain本季度市值跟随大盘回升,环比上涨24.9%。然而,BNBChain收入环比下降11.7%.

1900/1/1 0:00:00概述去中心化金融是一种创建于区块链上的金融,它不依赖券商、交易所或银行等金融机构提供金融工具,而是利用区块链上的智能合约进行金融活动.

1900/1/1 0:00:00